Report CERT 29 Giugno – 5 Luglio 2024: quali campagne malevole girano nel panorama italiano? Nel report del CERT tutte le info utili

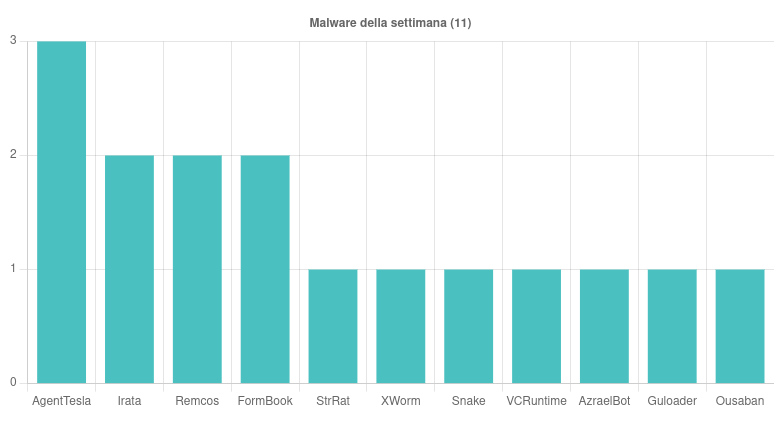

I malware della settimana 29 Giugno – 5 Luglio 2024

Durante la settimana 29 Giugno – 5 Luglio il CERT-AGID ha individuato un numero cospicuo di campagne malevole: ben 52. Tra queste, 35 avevano obiettivi italiani e 17 generiche. Queste ultime hanno interessato anche il panorama italiano.

Il Report CERT 29 Giugno – 5 Luglio riporta 11 famiglie malware in diffusione. Tra queste troviamo:

- AgentTesla: osservate tre campagne italiane veicolate via email che contenevano allegati PDF, RAR e IMG. Per approfondire > AgentTesla sempre più attivo in Italia: il problema dei PDF dannosi;

- Irata: diffuse due campagne che diffondono APK malevolo tramite SMS. Per approfondire > Anatomia di Irata: il malware Android distribuito in Italia;

- Remcos: individuate due campagne che diffondono il malware con allegati BAT e XLS. Per approfondire > Remcos: il software legittimo diffuso in Italia come RAT;

- Formbook: rilevate due campagne diffuse via email con allegati ZIP e DOC che sfruttano i temi Documenti e Ordine. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia.

- StrRat: scoperta una campagna che diffonde un malware via posta elettronica con allegati XIP e JAR. Per approfondire > Malware StrRat: analisi del CERT di una campagna di diffusione in Italia;

- XWorm: osservata una campagna italiana che presenta la seguente catena di infezione: ZIP > URL > SMB > ZIP > EXE. Per approfondire > Anatomia di XWorm, il malware RAT distribuito in Italia;

- Snake: diffusa una campagna che invia mail contenenti ZIP e che usa un bot Telegram come server C2;

- Guloader: il CERT ha individuato una campagna generica a tema “Delivery” che distribuisce malware tramite email. Il malware è inviato come file VBS all’interno di un archivio 7Z;

- AzraelBot: scoperta una campagna italiana a tema Banking che invia un APK malevolo via SMS;

- Ousaban: osservata una campagna diffusa con email che presentano allegati ZIP, MSI e PDF;

- VCRuntime: il CERT ha rilevato una campagna in cui le vittime ricevono una PEC (che sfrutta il tema Agenzia delle Entrate) contenente un link che scarica un file chiamato Skype. Al suo interno si trova un file MSI, che esegue un JAR. Al file JAR vengono forniti una chiave e un file con una lunga lista di UUID, che presentano informazioni crittografate, indispensabili per ottenere lo shellcode che viene poi eseguito sul dispositivo.

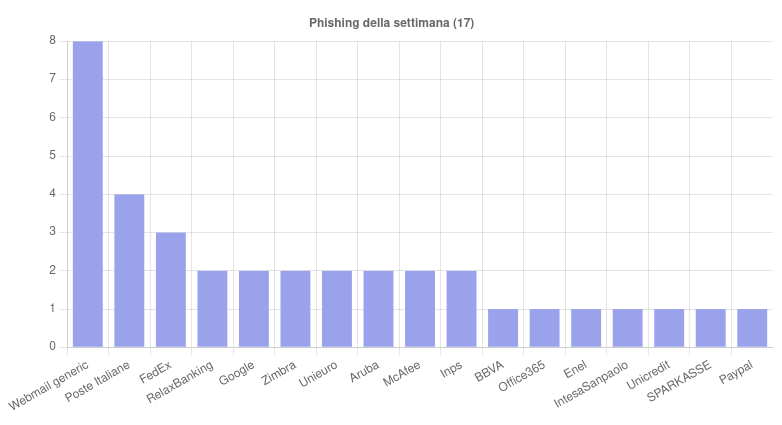

Le campagne di phishing e i temi della settimana 29 Giugno – 5 Luglio 2024

Le campagne di phishing durante la settimana 29 Giugno – 5 Luglio hanno coinvolto 16 diversi brand. A suscitare maggiormente l’attenzione sono state le campagne a tema Poste Italiane, FedEx e quelle di Webmail generiche che si pongono l’obiettivo di rubare i dati sensibili.

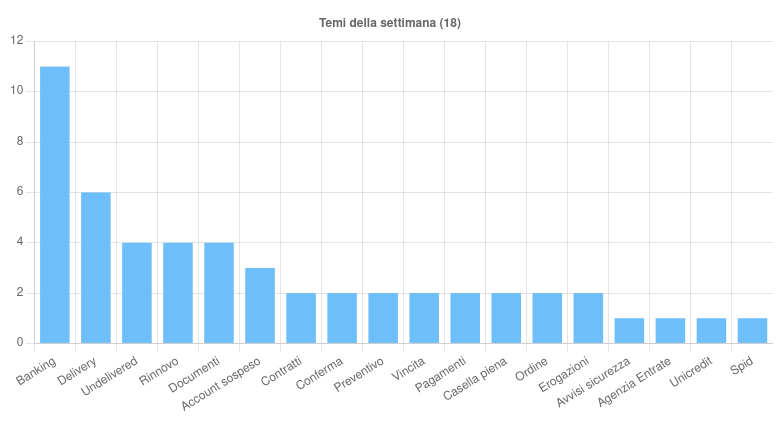

I temi più sfruttati per veicolare le campagne sono stati 18. Nel dettaglio, i tre principali sono stati:

- Banking: argomento costante nelle campagne che vengono rivolte ai clienti di banche italiane. Tra queste troviamo, ad esempio, Sparkasse, BBVA, Intesa San Paolo, UniCredit. È stato spesso utilizzato per diffondere, tramite SMS, Irata e AzarealBot sotto forma di file APK.

- Delivery: tema diffuso per una campagna di phishing sotto il falso nome di Poste italiane e una che ha preso di mira FedEx. Usato anche per diffondere Guloader e XWorm attraverso DHL e SMB.

- Documenti: oggetto sfruttato principalmente per diffondere Formbook, Ousaban e Snake. È stato utilizzato anche per veicolare le campagne di Webmail non brandizzate.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come