Il Malware Irata è ormai diventato una presenza fissa nel report che il CERT-AGID produce settimanalmente rispetto alle campagne di attacco e ai malware diffusi nel cyberspazio italiano. Vediamo più nel dettaglio di cosa si tratta.

Irata: come è stato individuato

Irata (Iranian Remote Access Trojan) è un malware per Android. E’ stato scoperto, nell’Agosto del 2022, a seguito di un attacco di smishing (phishing tramite SMS)rivolto contro utenti iraniani. Il messaggio fraudolento conteneva un collegamento a un falso sito web governativo ed invitava i visitatori a scaricare un’app (APK) e a pagare una tariffa per il servizio. L’app in realtà era fake e conteneva, appunto, Irata.

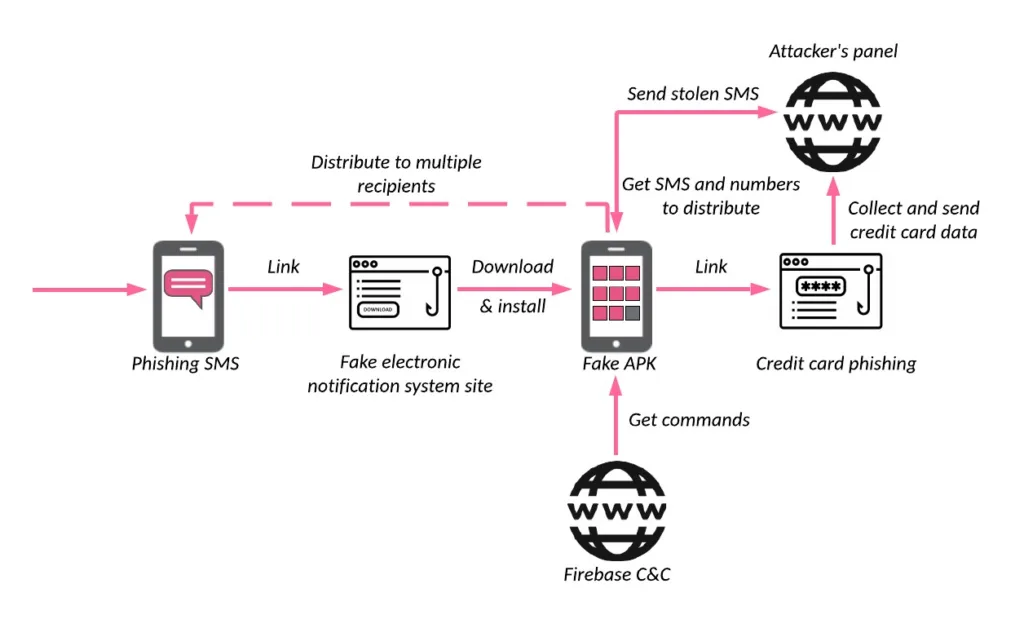

La catena di infezione

L’attacco inizia, solitamente, con un messaggio SMS di phishing. Nella quasi totalità dei casi, questi SMS emulano comunicazioni governative o del sistema giudiziario che avvisano la vittima di una presunta indagine a suo carico. Ovviamente questa è una tecnica di ingegneria sociale finalizzata a convincere la vittima a fare click sul link che riceve via SMS.

Il link conduce ad una pagina che emula, nuovamente, pagine governative / del sistema giudiziario del paese di riferimento. Queste pagine richiedono alcuni dati dell’utente, quindi reindirizzano la vittima ad una pagina che consente il download di un file APK. Questo file apk è, in realtà, un’app dannosa che esegue Irata.

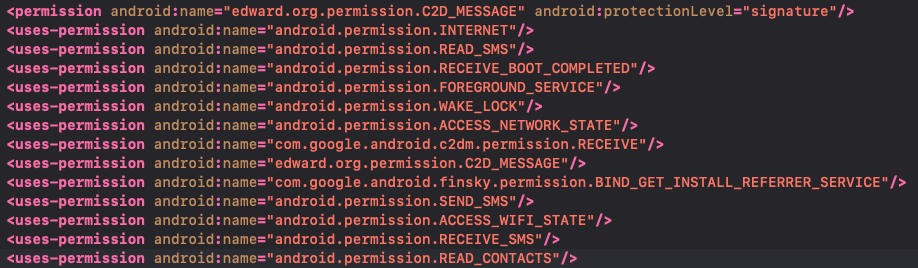

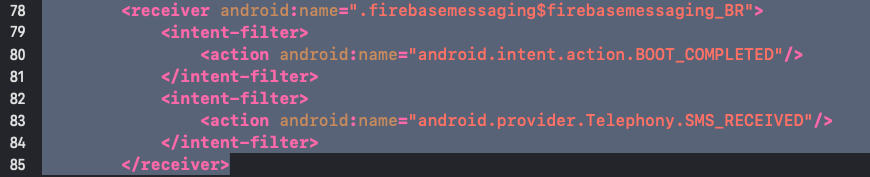

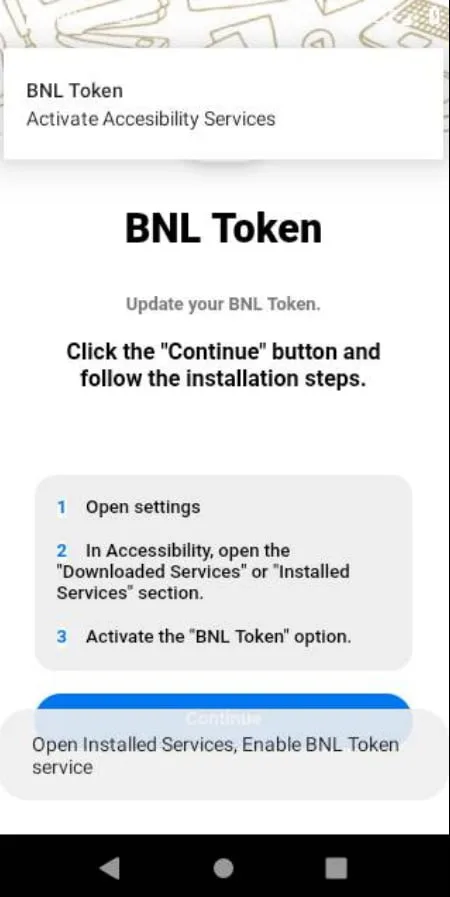

L’APK in diffusione è costruito usando Basic for Android (b4a), un progetto open source di Anywhere Software che aiuta nello sviluppo di app native per Android. Per prima cosa, il malware richiede una serie di permissioni necessarie per l’esecuzione della propria attività dannosa.

Alla prima esecuzione, sono queste le permissioni richieste:

- PERMISSION_RECEIVE_SMS,

- PERMISSION_READ_SMS,

- PERMISSION_SEND_SMS,

- PERMISSION_READ_CONTACTS.

Il malware così può rubare SMS, contatti e conoscere lo stato del dispositivo. L’accesso ai contatti è richiesto per inviare ai contatti registrati in rubrica l’SMS di phishing con cui inizia l’infezione.

Furto degli SMS e dell’autenticazione 2FA

Oltre a poter recuperare SMS per inviarli al server C&C, il malware monitora anche la ricezione di nuovi SMS

Per ogni nuovo SMS ricevuto, il malware invia sia il corpo del messaggio che il numero del mittente come parametri di una richiesta GET al server C&C. In versioni più recenti del malware i ricercatori di sicurezza hanno individuato anche un parametro aggiuntivo: il flag isbank indica se l’SMS proviene, o meno, da un istituto bancario.

Le funzionalità di Irata in dettaglio

Ma quali sono in dettaglio le funzionalità dannose di Irata?

- Furto degli SMS

subito dopo l’installazione dell’app fake che nasconde Irata, tutti gli SMS presenti sul dispositivo bersaglio vengono inviati al server controllato dagli attaccanti; - Occultamento dell’icona per mantenere la persistenza

una volta che le informazioni della carta di credito sono state trasferite al server C&C, l’app fake nasconde la propria icona e l’app continua a funzionare in background, rendendo molto difficile individuare il malware; - Bypass dell’autenticazione a due fattori

Avendo accesso sia ai dati della carta di credito che agli SMS della vittima, gli attaccanti possono procedere a operazioni non autorizzate sull’account bancario della vittima, grazie all’hijacking delle OPT; - Capacità di botnet

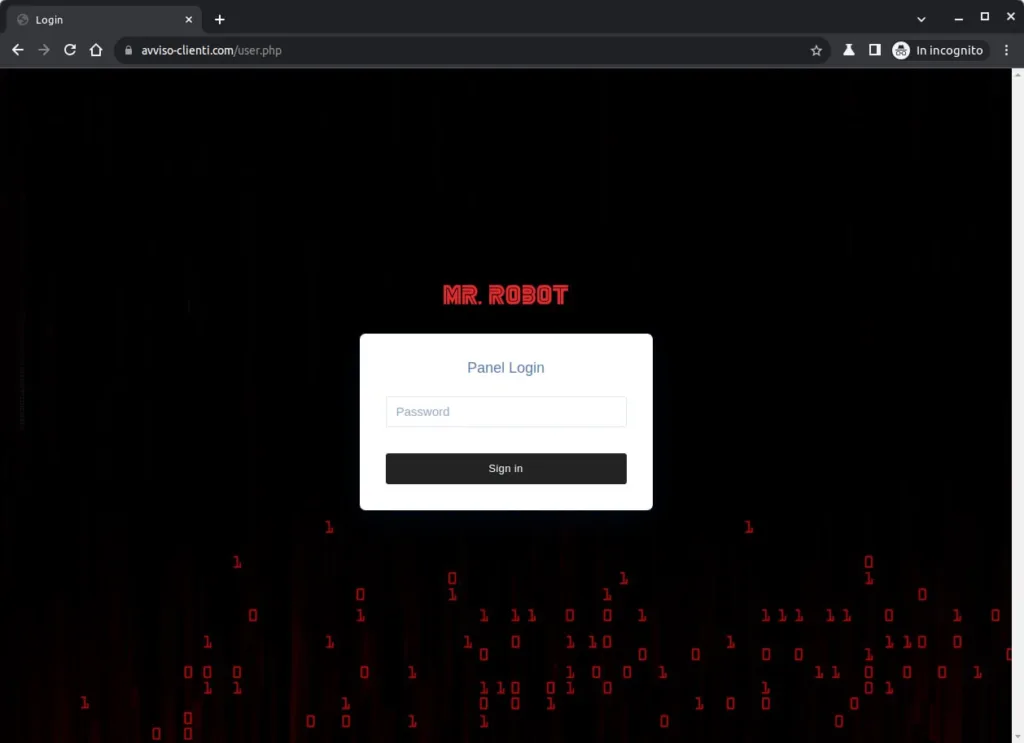

Irata comunica con il server C&C tramite FCM (Firebase Cloud Messaging). Queste comunicazioni consentono agli attaccanti di eseguire comandi addizionai sul dispositivo colpito, come rubare i contatti o inviare SMS. - Capacità di diffusione

l’app fake può inviare SMS ad una lista di potenziali vittime usando un messaggio customizzato e una lista di numeri di telefono recuperati dal server C&C. Gli attaccanti così possono distribuire ulteriormente l’SMS di phishing che dà inizio alla catena di infezione ma non da “un unico luogo” o da un numero ristretto di numeri di telefono (facilmente bloccabili), ma da numeri di telefono di utenti reali. Questo dà un grande vantaggio agli attaccanti: non esistono, per le società di telecomunicazioni, numeri riconducibili esclusivamente agli attaccanti o segnalabili come dannosi da bloccare.

Le campagne di Gennaio contro utenti italiani

Il 30 Gennaio il CERT AgiD ha pubblicato l’ennesimo alert relativo ad una campagna di distribuzione di Irata contro utenti italiani. Gli attaccanti hanno inviato diversi SMS ingannevoli, apparentemente provenienti da noti istitui bancari italiani. Immancabile il link alla pagina di phishing pensata per convincere l’utente a scaricare l’app Android dannosa.

Il 24 Gennaio sempre il CERT ha segnalato una campagna simile, rivolta contro utenti italiani.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come