AgentTesla rafforza le campagne di attacco in Italia: sempre più diffuso l’uso dei PDF a scopi dannosi. Come restare al sicuro

AgentTesla in breve

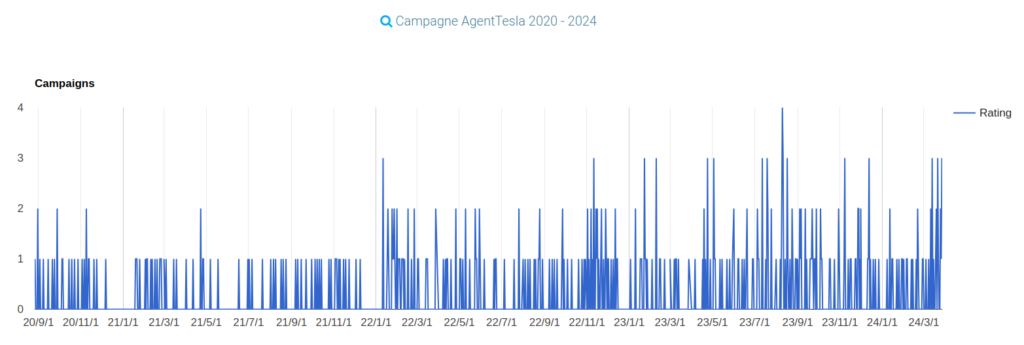

AgentTesla è una vecchia conoscenza in Italia. Ne abbiamo parlato spesso, anche perché non solo continua ad essere tra i malware più diffusi in Italia, ma anche perché dimostra continuo adattamento e innovazione nelle tecniche e metodologie di attacco. Nel 2023, ricordiamo, è stato il malware più diffuso in Italia.

Attivo fino dal 2014, AgentTesla ha sempre avuto funzionalità di furto credenziali, poi, nel tempo ha aggiunto ulteriori moduli, compresi quelli che lo hanno reso anche un keylogger ovvero un malware capace di registrare tutte le battiture sulla tastiera del dispositivo infetto. Ad ora ha anche la capacità di rubare i dati dagli appunti, di raccogliere le informazioni sul sistema e di arrestare le soluzioni anti malware e i software di analisi dei processi.

Per saperne di più > Anatomia di Agent Tesla, lo spyware più diffuso in Italia nel 2023

L’alert del CERT: AgenTesla rafforza la presenza in Italia

Sul punto, il CERT ha pubblicato uno specifico alert, sottolineando come non solo AgentTesla abbia intensificato la sua presenza in Italia, ma anche che ha “stabilizzato” (almeno per adesso) la metodologia di attacco.

I suoi gestori cioè hanno aumentato il volume delle campagne di spam per la diffusione di AgentTesla in Italia e, per farlo, ricorrono sempre più spesso agli allegati PDF.

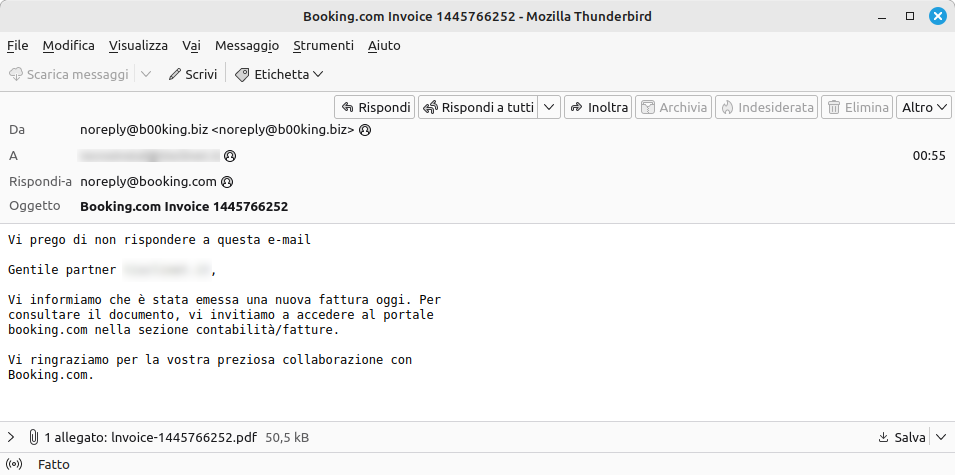

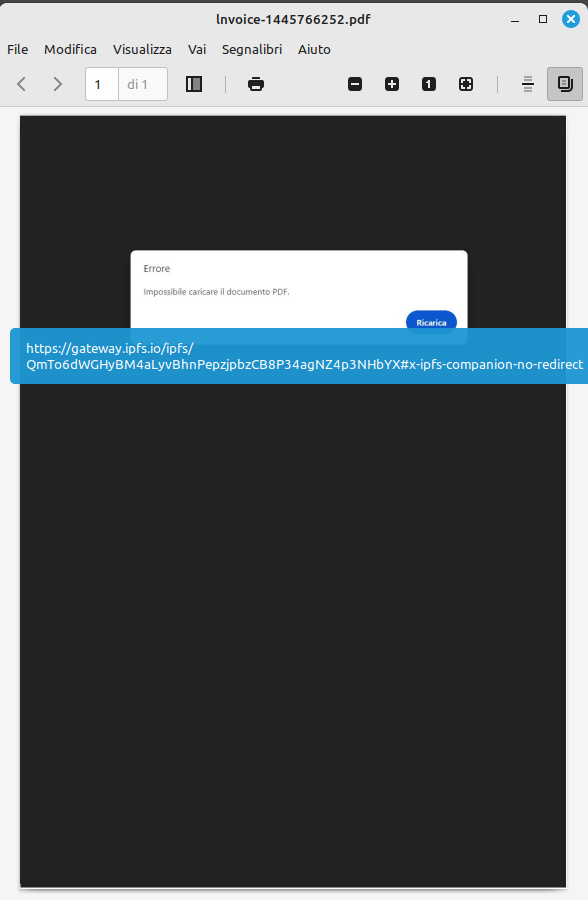

Questi PDF contengono, solitamente, dei link che conducono a fonti dannose dai quali viene eseguito il download di file Javascript dannosi. Gli esperti descrivono, in dettaglio, il funzionamento di questi PDF dopo aver analizzato campagne reali di diffusione di AgentTesla in Italia. Ad esempio, la mail sopraindicata, cerca di convincere l’utente che il PDF allegato alla mail contenga, in realtà, una fattura. Quando l’utente cerca di visualizzare l’allegato, visualizza un messaggio di errore fake che lo induce a fare clic sul pulsante Ricarica.

Proprio il clic su quel pulsante avvia il download del JavaScript dannoso sul sistema.

AgentTesla in Italia e i PDF: dettagli tecnici

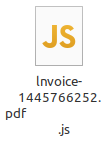

Gli attaccanti qui ricorrono alla tecnica della doppia estensione. Il nome file infatti induce a pensare che il file sia in formato PDF, quando il formato reale è .js. L’aggiunta di molti spazi nel nome file serve ad occultare ulteriormente la vera estensione del file.

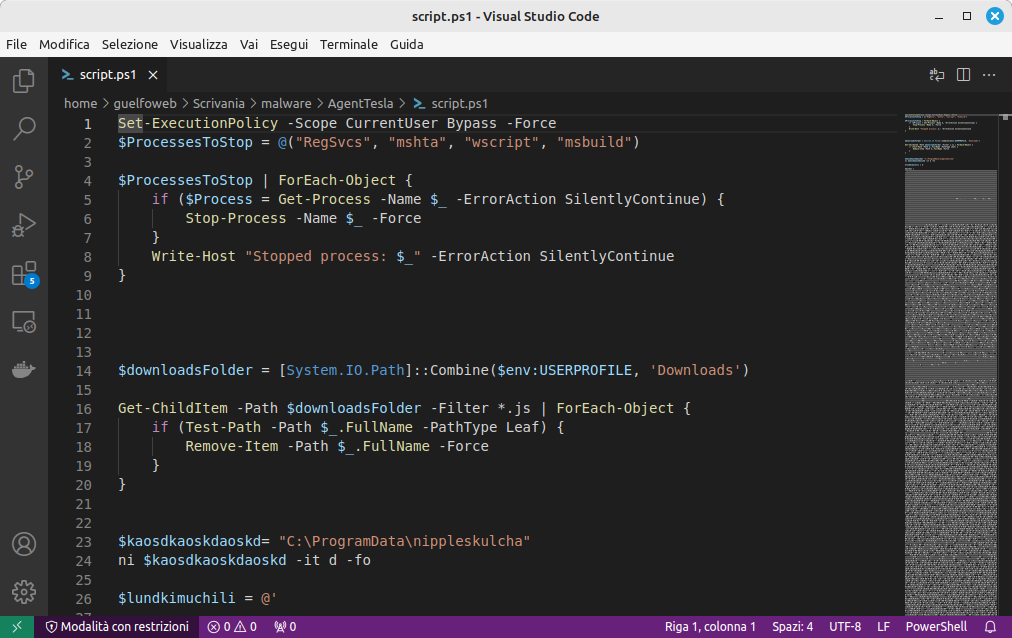

Il JS scaricato presenta un alto livello di offuscamento ed ha un solo scopo, ovvero scaricare e ed eseguire uno script PowerShell. Scopo dello script in questione è quello di “comporre”, tramite sostituzioni, l’eseguibile di AgentTesla con i valori binari contenuti nello script stesso.

Gli esperti del CERT sottolineano come la decriptrazione degli script e l’analisi dell’eseguibile non abbiano portato poi a rivelare novità di funzionamento del malware. La peculiarità quindi delle nuove campagne AgenTesla in Italia è quella di utilizzare appunto, l PDF senza l’uso, fino a poco fa consuetudinario, di file compressi con l’eseguibile. Una tecnica di attacco, questa, facilmente scongiurabile anche da soluzioni antivirus basilari.

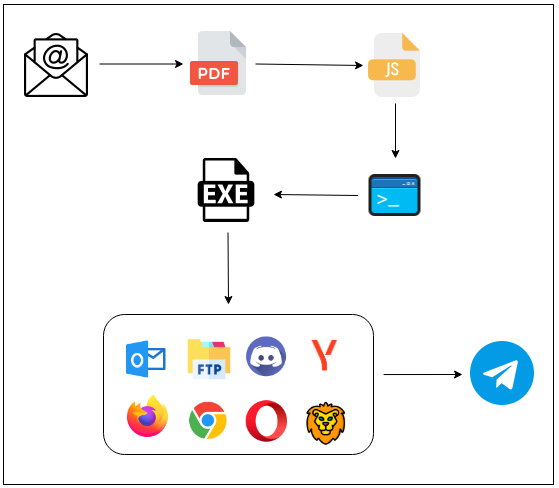

Il CERT ha così ricostruito la catena di infezione tramite file PDF:

AgentTesla: dettagli tecnici e comunicazione C&C via Telegram

Il file binario generato dallo script PowerShell non viene salvato sul disco. E’ caricato ed eseguito direttamente in memoria. Il comportamento, come detto, resta invariato rispetto alle precedenti campagne, come confermato dalle verifiche effettuate su 60 diversi client. AgentTesla prende sempre di mira browser, posta elettronica, FTP e messaggistica. Queste le app bersaglio:

Chromium Viewer

Coowon

Chrome

Edge

Chromium

Firefox

SeaMonkey

Thunderbird

BlackHawk

Cyberfox

K-Meleon

icecat

Pale Moon

IceDragon

Waterfox

Postbox

Flock

Safari

Falkon Browser

Outlook

IncrediMail

Eudora

FoxMail

Opera Mail

Mailbird

CoreFTP

FTP Navigator

SmartFTP

SWS_FTP

FTPGetter

Discord

Trillian Psi+

MysqlWorkbench

Internet Downloader Manager

JDownloader

Opera Software

Yandex Browser

Iridium

Chromium

ChromePlus

Kometa

Amigo

Brave-Browser

CentBrowser

Chedot

Orbitum

Sputnik

Dragon Vivaldi

Citrio

360 Chrome

CozMedia

liebao

Elements Browser

Epic Privacy Browser

CocCoc

Sleipnir

Surf

CoowonUna volta che il malware si attiva sulla macchina infetta, inizia a raccogliere informazioni come il nome dell’host, le specifiche hardware, le credenziali dei client ecc… tutte informazioni che poi sono inviate ad un bot Telegram.

Lo scopo resta lo stesso: rivendere le credenziali di accesso rubate e concedere quindi ad attaccanti terzi un punto di accesso alle reti bersaglio. La maggior parte di questi dati infatti finiscono nelle mani dei cosiddetti Initial Access Broker (IAB) specializzati nella rivendita a gruppi malware e ransomware di accessi “chiavi in mano” a sistemi aziendali.

Insomma, combattere AgentTesla serve a impedire nuovi, futuri e ulteriori attacchi di gravità ben più elevata.

Per approfondire > Initial Access Broker: il mercato degli accessi abusivi nel dark web

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come

Cerchi una soluzione di sicurezza per la tua azienda? Seqrite ha sistemi di individuazione comportamentale e di analisi proattiva, nonché funzionalità di protezione antimalware, anti phishing e anti spam che proteggono con efficacia i tuoi sistemi da attacchi come quelli di AgentTesla