Si sta assistendo a un aumento significativo degli attacchi che sfruttano le macro di Office, una tattica che si basa sul punto debole della catena di sicurezza: il fattore umano. Questi attacchi richiedono l’interazione diretta dell’utente, che deve volontariamente abilitare le macro contenute in un documento Office affinché il codice dannoso possa essere eseguito sul sistema.

Le macro e il fattore umano

Microsoft ha preso e sta prendendo svariati tipi di decisioni e misure per rendere i propri sistemi operativi sempre più sicuri. Questo sta portando il cyber crimine a ricorrere ad altre tipologie di attacco, anche recuperandone di vecchie, soprattutto quelle che si basano sullo sfruttamento dell’anello debole della catena della sicurezza informatica, ovvero il fattore umano. Il dato è confermato dai continui attacchi che sfruttano le macro di Office: il metodo più comune usati dagli attaccanti per ottenere l’accesso e distribuire ransomware e malware.

Questi sono attacchi che necessitano dell’interazione dell’utente, che deve appunto abilitare la macro contenuta in un documento Office perché il codice dannoso possa eseguirsi sul sistema. A questo scopo può essere sufficiente una email di spam ben confezionata, che induca l’utente ad eseguire l’operazione di abilitazione della macro. L’errore umano diventa quindi il punto critico in questa catena di sicurezza. Anche gli utenti più attenti possono cadere vittima di queste tattiche ingannevoli, poiché i cybercriminali sono esperti nel manipolare le emozioni: suscitano nelle vittime curiosità o paura per ottenere ciò che vogliono. Questi attacchi hanno anche un vantaggio: possono essere eseguiti su qualsiasi versione di Office.

Questo problema ha spinto Microsoft a modificare il comportamento delle applicazioni Office, in modo tale da bloccare le macro nei file che provengono da internet. Attualmente, quando gli utenti aprono un file contenente macro, visualizzeranno il messaggio seguente:

Se si è certi che il file sia sicuro si possono sbloccare le macro. Per difendersi da questo tipo di attacchi, Microsoft ha poi deciso di introdurre un ulteriore strumento: MotW, che ha lo scopo di verificare il contenuto dei file. Per questo motivo, i cybercriminali hanno ampliato il loro repertorio di attacchi, sfruttando anche documenti OneNote, una componente della suite Office di Microsoft. OneNote, utilizzato per scrivere note, prendere appunti e creare liste, offre agli attaccanti un nuovo mezzo per diffondere malware. A differenza dei tradizionali documenti Excel o Word, i documenti OneNote consentono l’incorporazione di ulteriori file e forniscono un’unica “scatola” che può essere inviata via email per distribuire il malware.

Per approfondire > OneNote per veicolare malware: l’alert del CERT

Che cosa sono le macro di Office?

Ma andiamo con ordine: le macro di Office sono un insieme di comandi e azioni. Il loro uso è molto comune per automatizzare e velocizzare operazioni ricorrenti, come ad esempio la formattazione di un testo. Queste macro funzioni possono, purtroppo, anche essere sfruttate per eseguire azioni dannose sul sistema bersaglio.

In questo caso sono identificati come macro malware o macro virus e indicano una tipologia di software malevolo che sfrutta la programmazione VBA Virtual Basic for Application (un linguaggio di programmazione facile, ma che può altrettanto facilmente essere compromesso da un attaccante) per distribuire virus, worm e altre forme di infezioni all’interno del sistema. I macro malware dannosi si nascondono nelle macro dei documenti Word o nei fogli di calcolo Excel ed eseguono script in grado di iniettare codice dannoso nei sistemi target o eseguire specifiche operazioni.

E’ dagli anni 90 che lo sfruttamento delle macro di Office rappresenta un metodo molto diffuso tra gli attaccanti per infiltrarsi nei sistemi informatici e tutt’oggi continua ad essere una tattica utilizzata per distribuire malware agli utenti. Sicuramente però, al giorno d’oggi i macro malware non sono più quelli di un tempo: sono diventati molto più sofisticati.

Secondo l’indagine di Trend Micro, l’Italia nel 2023 è stata la settima a livello globale per infezioni da macro malware, essendo stata colpita da ben 8.343 le infezioni. Un esempio? La campagna che ha distribuito il malware Ursnif attraverso email con allegato Office.

Il caso che fece storia risale però al 2015 e vede protagonista il trojan bancario Dridex, veicolato tramite email contenenti allegati Word compromessi con macro dannose e diffuso anche in Italia. Con quell’attacco gli attori riuscirono a guadagnare più di 40 milioni nel Regno Unito e Stati Uniti.

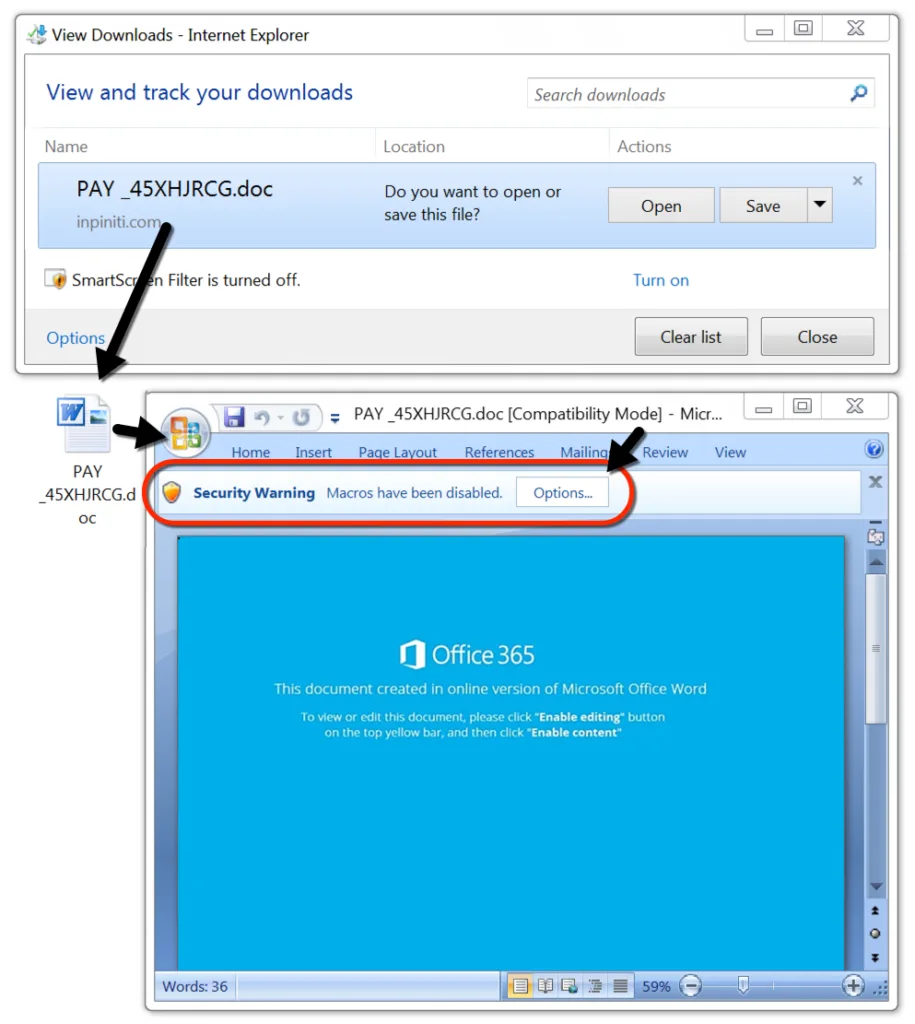

Come avvengono gli attacchi basati sulle macro di Office

Gli attacchi basati sulle macro di Office operano con un ingegnoso funzionamento che ricorda il phishing classico. In questa tattica, il file infetto giunge al dispositivo della vittima sotto mentite spoglie, nascosto all’interno di allegati di Microsoft Office. Per renderli più credibili, spesso gli attaccanti si fingono aziende note e spacciano gli allegati come fattura o altri tipi di documenti importanti e spesso inducono un senso di urgenza, così da convincere la vittima ad aprirle, scaricare l’allegato e attivare le macro. Quando l’utente apre il documento, senza sospettare alcun pericolo, in realtà sta aprendo la porta al virus affinché si insinui nel suo computer o in qualsiasi altro dispositivo in uso.

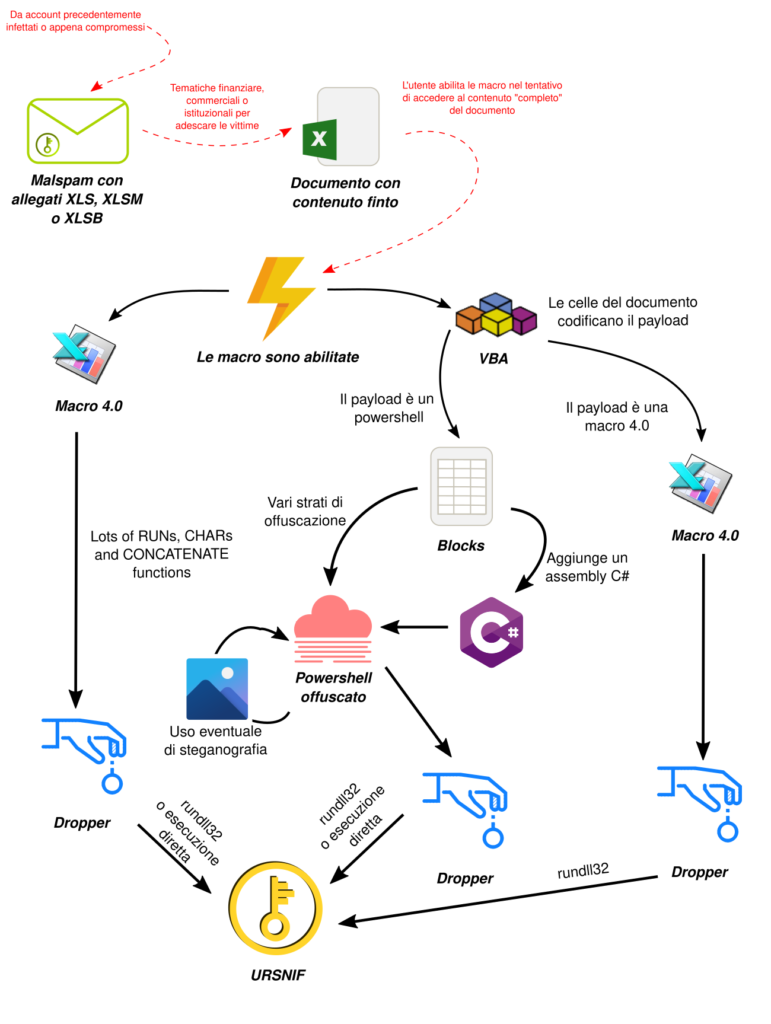

L’attacco basato sulle macro avviene secondo i seguenti passaggi: la vittima riceve una email con allegati dannosi da parte di account precedentemente infettati o appena compromessi che solitamente trattano tematiche finanziarie, commerciali o istituzionali per riuscire ad adescare la vittima. Alcuni anni fa le macro venivano eseguite automaticamente ogni volta che veniva aperto un documento. Ora, essendo le macro disabilitate per impostazione predefinita, gli attaccanti devono convincere gli utenti ad attivarle in modo tale da poter eseguire il loro malware.

Se si sbloccano le macro, il malware si inserisce nel sistema e può portare a termine diverse operazioni dannose. Per prima cosa il malware esaminerà il computer alla ricerca di file Office in cui utilizzare le macro per riprodursi in altri documenti. Una particolarità di questo virus è la capacità di regolare il livello di sicurezza: ciò impedisce all’utente di disabilitare le macro. Portata a termine questa fase, il macro malware sarà in grado di inviare email di eseguire diverse funzioni malevole.

Quali sono le funzioni malevole che sono contenute nelle macro?

Le macro nei documenti Office permettono di portare a termine diverse azioni malevole. Alcune tra queste sono:

- scaricare vari tipi di malware (ransomware, trojan, etc.);

- raccogliere dati personali (credenziali di accesso, dati finanziari);

- consentire agli aggressori di controllare il dispositivo;

- invio di spam;

- alterazione di file importanti;

- disattivazione di antivirus o altre difese;

- aprire accessi nascosti nel sistema (backdoor).

Proteggiti dagli attacchi basati sulle macro di Office!

Esistono vari servizi di sicurezza che permettono di bloccare o limitare l’esecuzione delle macro nel file di Office. Tra le soluzioni più comuni ci sono:

- essere cauti nello sbloccare le macro nei documenti Office ricevuti per posta elettronica o scaricati da internet;

- le aziende devono formare i loro dipendenti: essendo che l’errore umano è il punto debole di questo tipo di attacchi, fargli conoscere questa minaccia rappresenta la principale difesa;

- mantenere aggiornati tutti i software (sia Microsoft Office che Antivirus): Microsoft fornisce regolari update e patch per Office, che possono risolvere vulnerabilità e backdoor. Allo stesso tempo le soluzioni antimalware adattano le loro funzioni alle nuove tipologie di exploit o malware. Aggiornare i software può garantire la protezione dalle minacce.

- dotarsi di solidi strumenti di protezione informatica come antivirus, antimalware, SOC ecc…

Gli aggressori continueranno a sviluppare nuove tecniche per aggirare le difese e indurre le vittime a sbloccare le macro. Ad ogni modo, i progressi dell’AI possono fornire nuovi strumenti per individuare e prevenire questo tipo di attacchi.

Quick Heal Antivirus può aiutarti a tenerti lontano da questa minaccia grazie alle sue funzioni innovative che sfruttano GoDeep.AI, la tecnologia basata sull’Intelligenza Artificiale. Tra le sue funzioni chiave troviamo:

- Sistema di individuazione comportamentale: permette di individuare e bloccare gli attacchi ransomware in tempo reale.

- Individuazione Predittiva: blocca e previene attacchi provenienti da allegati, download, navigazione web e altre risorse.

- Deep Learning: rileva le minacce avanzate e analizza le attività sospette, inoltre permette di affrontare le minacce nuove.

- Protezione anti phishing, anti spam e protezione di navigazione, che minimizzano i rischi provenienti da email e browser.

Hai bisogno di ripulire e proteggere il tuo PC dai malware?