Report CERT 10 – 16 Febbraio: quali campagne malevole girano nel panorama italiano? Nel report del CERT tutte le info utili

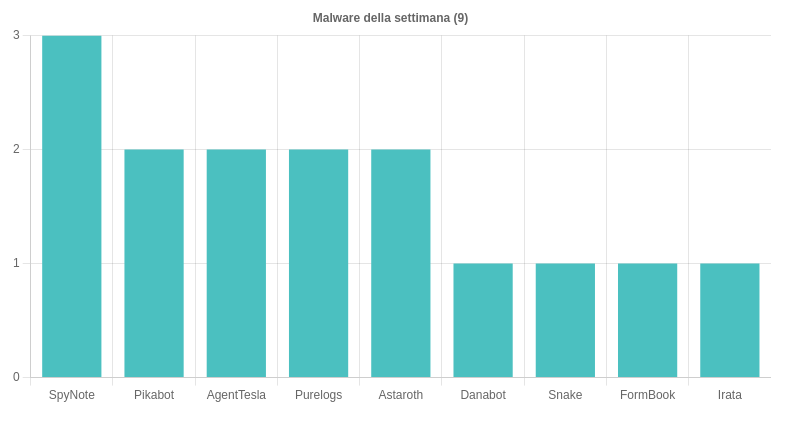

I malware della settimana 10 – 16 Febbraio

Durante la scorsa settimana il CERT-AGID ha individuato complessivamente 35 campagne dannose. 34 di queste si ponevano obiettivi italiani, mentre una è stata generica, ma ha però coinvolto anche il cyberspazio italiano.

Il Report CERT-AGID 10-16 Febbraio riporta 9 famiglie malware in diffusione. Vediamo insieme di quali si tratta nello specifico:

- SpyNote: il CERT ha individuato e contrastato ben 3 campagne diverse, tutte italiane e a tema Banking. Queste campagne erano mirate contro utenti Android e volte ad installare il malware sui dispositivi;

- Pikabot: osservate 2 campagne italiane entrambe a tema Resend veicolate però in modo diverso: la prima tramite email, attraverso allegati ZIP contenenti Javascript dannoso. La seconda tramite XLS, dotata di un pulsante che, attivando wscript.exe, fa scaricare un JS via SMB;

- AgentTesla: distribuito attraverso due campagne italiane a tema Ordine che hanno sfruttato le email con allegati IMG.

Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia; - Purelogs: il CERT ha rilevato 2 campagne italiane veicolate tramite email con allegati RAR e IMG a tema Ordine;

- Astaroth: diffuse attraverso email 2 campagne con allegati ZIP che contenevano LNK capaci di eseguire JS; entrambe a tema Pagamenti.

Per approfondire > Anatomia di Astaroth, il malware fileless per il furto dati che sta circolando in Italia; - Danabot: individuata e contrastata una campagna italiana veicolata attraverso email. Conteneva link a file JS. Il CERT ha pubblicato una news specifica per specificare i dettagli di questa nuova campagna.

- Snake: osservata una campagna italiana che circolava attraverso email contenenti allegati ISO. La campagna era a tema Ordine.

Per approfondire > Snake Keylogger: anatomia dello spyware diffuso in Italia; - Formbook: il CERT ha rilevato una campagna generica (ma veicolata anche in Italia) diffusa per email attraverso allegati ZIP a tema Pagamenti.

Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia; - Irata: osservata e contrastata una campagna a tema bancario che mirava a colpire i dispositivi Android. E’ stata diffusa tramite SMS, i quali contenevano un link al download di un APK dannoso.

Per approfondire > Anatomia di Irata: il malware Android distribuito in Italia;

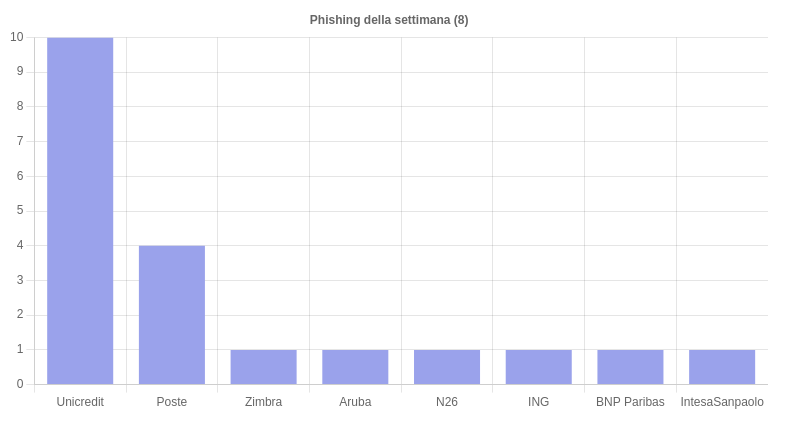

Le campagne di phishing e i temi della settimana 10 – 16 Febbraio 2024

Nel Report CERT-AGID della settimana 10 – 16 Febbraio le campagne di phishing hanno coinvolto 8 diversi brand. Si è trattato sia di campagne di phishing classico (campagne diffuse attraverso email), che di smishing (veicolate attraverso SMS). Le campagne hanno interessato prevalentemente il settore bancario (brand come Unicredit, N26 e Intesa San Paolo), ma troviamo anche brand come Zimbra e Aruba.

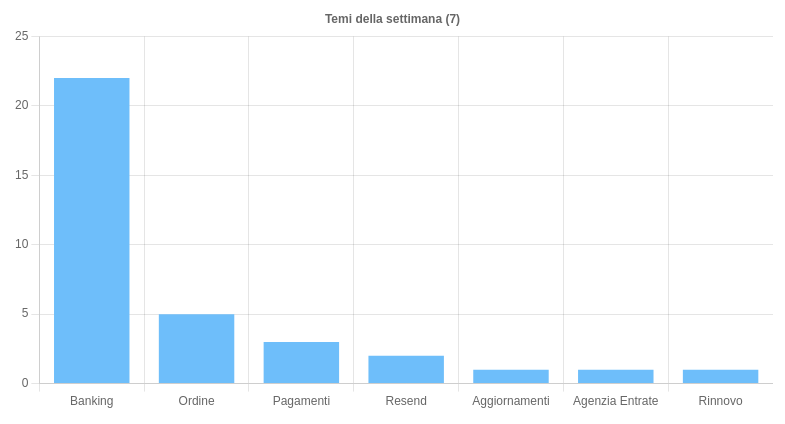

I temi più sfruttati nel corso della scorsa settimana, che riguardano sia le campagne di phishing che malware, sono stati 7. Ecco i 3 principali:

- Banking: sfruttato prevalentemente per le campagne rivolte a clienti di istituti bancari italiani. È stato usato per le campagne che miravano ad infettare con i malware Irata e SpyNote i dispositivi Android e per una campagna Remcos.

- Ordine: tema usato per le campagne volte a veicolare i malware Purelog, Snake Keylogger e AgentTesla.

- Pagamenti: questo argomento è stato utilizzato per le campagne che miravano a diffondere i malware Astaroth e Frombook.

I temi rimanenti sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come