A partire dalla prima settimana di Aprile il malware XWorm ha ricominciato a circolare in Italia. Scopriamo insieme questo malware e come difendersi .

Malware XWorm: cronistoria breve

XWorm è un malware poco noto in Italia, al momento. Anche perché è giovane: i ricercatori di sicurezza lo hanno individuato in diffusione soltanto a partire dal Luglio 2022. Ha due aspetti preoccupanti però: il primo è che presenta un ritmo di costante evoluzione, il secondo è che è già in diffusione in Italia.

XWorm è, tecnicamente, un MaaS, ovvero un malware as a service. In pratica è organizzato su un modello di business simile a quello di aziende che rivendono servizi. I gestori affittano il malware ad una serie di affiliati che si occupano della sua distribuzione. Gestori e affiliati finiscono poi per dividersi i proventi degli attacchi e della rivendita dei dati rubati. I suoi gestori lo rivendono tramite forum nel dark web o in chat Telegram, ma alcuni annunci pubblicitari si trovano perfino su GitHub, dove il file readme consente di raggiungere le chat Telegram.

Oltre a ciò, XWorm è un RAT, remote access trojan: consente cioè il controllo illegittimo da remoto della macchina infetta.

Analisi tecnica e comportamento del malware XWorm

La più estesa analisi del malware XWorm proviene dai ricercatori di Defence Tech che hanno potuto analizzare una versione scritta in .NET priva sia di strumenti anti debugging sia di tecniche di evasione delle Virtual Machine. Insomma, l’ingegneria inversa a finalità di analisi è stata, in quel caso, piuttosto semplice da svolgere.

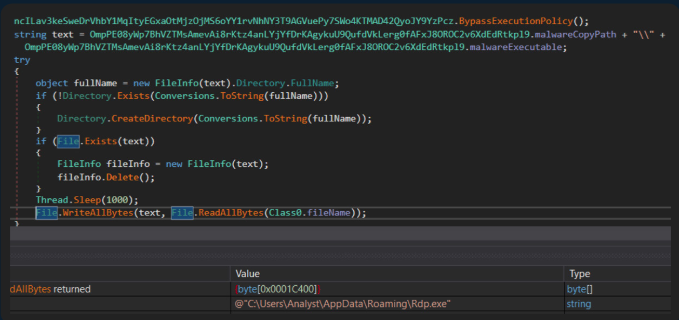

Come detto, il malware è scritto in .NET ma i suoi sviluppatori hanno usato un packer sconosciuto. La prima operazione svolta dal malware è quella di decriptare il file contenente la sua configurazione. La configurazione è infatti criptata con una combinazione dell’algoritmo di criptazione AES_ECB e Base64.

Dalla configurazione è possibile ricavare la versione del malware, la porta C2 di comunicazione, il dominio C2, il percorso in cui viene copiato il malware (/AppData/Roaming), il token Telegram ecc…

Conclusa la decriptazione del file di configurazione, XWorm verifica l’utente in esecuzione e i privilegi di amministrazione a questo assegnato. Se l’utente ha privilegi di amministrazione, XWorm utilizza il comando PowerShell “Add-MpPreference” per aggiungersi come file consentito in Windows Defender e non subire interruzioni da parte delle soluzioni antivirus e antimalware.

Quindi copia in “AppData\Roaming” il proprio eseguibile in formato EXE.

L’uso del Task Scheduler gli concede la persistenza sul sistema. A questo punto il XWorm può iniziare il proprio “sporco mestiere”. Per cominciare raccoglie più informazioni possibili sul sistema bersaglio, quindi le invia al canale Telegram relativo.

Le funzionalità del malware XWorm nel dettaglio

XWorm, come detto è principalmente un RAT. Garantisce quindi agli attaccanti il controllo da remoto della macchina infetta. Tra l’altro, riuscendo a ottenere la persistenza sul sistema, sopravvive ai riavvi del sistema stesso e si riattiva ad ogni accesso al sistema operativo.

Ha funzionalità di keylogging, registrando le battiture sulla tastiera, ma è anche pensato per il furto dati. Come tutti i RAT, apre una porta di accesso sul sistema bersaglio ed è quindi molto probabile che tali accessi vengano rivenduti ad altri gruppi di attaccanti per effettuare ulteriori attacchi.

Il problema è la velocità e assiduità con la quale questo malware viene aggiornato. Ad esempio rispetto alle prime versioni XWorm ha ricevuto alcuni aggiornamenti che gli consentono di individuare una eventuale esecuzione in sandbox. Questa è una tecnica di elusione delle verifiche dei ricercatori di sicurezza.

La campagna di Aprile 2024 contro utenti italiani

In Italia, XWorm è apparso per la prima volta durante la settimana 24-30 giugno 2023, come riporta il CERT-AGID nel suo report settimanale, ed è stato presente diverse volte nei report durante il 2023. Nel 2024 invece, è comparso per la prima volta durante la settimana 30 Marzo – 5 Aprile attraverso una campagna generica a tema Informazioni che in Italia è stata veicolata tramite allegati ZIP.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come