Malware StrRat: il CERT ha pubblicato l’analisi di una campagna di diffusione veicolata in Italia

Malware StrRat: iniziamo dalle presentazioni

L’ultima campagna di diffusione in Italia risale a al Giugno 2023. Infatti è a cadenza del tutto irregolare che StrRat viene diffuso nel nostro paese.

StrRat è un remote access trojan (RAT) scritto in Java. Presenta una vasta gamma di funzionalità dannose per quanto i suoi obiettivi principali siano il furto di informazioni e le capacità di backdoor. Ruba dati dai browser e dai client email ed ha capacità di keylogger online e offline.

StrRat mira alle seguenti informazioni:

- username;

- sistema operativo;

- architettura del sisema;

- presenza sul sistema di software antivirus;

- localizzazione della vittima;

- verifica se il malware sia già presente o meno sul sistema bersaglio;

- tempi di inattività del dispositivo;

- password salvate sui browser (Chrome, Firefox, Internet Explorer ecc..) e client email (Outlook, Thunderbird, Foxmail ecc…).

L’unica “nota positiva” è che StrRat colpisce soltanto i sistemi Windows.

La campagna di distribuzione analizzata dal CERT

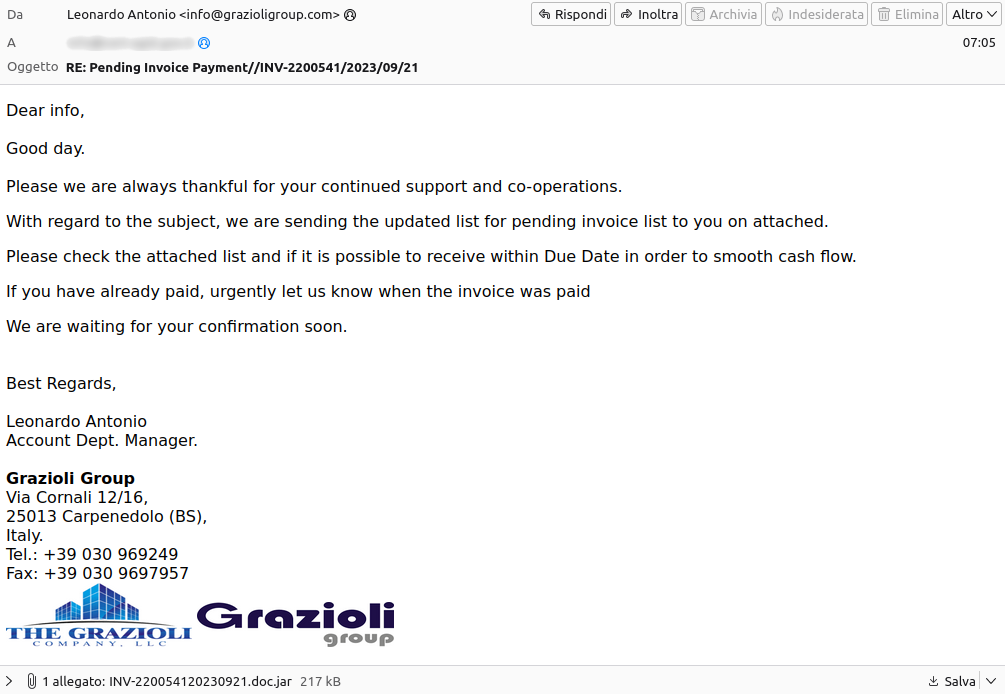

Il CERT ha, come dicevamo, reso pubblica l’analisi di una campagna di distribuzione di StrRat nel nostro paese. L’email vettore del malware è scritta in inglese, in questo caso, ma emula comunicazioni di una nota azienda produttrice di macchinari industriali.

Il mittente è stato “spoofato” ovviamente. Lo spoofing è una tecnica molto utilizzata negli attacchi spam e phishing e mira a convincere gli utenti che un messaggio provenga da una certa entità o azienda che conoscono e della quale possono fidarsi.

Gli stage di infezione

L’email presenta un allegato, una presunta “fattura”. Facendo attenzione si nota già qualcosa di strano: l’allegato ha una doppia estensione “.doc.jar”. Il file ovviamente è un JAR dal quale però viene estratto ed eseguito un altro file con doppia estensione, questa volta “.doc.js”.

Al suo interno, spiegano gli esperti del CERT, c’è del codice offuscato che, deoffuscato, porta ad un nuovo file Javascript, quindi ad un file JAR.

Tra le risorse del JAR è presente un file denominato “config.txt”. Al suo interno c’è una stringa in Base64 che contiene il file di configurazione del malware StrRat. Il contenuto è criptato, comunque, con algoritmo AES ma la sua decriptazione è piuttosto semplice.

A questo punto è possibile analizzare il codice: in questo caso, la versione analizzata presenta una serie di comandi per attivare queste funzioni remote:

- keylogging;

- escalation dei privilegi;

- furto delle password;

- funzionalità che imitano un attacco ransomware. In realtà il malware modifica soltanto le estensioni dei file, ma non ne cripta il contenuto.

Qui il report completo del CERT con tutti i dettagli tecnici.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Phishing: cosa è, come evitarlo e proteggere i dati

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come