Report CERT 2024: un quadro completo sulle campagne malevole diffuse durante l’anno. Vediamo insieme i numeri osservati nell’articolo.

Report CERT 2024: tendenze generali

Il Report del CERT sul 2024 fotografa un panorama cyber criminale sempre più complesso e minaccioso. Di seguito alcune tendenze generali:

- aumento delle campagne via caselle PEC compromesse

La seconda metà del 2024 ha registrato il picco. Gli attaccanti spesso utilizzano questo vettore per rendere più verosimili le campagne di phishing e per aumentare la distribuzione di malware come Vidar; - incremento dell’uso di bot Telegram come C2

Si è registrato un significativo aumento dell’utilizzo improprio di bot Telegram come server di Command and Control (C2) per attività di phishing e distribuzione malware; - aumento della registrazione di domini potenzialmente ingannevoli

Nel 2024 sono stati registrati vari domini che richiamano nomi come INPS, Agenzie delle Entrate e Polizia di Stato. La maggior parte è attualmente in vendita ed è rimasta inattiva, mentre alcuni sono stati usati per campagne di phishing o altre truffe; - prevalenza degli infostealer tra i software malevoli

Gli infostealer sono la categoria di malware più diffusa. Vengono diffusi principalmente con archivi di tipo ZIP e RAR, che spesso contengono script o eseguibili utili ad avviare la catena di infezione; - incremento delle minacce nei sistemi Android

Le campagne malevole hanno registrato un aumento significativo rispetto all’anno precedente. Irata e SpyNote, ad esempio, sono malware che sono stati diffusi attraverso lo smishing e file APK malevoli. L’obiettivo degli attaccanti era quello di rubare le credenziali bancarie e codici OTP.

Dati riepilogativi del 2024

Veniamo ai dati: nel corso del 2024, il CERT-AGID ha individuato e contrastato in totale 1767 campagne malevole e condiviso 19.939 IoC.

In totale le famiglie malware individuate sono state 69. Dei sample analizzati, per il 67% si tratta di infostealer, mentre per il 33% di RAT.

Gli attacchi di phishing e smishing (phishing via SMS), che hanno interessato 133 brand, hanno avuto come obiettivo principale il furto di credenziali bancarie, credenziali di accesso a webmail e furto di documenti di identità.

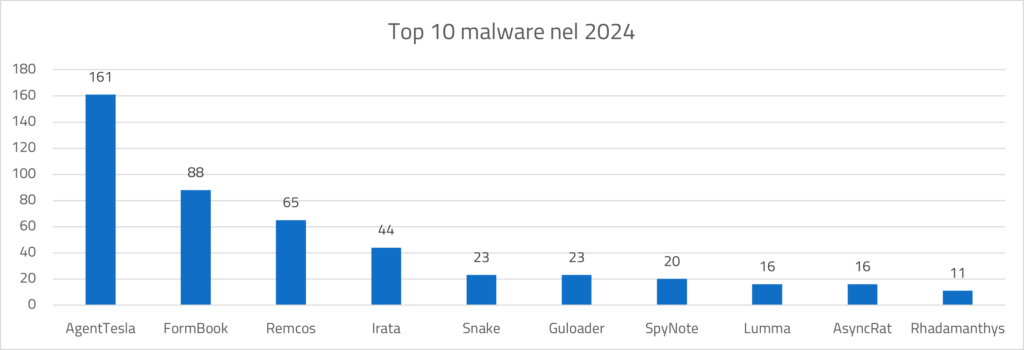

Tra i malware più diffusi troviamo AgentTesla come primo in classifica. Successivamente Formbook, Remcos, Irata, Snake, Guloader, SpyNote, Lumma, AsyncRat e Rhadamanthys. Appena fuori dai top 10 troviamo Vidar, il malware infostealer veicolato via PEC.

Report CERT 2024: i temi più diffusi

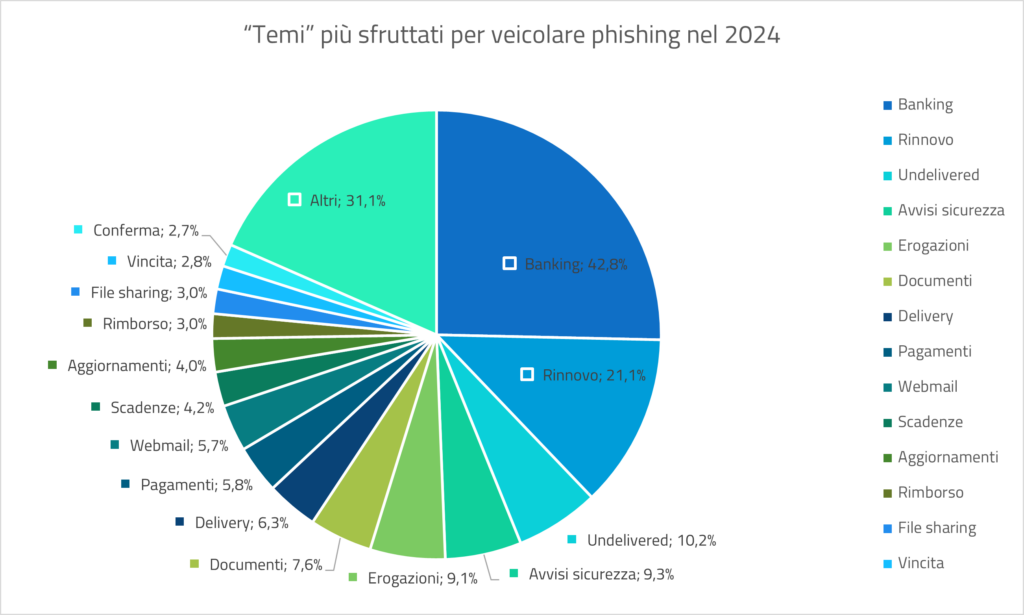

I temi più sfruttati sono stati Banking e Rinnovo. A seguire troviamo anche Avvisi di sicurezza, Erogazioni, Documenti, Delivery, Webmail, Scadenze ecc.

Tra gli argomenti sfruttati spicca “Pagamenti”, utilizzato in ben 141 campagne. I malware più diffusi attraverso questo argomento sono stati AgentTesla, Formbook, Remcos, Astaroth, Vidar, Snake e Xworm.

Canali di diffusione delle campagne malevole

Rispetto all’anno precedente, è triplicato il numero delle campagne malevole diffuse attraverso le caselle di posta elettronica compromesse. In particolare, il picco si è verificato nella seconda metà dell’anno. Questa modalità è stata sfruttata per 57 campagne totali. Tra queste, 12 finalizzate alla distribuzione di malware e 45 ad attività di phishing. Il phishing ha avuto come tema principale il settore bancario ed ha riservato un’attenzione particolare per Intesa Sanpaolo.

Un numero significativo di email malevole ha colpito anche gli utenti di Aruba, con il malware Vidar protagonista di diverse ondate di attacchi tramite PEC. Contemporaneamente, si è registrato un calo del 37% nell’uso dello smishing. Questo ha riguardato solitamente l’invio massivo di SMS fraudolenti da parte di enti come banche, Poste italiane o INPS, contenenti link dannosi. Nonostante ciò, la Posta Elettronica Ordinaria (PEO) rimane il canale preferito per il phishing e la distribuzione di malware.

Diffusione di malware su dispositivi mobili Android

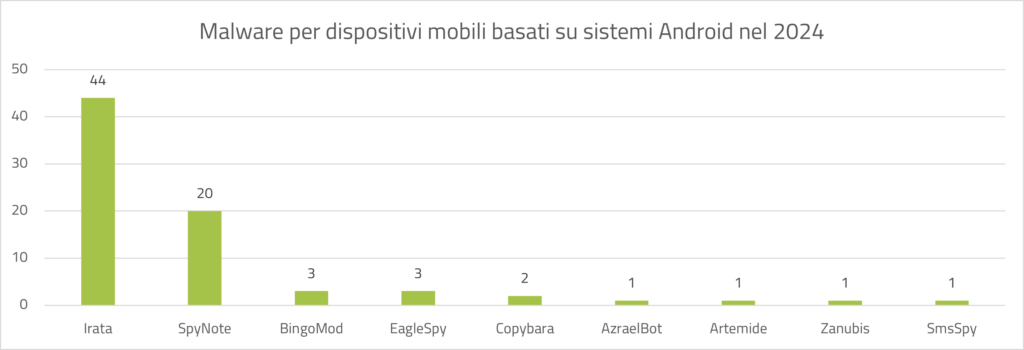

Nel 2024 le campagne malware mirate a dispositivi Android sono aumentate significativamente, passando da 29 a 76. Tra i malware più diffusi c’è Irata, seguito da SpyNote. La maggior parte di questi attacchi è stata veicolata tramite smishing, con link che portano a file APK dannosi. Le applicazioni malevole rubano principalmente credenziali bancarie, ma alcune varianti intercettano anche gli SMS per ottenere codici OTP e completare transazioni fraudolente in tempo reale.

Report CERT 2024

Tipologia di file usati per veicolare malware secondo il Report CERT 2024

I formati di file più comuni per diffondere malware sono gli archivi compressi (41%), in particolare ZIP e RAR, che contengono file pericolosi o link a risorse dannose. Al secondo posto ci sono i file script (14%), come JS, VBS, BAT e PS1, che eseguono comandi dannosi. Questi file possono rappresentare sia il vettore iniziale di infezione (ad esempio, uno script in un archivio) sia il passo successivo nell’infezione (come i file EXE o PS1).

Inoltre, circa il 10% dei malware si diffonde tramite documenti Office contenenti link a script dannosi. I cybercriminali utilizzano i file APK (9,8%) per infettare dispositivi Android, mentre impiegano i file HTML (5%) per condurre campagne di phishing. Anche i file LNK sono usati come primo passo per eseguire comandi o reindirizzare a risorse dannose.

Esposizione dei dati trafugati

Le campagne malware di tipo Infostealer hanno portato al furto e alla vendita online di dati relativi a utenze italiane, in particolare caselle PEC e servizi fiduciari. Tra questi erano presenti dati appartenenti alla Pubblica Amministrazione. Sono state identificate 34 compromissioni, prevalentemente riguardanti database illeciti di aziende private e servizi non istituzionali. Queste contenevano oltre 250.000 indirizzi e-mail di enti pubblici e numerosi dati personali, di cui circa la metà includeva anche password trafugate. Il CERT-AGID ha informato i gestori coinvolti e aggiornato i responsabili e gli utenti delle Pubbliche Amministrazioni per prevenire l’uso improprio delle credenziali rubate.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano?

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come

- eXtended Detection and Response (XDR): rileva più velocemente le minacce e accorcia i tempi di risposta