LummaC, un infostealer, è una presenza ormai ricorrente nei report che il CERT-AGID produce rispetto alle campagne di attacco e ai malware diffusi nel cyber spazio italiano. Vediamo meglio nell’articolo di cosa si tratta.

LummaC: l’infostealer diffuso in Italia

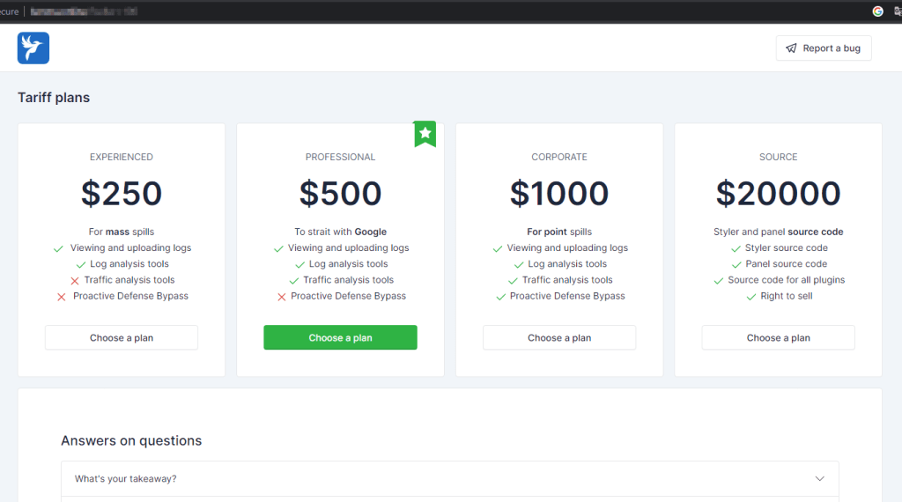

Lumma Stealer, precedentemente conosciuto come LummaC2, è un pericoloso infostealer scritto nel linguaggio di programmazione C (da questo la C nel nome). È un malware-as-a-service (MaaS) specializzato nella raccolta ed esfiltrazione di dati sensibili. Può essere infatti acquistato con un abbonamento ad un prezzo che va dai 250 ai 1000 dollari.

Questo infostealer è stato reso disponibile per l’acquisto sui forum di criminalità informatica nel Dicembre 2022 e, pochi mesi dopo, aveva già iniziato a diventare popolare nel mondo del crimine informatico. Tra Gennaio e Aprile 2023, la sua attività soprattutto in Europa, Medio Oriente e Africa, ma anche negli Stati Uniti.

Simile ad altri infostealer, LummaC è in grado di ottenere i dati del sistema e dei programmi installati dai dispositivi compromessi, oltre a informazioni sensibili come cookie di accesso, nomi utente e password, dettagli delle carte di credito, cronologia di navigazione dei browser più diffusi (come Google Chrome e Mozilla Firefox) e dati dei wallet di criptovalute. Capiamo dunque che questo infostealer può avere un impatto devastante: non solo compromette le informazioni personali, ma può impattare gravemente anche le nostre finanze.

LummaC e le sue funzionalità innovative per eludere l’individuazione

I ricercatori hanno analizzato l’ultima versione dell’infostealer LummaC e si sono resi contro che il malware continua ad implementare nuove tecniche per evitare la rilevazione. La quarta versione di LummaC, detta Lumma 4.0, è dotata di una serie di nuove tecniche di evasione.

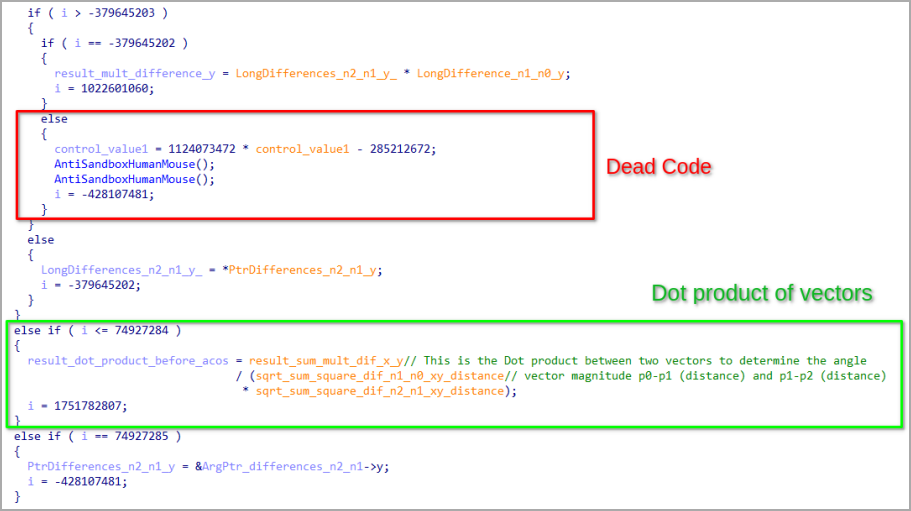

Gli sviluppatori del malware hanno sviluppato nuove funzionalità, tra queste colpiscono particolarmente l’impiego del Control Flow Flattening (una tecnica di offuscamento che mira a nascondere il flusso del programma “appiattendolo“), il rilevamento dell’uso del mouse da parte dell’utente (poco sotto si capirà meglio il perché), l’utilizzo di stringhe crittografate XOR, il supporto per i file di configurazione dinamici e un largo impiego della crittografia su tutte le build. Tra queste, la particolarità più interessante risiede nell’utilizzo della trigonometria per rilevare il comportamento umano. Questo perché consente di capire se l’infostealer sta circolando in una sandbox antivirus.

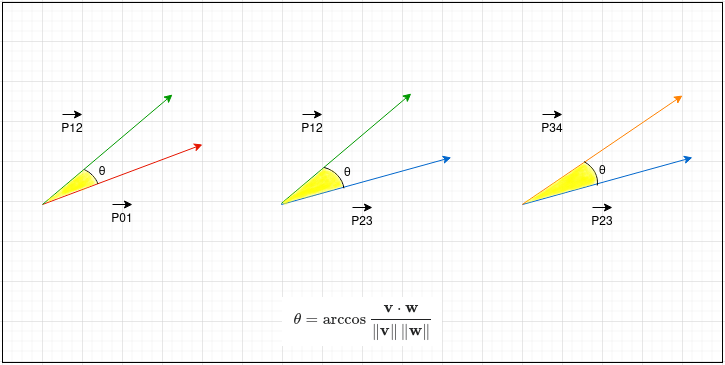

Per scoprirlo, il malware traccia la posizione del cursore tramite la funzione GetCursor(), registrandone posizioni distinte ad intervalli predefiniti.

Analizza poi queste posizioni come vettori euclidei, calcolando gli angoli e le grandezze del vettore che ne formano il movimento. Se il mouse è manovrato da un essere umano, l’ampiezza degli angoli è inferiore a 45 gradi. In caso contrario, l’infostealer interrompe tutte le attività, perché presume di essere all’interno di una sandbox.

Come viene diffuso l’infostealer LummaC?

L’infostealer LummaC utilizza diversi metodi per diffondersi. I metodi più comuni per distribuire LummaC sono:

- software o applicazioni false che scaricano malware. Ad esempio, a Giugno si è camuffato da aggiornamento per il browser. Ne abbiamo parlato in questo articolo. In passato, è stato anche distribuito camuffato da software popolari crackati o falsi, come VLC o ChatGPT;

- messaggi diretti, attraverso forum o app di messaggistica. Ne sono un esempio i commenti su GitHub, un servizio web e cloud-based. In questo caso gli aggressori mascherano il malware sotto false correzioni che pubblicano nei commenti;

- attacchi di phishing contenenti allegati di posta elettronica dannosi. Gli attori delle minacce prediligono questa modalità. Per citare qualche esempio, nel febbraio 2023, uno streamer in Corea del Sud è stato preso di mira con un’e-mail di spear-phishing in cui il mittente impersonava l’azienda di videogiochi Bandai Namco. Anche le tre campagne riscontrate dal CERT-AGID nel corso della settimana 7-13 Settembre hanno visto l’impiego di modalità, veicolando il malware attraverso allegati EXE.

LummaC: dettagli tecnici

LummaC prende di mira praticamente tutti i sistemi Windows, potendo operare in tutti quelli che vanno da Windows 7 a Windows 11. Può “scassinare” ben 10 diversi browser compresi Google Chrome, Microsoft Edge e Mozilla Firefox.

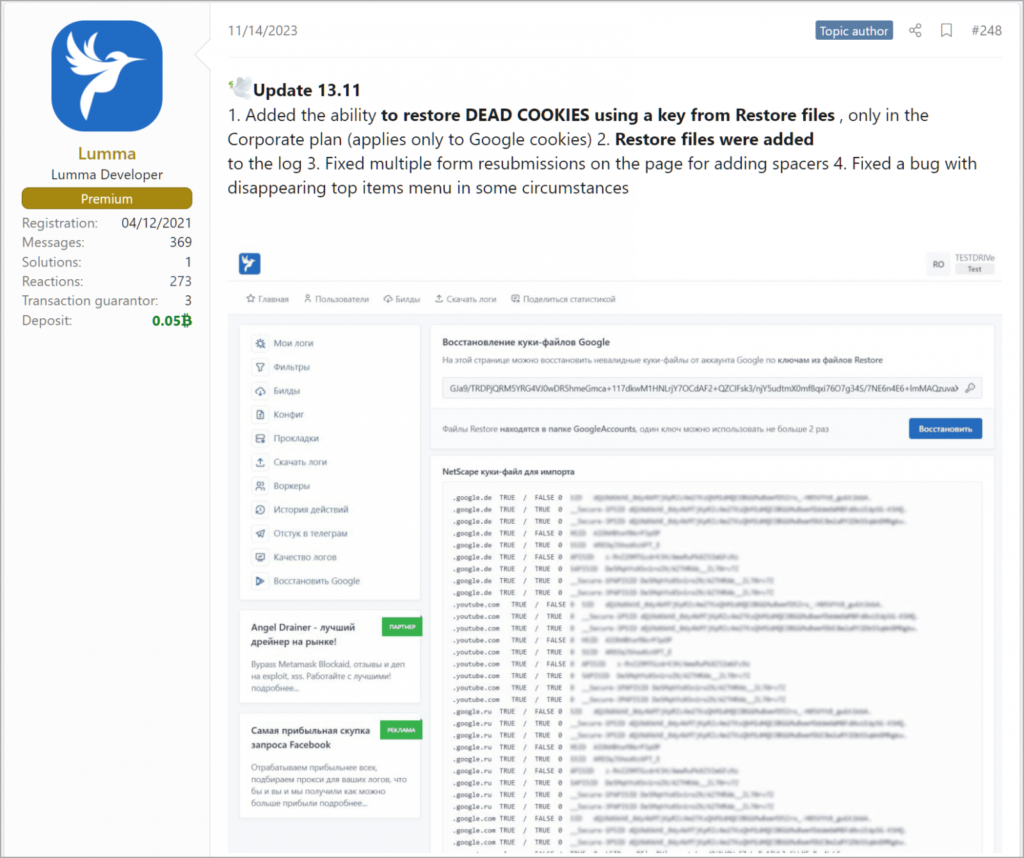

Addirittura ha recentemente implementato una nuova funzionalità che gli consente di recuperare anche i cookie di sessioni scadute. Una funzionalità che consente agli attaccanti di ottenere l’accesso non autorizzato a qualsiasi account anche nel caso in cui l’utente abbia eseguito il logout.

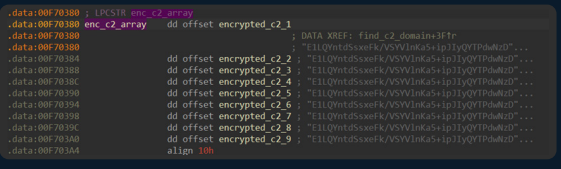

LummaC invia i dati rubati comunicando con ben 9 diversi server di Comando e Controllo. La lista di questi è codificata in base 64 e criptata con un algoritmo personalizzato. Decodificando e decriptando queste stringhe emerge una lista di 8 diversi domini.

Il malware tenta di connettersi sequenzialmente a ciascuno di questi server C&C finché non riceve una risposta contenente una semplicissima stringa: “ok”.

Un dettaglio curioso è che i server C&C di LummaC sono protetti da Cloudflare. Cloudflare è dotato di sistemi di individuazione dei comportamenti sospetti e aggiunge automaticamente, in questi casi, un alert anti phishing prima di lasciar proseguire le richieste verso il server reale. LummaC ha implementato, fin dai suoi esordi, il supporto con Cloudflare aggiungendo però una specifica funzionalità per bypassare l’alert antiphishing. Il malware può così comunicare con i server C&C anche nel caso in cui i domini siano segnalati come dannosi.

Le informazioni rubate vengono raccolte in file ZIP e inviate ai server C2 tramite richieste POST.

Contrastare i malware: alcuni suggerimenti

Come abbiamo visto, LummaC utilizza varie modalità per attaccare e questo lo rende molto pericoloso. Anche se non è possibile raggiungere una sicurezza a 360° è possibile compiere alcune azioni preventive, tra queste:

- evitare di cliccare su link o allegati sospetti, che potrebbero nascondere malware o reindirizzare a siti web malevoli;

- verificare la legittimità di app e software prima di aggiornarli o scaricarli;

- per le aziende, investire nella formazione in cyber security di tutti i dipendenti. Ricordiamo infatti che il fattore umano rimane l’anello debole della catena di sicurezza;

- usare software antivirus avanzati, come le soluzioni Seqrite, perfette per contrastare i malware come Lumma C, dato che comprendono:

- soluzioni EDR (Endpoint Detection and Response), ottime per monitorare, rilevare e rispondere a comportamenti sospetti in tempo reale;

- firewall;

- monitoraggio attività file, che notifica all’azienda quando i file sono stati copiati, modificati o cancellati;

- gestione delle patch, in modo da ridurre le vulnerabilità sfruttate dal malware;

- sistemi di autenticazione a più fattori, per aggiungere un livello di protezione ulteriore;

- protezione della posta elettronica. Come abbiamo visto, essendo che in Italia Lumma C sta circolando proprio attraverso phishing, soluzioni che possano filtrare la posta elettronica prima che raggiungano gli utenti sono essenziali.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano?

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come

Vuoi proteggerti dai malware?