Vidar Malware in circolazione in Italia. Il CERT ha individuato una campagna di diffusione nel mese di Luglio. Cosa sappiamo di questo malware

Vidar in breve

Vidar è un malware infostealer individuato per la prima volta nel tardo 2018. Le prime analisi del codice hanno portato i ricercatori a indicarlo come una derivazione di Arkei, un altro malware infostealer che si differenzia in alcune parti del codice e nelle comunicazioni C&C. Il nome, Vidar, deriva proprio da una stringa rinvenuta dai ricercatori nel codice del malware.

Vidar malware principalmente mira al furto della cronologia del browser, dei cookie, delle credenziali, dei wallet di criptovaluta e dei dati dai software 2FA. Organizzato sul modello del malware as a service (MaaS), conta su una rete di affiliati che pagano tra i 130 e i 750 dollari di “abbonamento”.

Viene diffusi tramite campagne email dannose e di spam, ma anche tramite software craccati.

Per saperne di più > Cosa “gira” in Italia? Malware e campagne di attacco: report CERT 01-07 Luglio

Andiamo in dettaglio: l’evoluzione dell’infrastruttura

Nel tempo il gruppo che gestisce Vidar ha modificato l’infrastruttura di backend, probabilmente nel tentativo di riorganizzarsi e nascondere il più possibile il modus operandi più volte reso pubblico online.

“gli attori dietro Vidar continuano a ruotare la propria infrastruttura IP di backend”

hanno dichiarato i ricercatori di sicurezza di Team Cymru.

L’infrastruttura è stata divisa in due parti, una dedicata ai clienti regolari e l’altra per il team di gestione del malware, ma anche per gli utenti premium.

Vidar usa un dominio pubblico e un host, situato in Russia o Bielorussia, per gestire il malware. Le attività vengono poi dirette entro un sistema che sfrutta una VPN.

Se, fino a poco tempo fa, era possibile scaricare il malware senza alcuna autenticazione, tentare la stessa azione ad oggi reindirizza ad una pagina di login per gli utenti. Anche l’IP del dominio è spesso aggiornato.

Gli aggiornamenti del payload

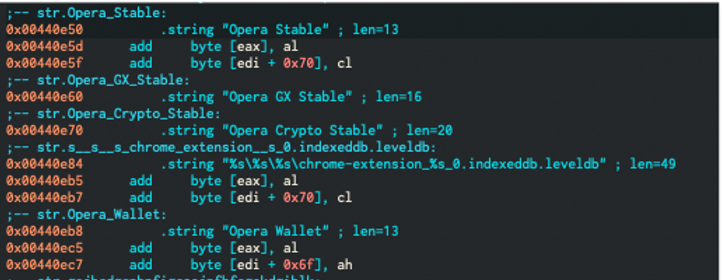

A partire dall’inizio del 2023 il gruppo dietro Vidar ha rilasciato ben tre diverse versioni aggiornate del malware, tutte con nuove funzionalità aggiunte. Ad esempio, la v. 1.8 ha introdotto una funzionalità di “form-grabbing” mirata a rubare i dati dal borwser Opera Crypto.

Andiamo in dettaglio: il furto dei dati

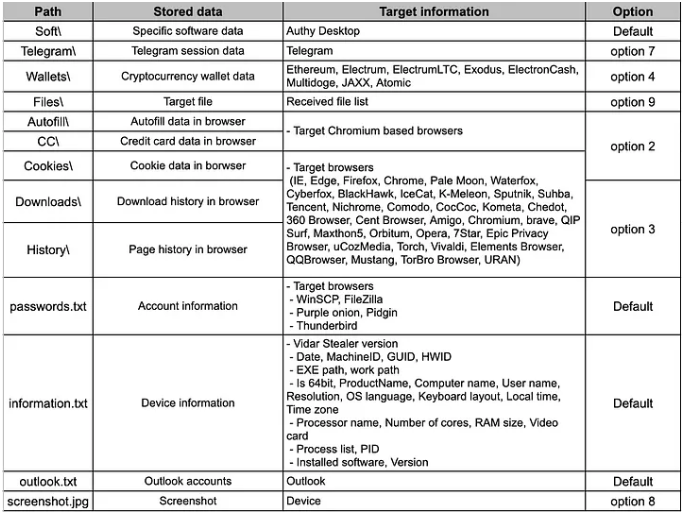

Come detto, la funzione principale di Vidar è il furto dei dati. Ecco, nella tabella sotto, i software presi di mira

Una volta raccolti tutti i dati, li comprime in un file ZIP nella cartella “\files”. Quindi questo file ZIP contenente i dati rubati viene inviato al server C&C, insieme all’ID del dispositivo infetto e la versione di Vidar in uso.

Per concludere, va detto che Vidar ha implementato anche una funzione di downloader, così da poter scaricare ulteriori malware dopo il furto delle informazioni. Quindi Vidar si cancella dal sistema praticamente senza lasciare tracce.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come