Report CERT 9 – 15 Novembre 2024: quali campagne malevole girano nel panorama italiano? Nel report del CERT tutte le info utili

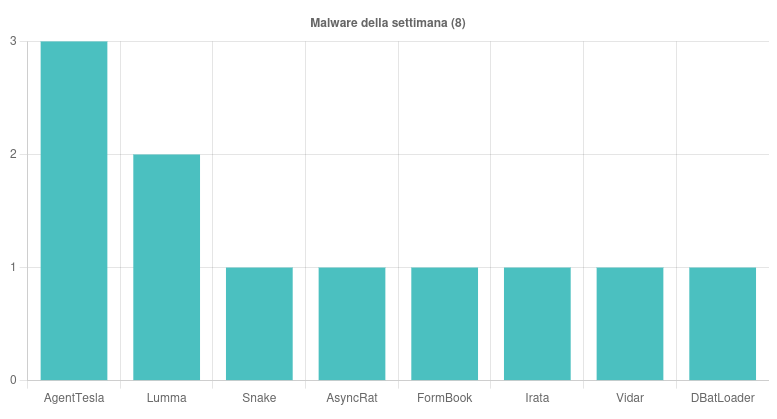

I malware della settimana 9 -15 Novembre 2024

Nella settimana 9 – 15 Novembre 2024 il CERT-AGID ha individuato 33 campagne malevole. Tra queste, 19 avevano obiettivi italiani e le restanti 14 erano di natura generica. Hanno però coinvolto anche utenti italiani.

Il Report del CERT 9 – 15 Settembre riporta che gli esperti hanno osservato 8 famiglie di malware che hanno interessato l’Italia. Nello specifico si parla di:

- AgentTesla: scoperte varie campagne generiche a tema Ordine e Pagamenti, veicolate via email con allegati ZIP. Per approfondire > AgentTesla sempre più attivo in Italia: il problema dei PDF dannosi;

- LummaStealer: rilevata una campagna italiana a tema Legale diffusa via posta elettronica con allegato 7Z ed una campagna generica a tema Documenti inviata via email con allegato ZIP. Per approfondire > LummaC, l’infostealer camaleontico dalle mille tattiche per diffondersi ed eludere il rilevamento;

- AsyncRAT: individuata una campagna generica a tema Intelligenza Artificiale diffusa via falsi siti di OpenAI contenenti link a file RAR.

- SnakeKeylogger: scoperta una campagna italiana a tema Ordine veicolata via posta elettronica con allegato 7Z. Per approfondire > Snake Keylogger: anatomia dello spyware diffuso in Italia;

- Formbook: individuata una campagna italiana a tema Pagamenti fatta circolare via email attraverso allegati 7Z, VBS e VBE. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia;

- Irata: rilevata una campagna italiana che ha sfruttato il tema bancario. Questa è stata veicolata via SMS che contenevano link a file APK. Per approfondire > Anatomia di Irata: il malware Android distribuito in Italia;

- Vidar: il CERT-AGID ha individuato una campagna italiana a tema Pagamenti diffusa via email di caselle PEC compromesse con allegati VBS. Per approfondire > Vidar, il malware ruba-dati, in circolazione in Italia;

- DBatLoader: scoperta una campagna generica a tema Fornitura diffusa via email tramite allegato CAB.

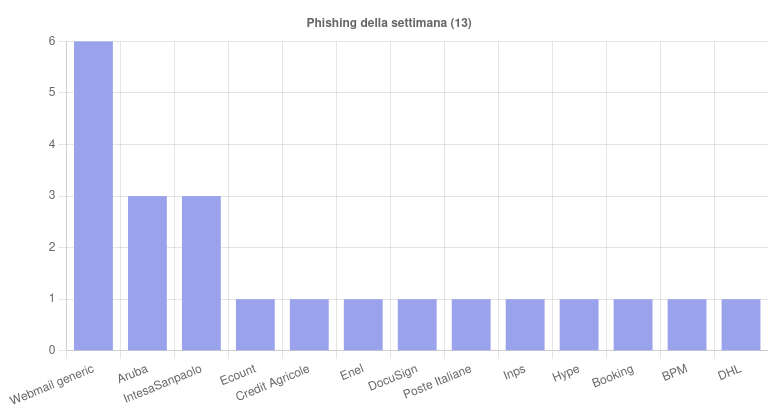

Le campagne di phishing e i temi della settimana 9 – 15 Novembre 2024

Le campagne di phishing della settimana hanno coinvolto 13 brand. Ad attirare l’attenzione, a causa del loro numero elevato, sono state le campagne a tema Webmail generica, Aruba e Intesa Sanpaolo.

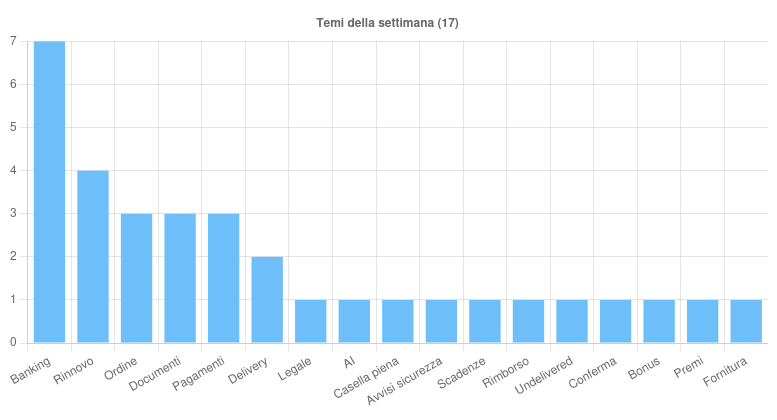

I temi più sfruttati per veicolare le campagne dannose durante la scorsa settimana sono stati 17. I principali sono stati i seguenti:

- Banking: argomento che compare spesso nelle campagne di phishing destinate a clienti di banche italiane ed estere. Tra queste, ad esempio, BPM, Intesa Sanpaolo, Crédit Agricole e Hype. E’ stato usato anche per una campagna di smishing (phishing via SMS) che mirava a diffondere il malware Irata.

- Rinnovo: oggetto che è stato usato soprattutto per diffondere campagne italiane ai danni di Aruba.

- Ordine: tema sfruttato per due campagne generiche che miravano a diffondere Agent Tesla e una campagna italiana che voleva distribuire Snake Keylogger.

- Documenti: argomento usato per tre diverse campagna: una di phishing generica ai danni di DocuSign, un’altra contro Ecount e infine una campagna internazionale che puntava alla diffusione di Lumma Stealer.

Tra gli eventi che hanno suscitato maggior interesse durante la settimana 9 – 15 Novembre troviamo l’ondata di malspam PEC che puntava a diffondere il malware Vidar. Il CERT-AGID ha rilasciato un alert in merito.

Oltre a ciò, è stata al centro dell’attenzione anche la campagna internazionale di phishing a tema DocuSign, in cui le email con allegati HTML hanno spinto le persone colpite a effettuare il login su una copia malevola del modulo ufficiale del brand. Alle vittime sono state poi rubate le credenziali ed inviate ad un bot Telegram.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano?

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come

- eXtended Detection and Response (XDR): rileva più velocemente le minacce e accorcia i tempi di risposta