Report CERT 28 Settembre – 4 Ottobre 2024: quali campagne malevole girano nel panorama italiano? Nel report del CERT tutte le info utili

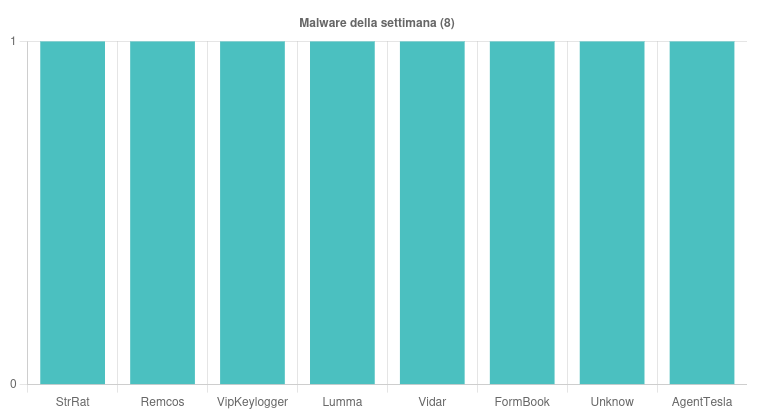

I malware della settimana 28 Settembre – 4 Ottobre 2024

Nella settimana 28 Settembre – 4 Ottobre 2024 il CERT-AGID ha individuato 29 campagne malevole nello scenario italiano di suo riferimento. Tra queste, 19 avevano obiettivi italiani e le restanti 10 erano di natura generica, ma hanno coinvolto anche utenti italiani.

Il Report del CERT 28 Settembre – 4 Ottobre 2024 riporta che gli esperti hanno osservato 7 famiglie di malware in diffusione. Nello specifico si parla di:

- VIPKeylogger: individuata una campagna veicolata via posta elettronica attraverso allegato DOC a tema Preventivo.

- StrRat: osservata una campagna generica a tema Pagamenti contenente allegati JavaScript. Per approfondire > Malware StrRat: analisi del CERT di una campagna di diffusione in Italia.

- Remcos: rilevata una campagna italiana veicolata via email con allegati XLS a tema Ordine. Per approfondire > Remcos: il software legittimo diffuso in Italia come RAT.

- LummaC: il CERT ha individuato una campagna generica veicolata via email, di cui è stato analizzato un eseguibile del payload (EXE). Il tema è stato Avvisi sicurezza, Per approfondire > LummaC, l’infostealer camaleontico dalle mille tattiche per diffondersi ed eludere il rilevamento.

- Vidar: scoperta una campagna a tema Pagamenti che è stata diffusa via PEC e che conteneva allegato JavaScript. Per approfondire > Vidar, il malware ruba-dati, in circolazione in Italia.

- AgentTesla: individuata una campagna a tema Documenti diffusa via email. Ne è stato analizzato l’eseguibile EXE. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia nel 2023.

- Formbook: osservata una campagna italiana veicolata via email con allegato ZIP. Il tema sfruttato è stato Ordine. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia.

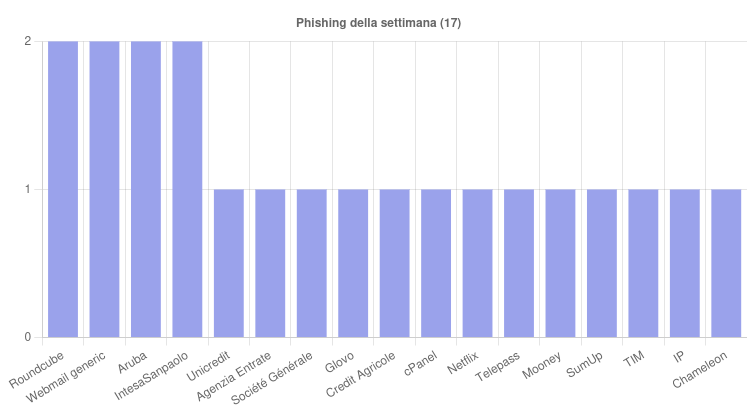

Le campagne di phishing e i temi della settimana 28 Settembre – 4 Ottobre 2024

Le campagne di phishing della settimana hanno coinvolto 17 brand. A spiccare, per quantità, sono state le campagne a tema Roundcube, Aruba, Intesa Sanpaolo e quelle di webmail generiche.

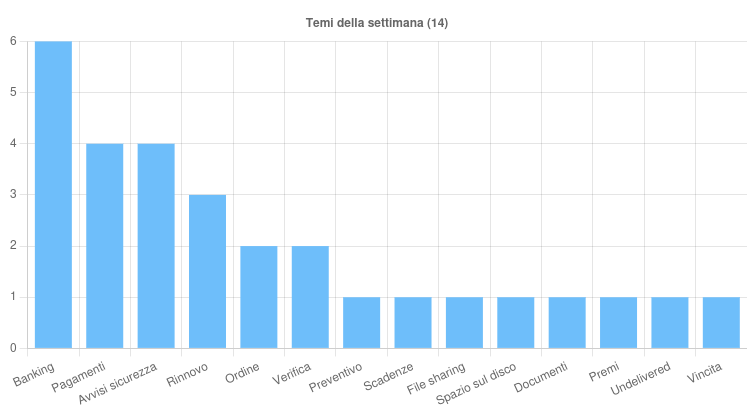

I temi più sfruttati per veicolare le campagne dannose durante la scorsa settimana sono stati 14. I principali sono stati i seguenti:

- Banking: argomento che compare più volte nelle campagne di phishing verso clienti di istituti bancari italiani ed esteri. Tra questi troviamo ad esempio Intesa Sanpaolo, Crédit Agricole, Unicredit, Société générale e Mooney.

- Pagamenti: tema sfruttato per due campagne di phishing, la prima italiana usando Agenzia delle Entrate e l’altra sfruttando il nome della piattaforma Chameleon,

- Avvisi di sicurezza: oggetto usato per veicolare due campagne di phishing. La prima ai danni di SumUp, la seconda invece è una webmail generica. L’argomento è stato usato per diffondere vari malware tra cui LummaC.

- Rinnovo: tema sfruttato per diffondere campagne di phishing che hanno usato il nome di Netflix e Aruba.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano?

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come

- eXtended Detection and Response (XDR): rileva più velocemente le minacce e accorcia i tempi di risposta