Report CERT 26 Ottobre – 1 Novembre 2024: quali campagne malevole girano nel panorama italiano? Nel report del CERT tutte le info utili

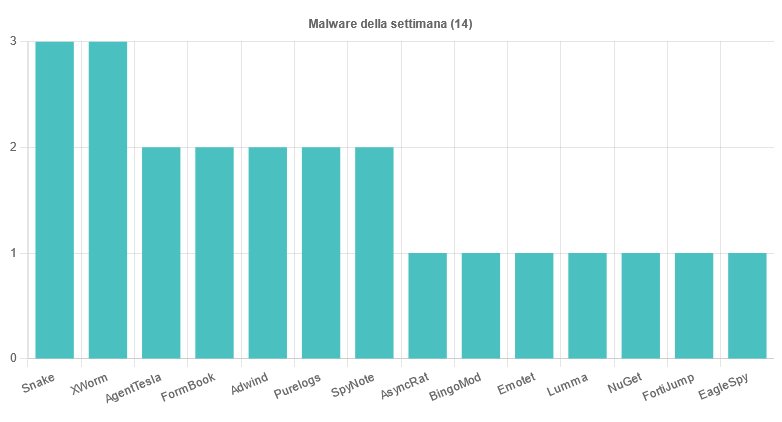

I malware della settimana 26 Ottobre – 1 Novembre 2024

La scorsa settimana il CERT-AGID ha individuato e analizzato ben 59 campagne dannose nello scenario italiano. Di queste, 32 hanno preso di mira specificatamente obiettivi italiani. Ammontano invece a 17 quelle generiche che hanno comunque interessato anche il nostro Paese.

Le famiglie malware in diffusione individuate sono 13, in dettaglio:

- SnakeKeylogger: individuate tre campagne, fatte circolare via email con allegati 7Z, LHA e LHZ a tema Fattura, Preventivo e Ordine. Per approfondire > Snake Keylogger: anatomia dello spyware diffuso in Italia;

- XWorm: il CERT ha rilevato tre campagne italiane veicolate tramite posta elettronica con allegati ZIP. I temi delle campagne sono stati Fattura e Pagamenti. Per approfondire > Anatomia di XWorm, il malware RAT distribuito in Italia;

- AgentTesla: scoperte due campagna generiche diffuse via email con allegati ZIP a tema Ordine e Documenti. Per approfondire > AgentTesla sempre più attivo in Italia: il problema dei PDF dannosi;

- FormBook: osservate due campagne, una a tema Fattura e una Acquisti, diffuse via posta elettronica con allegati ZIP. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia;

- Adwind: fatte circolare via email due campagne contenenti allegati JAR e HTML, entrambe a tema Fattura;

- PureLogs: il CERT ha individuato due campagne generiche a tema Preventivo, diffuse via posta elettronica attraverso allegati ZIP e SCR;

- SpyNote: scoperte due campagne italiane che veicolavano l’APK dannoso via SMS;

- AsyncRAT: rilevata una campagna che sfruttava il tema Ordine;

- BingoMod: è stata fatta circolare una campagna italiana che ha sfruttato il tema bancario e che diffondeva l’APK dannoso via SMS. Per approfondire > BingoMod: il malware bancario per Android che ti truffa e cancella i dati;

- LummaStealer: scoperta una campagna italiana a tema Fattura diffusa via email attraverso allegato ZIP. Per approfondire > LummaC, l’infostealer camaleontico dalle mille tattiche per diffondersi ed eludere il rilevamento;

- NuGet: ii CERT ha osservato una campagna che ha sfruttato il tema Fattura e il package manager Nuget per .NET. E’ stata veicolata via email con allegato XLS.

- ForiJump: analizzati gli indicatori relativi agli attacchi che stanno avvenendo e che sfruttano la vulnerabilità CVE-2024-47575;

- EagleSpy: per finire, è stata individuata una campagna italiana che ha utilizzato il tema bancario per veicolare via SMS l’APK dannoso.

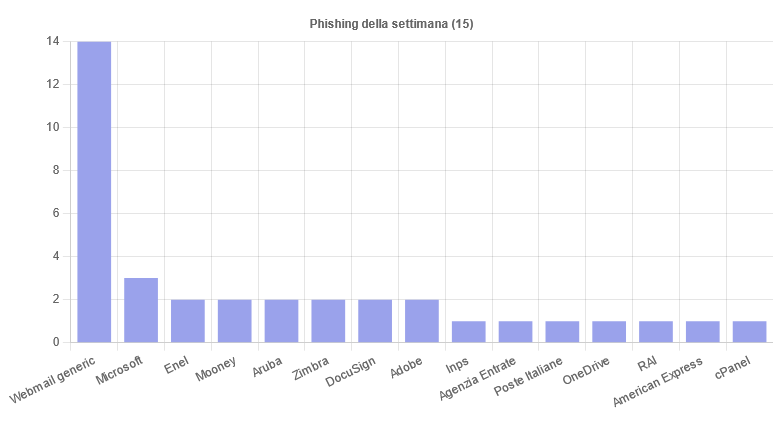

Le campagne di phishing e i temi della settimana 26 Ottobre – 1 Novembre 2024

Secondo il Report CERT, le campagne di phishing della settimana 26 Ottobre – 1 Novembre hanno coinvolto 15 diversi brand. Ad attirare maggiormente l’attenzione sono state le campagne a tema Microsoft, Aruba, Zimbra e Aruba, ma soprattutto quelle a tema Webmail generiche.

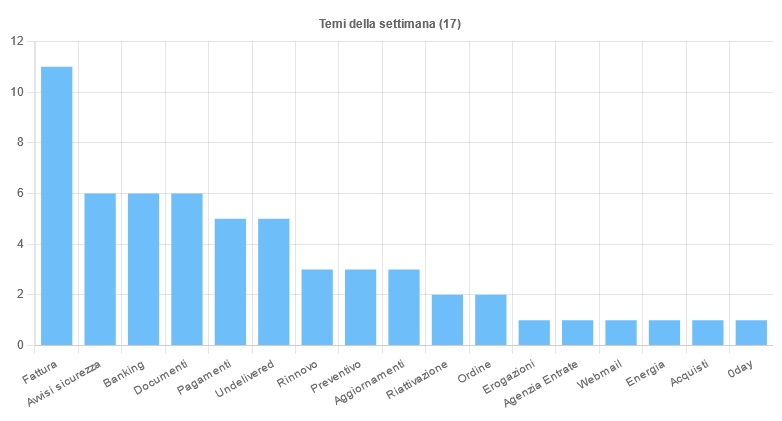

I temi più sfruttati per veicolare le campagne dannose durante la scorsa settimana sono stati 17. Tra questi, i cinque principali sono stati:

- Fattura: tema sfruttato per portare a termine diverse campagne di phishing e per veicolare malware tra cui Adwind, FormBook, XWorm e SnakeKeylogger.

- Avvisi sicurezza: argomento utilizzato per condurre campagne italiane di phishing verso aziende quali Microsoft, Zimbra e Mooney.

- Banking: oggetto che compare spesso nelle campagne di phishing e smishing destinate maggiormente a clienti di banche italiane e non solo. Tra queste, ad esempio, Poste Italiane e American Express. E’ stato utilizzato anche per diffondere i malware SpyNote, BingoMod e EagleSpy, fatti arrivare alle vittime tramite file APK.

- Documenti: tema usato per veicolare campagne ai danni di Microsoft e DocuSign e per diffondere AgentTesla.

- Pagamenti: argomento usato per le campagne di phishing che hanno coinvolto Adobe e OneDrive, oltre che per diffondere XWorm.

Tra gli eventi che hanno suscitato maggiore interesse durante la settimana 26 Ottobre – 1 Novembre troviamo una campagna dannosa che mira a diffondere XWorm RAT via posta elettronica. La campagna distribuisce false email che vengono spacciate per comunicazioni ufficiali di Namirial e invitano l’utente a visualizzare li documento PDF che viene allegato.

Oltre a ciò, stanno circolando anche nuove campagne di phishing a tema INPS che mirano a rubare i dati sensibili quali IBAN, selfie e documenti personali, oltre ai propri dati personali. Infine, una campagna italiana che veicola il malware BindoMod via APK.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano?

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come

- eXtended Detection and Response (XDR): rileva più velocemente le minacce e accorcia i tempi di risposta