Quando l’antivirus diventa un’arma: scopri come il malware sfrutta un driver legittimo per aggirare le difese di sicurezza. Proteggi il tuo sistema da attacchi BYOVD

Quando l’antivirus diventa un’arma…

Siamo abituati a pensare agli antivirus come una vera e propria barriera a difesa dei nostri computer. I ricercatori di Trellix hanno pubblicato un report tecnico che rovescia questa convinzione. Hanno cioè individuato in uso e analizzato un malware che “arma” un driver legittimo… di Avast.

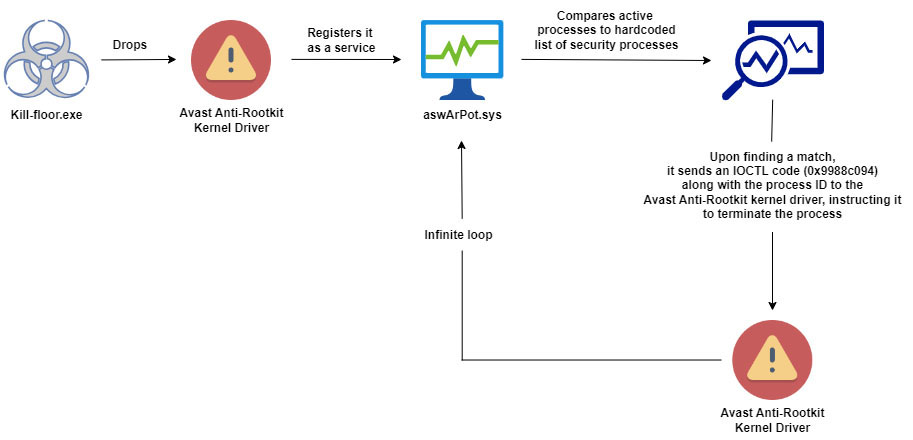

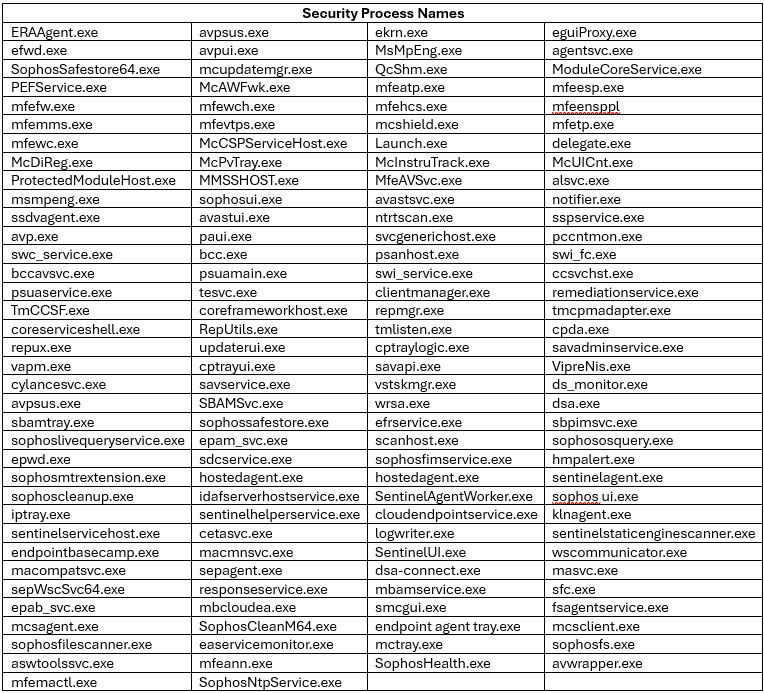

In breve gli attaccanti hanno armato un driver legittimo, Avast Anti Rootkit, per terminare processi e software di sicurezza. Il malware che rilascia il driver modificato è una variante di un AV Killer; viene fornito con una lista integrata di 142 diversi processi di sicurezza di vari vendor da terminare. Il problema serio è che il driver può funzionare a livello del kernel e quindi ha accesso a “parti” critiche del sistema operativo.

I ricercatori hanno ribattezzato questo malware kill-floor.exe.

La catena di infezione

Andiamo un pò più sul tecnico e vediamo quanto descritto dai ricercatori di Trellix: qui è disponibile il report completo. Stando a quanto osservato dai ricercatori questo malware sfrutta l’approccio BYOVD – Bring-Your-Own-Vulnerable-Driver. La catena di infezione inizia con la diffusione del driver legittimo Avast Anti Rootkit sul dispositivo. l malware scarica il driver kernel legittimo come “ntfs.bin”.

Per saperne di più > Bring your own vulnerable driver: la tecnica di attacco sempre più popolare tra i cyber attaccanti

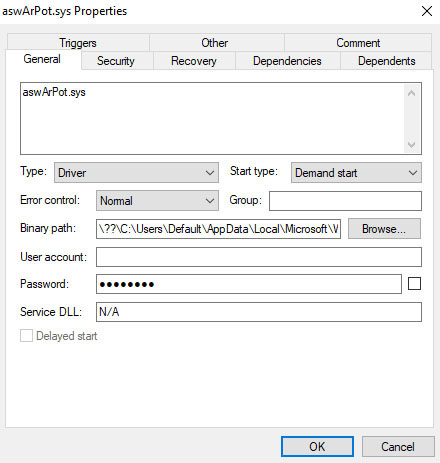

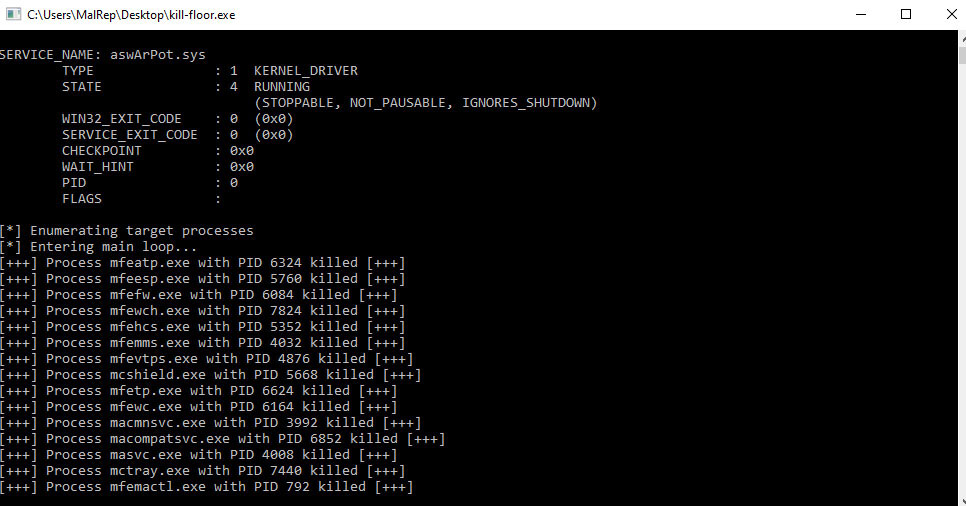

Gli attaccanti insomma non sfruttano un driver appositamente preparato. Usano anzi un driver già “fidato” perché pensato già per operare a livello del kernel. Una volta che il driver legittimo è stato scaricato, il malware usa sc.exe (Service Control Manager Configuration Tool) per creare un servizio ‘aswArPot.sys’ che registra il driver per eseguire azioni future.

A questo punto, una volta installato ed eseguito il driver, il malware con accesso a livello di kernel può terminare processi di sicurezza e assumere il controllo del sistema.

Il driver di sicurezza… che spegne gli antivirus

Come detto, il malware porta con sé una lista di 142 processi di sicurezza

Una volta creato il servizio aswArPot.sys, il malware entra in loop infinito e, per prima cosa, esegue un snapshot dei servizi attivi sul sistema. Raccoglie quindi informazioni sui processi che trova in esecuzione quindi li compara alla lista di servizi integrata. Se il malware incontra un match, crea un handle che riferisce al driver Avast installato.

Dato che i driver in modalità kernel possono sovrascrivere processi, il driver Avast procede a terminare quelli che individua nella propria lista aggirando, senza sforzo, i meccanismi difensivi comunemente utilizzati dalla maggior parte delle soluzioni antivirus e EDR.

Tra i processi di sicurezza presi di mira troviamo quelli appartenenti a soluzioni note come McAfee, Symantec, Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, Eset ecc…

Se l’antivirus diventa un’arma: casi precedenti

L’uso di driver legittimi come armi anziché strumenti di protezione non è affatto nuovo. Nel Dicembre 2021 i ricercatori scoprirono che il ransomware Cuba utilizzava uno script che abusava di una funzione presente sempre nel driver kerner Avast Anti Rootkit per terminare i processi di sicurezza sul sistema bersaglio.

Nello stesso periodo i ricercatori di SentinelOne pubblicarono informazioni relative a due vulnerabilità presenti sempre nel driver Anti Rootkit di Avast, utilizzato anche da AVG. Le vulnerabilità erano la CVE-2022-26522 e la CVE-2022-26523: entrambe potevano essere sfruttate per eseguire l’escalation dei privilegi e disabilitare, quindi, i prodotti di sicurezza.

Nel 2022 invece i ricercatori di TrendMicro denunciarono un uso del tutto identico di Avast Anti Rootkit da parte del gruppo ransomware AvosLocker.

Indicatori di compromissione

40439f39f0195c9c7a3b519554afd17a (kill-floor.exe)

a179c4093d05a3e1ee73f6ff07f994aa (ntfs.bin)

Attacchi che sfruttano driver vulnerabili: come proteggersi

Proteggersi da attacchi così insidiosi è complesso, ma possibile. Anzitutto è consigliabile utilizzare regole che indentificano e bloccano i componenti in base alle firme o agli hash. Importante è anche la scelta di soluzioni che garantiscano una blocklist di driver vulnerabili. Microsoft ha già introdotto questa blacklist che viene aggiornata a ogni rilascio di Windows. A partire da Windows 11 2022 questa lista è attiva di default su tutti i dispositivi.

La miglior difesa è comunque quella di implementare meccanismi di protezione contro gli attacchi BYOVD (Bring Your Own Vulnerable Driver). Questa tipologia d attacchi si basa proprio sull’uso illegittimo di driver legittimi ma vulnerabili e che hanno accesso a livello di kernel. Impostare quindi regole mirate per firma o hash per bloccare questi driver è fondamentale. Integrare questa regola nella soluzione antivirus o EDR garantisce che anche i driver legittimi con vulnerabilità vengano bloccati in maniera efficace.

Per approfondire > Endpoint Detection and Response (EDR) per combattere le minacce informatiche odierne