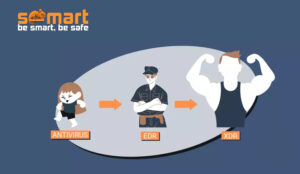

Gli attacchi informatici richiedono un approccio sofisticato alla sicurezza informatica, integrando analisi comportamentale e identificazione delle minacce. Endpoint Detection and Response (EDR) si basa sull’analisi del comportamento dei file e delle applicazioni tramite algoritmi avanzati di machine learning, consentendo di individuare attività sospette e correlarle per identificare possibili minacce. Tale metodo consente di generare alert e applicare azioni preventive, come la quarantena dei file, per mitigare potenziali rischi.

L’approccio “a firme” degli antivirus comuni

Gli antivirus tradizionali si affidano a un approccio “a firme” per identificare le minacce informatiche. Ciò significa che confrontano i file sospetti con un database di firme rilasciato dal fornitore dell’antivirus. Tuttavia, questo metodo ha diversi limiti che possono compromettere l’efficacia della protezione.

Innanzitutto, c’è un periodo di tempo tra il momento in cui una nuova minaccia viene scoperta e il momento in cui viene inserita nel database degli antivirus. Questo periodo, noto come “tempo buio”, rappresenta un’opportunità per le minacce di passare inosservate e causare danni prima che vengano riconosciute e affrontate.

Inoltre, le modifiche anche minime ai file possono far sì che vengano considerati come nuovi e quindi richiedano un’analisi e una categorizzazione aggiuntive, aumentando ulteriormente il tempo necessario per rilevare e rispondere alle minacce.

Il problema più significativo, però, riguarda la mancanza di efficaci strumenti per affrontare le cosiddette minacce “0-day”, ovvero quelle appena scoperte, per le quali non esistono ancora firme nel database degli antivirus. Queste minacce sono particolarmente pericolose perché possono sfruttare falle di sicurezza sconosciute e quindi passare inosservate fino a quando non vengono riconosciute e affrontate dalle aziende produttrici di antivirus.

I limiti principali degli antivirus tradizionali

I limiti principali degli antivirus tradizionali che richiedono lo sviluppo di ulteriori strumenti di analisi e risposta sono:

- Mancanza di visibilità globale: la protezione rimane focalizzata sui singoli dispositivi anziché estendersi a livello aziendale o ai server centrali.

- Impossibilità di eseguire analisi storiche: non esiste uno strumento che permetta di correlare gli eventi degli endpoint nel tempo, rendendo difficile individuare minacce non riconosciute in precedenza come dannose, ma che in realtà erano tali.

- Mancanza della catena completa: non è sempre possibile ricostruire completamente le azioni svolte dal malware, come quali file sono stati utilizzati o quali dati sono stati esfiltrati.

- Mancanza di strumenti globali di risposta: non è possibile eseguire comandi sui dispositivi remoti in modo centralizzato.

Infine, va ricordato che, con l’aumento dello smartworking, i dispositivi spesso si trovano fuori dalla rete aziendale. L’approccio usato dai normali antivirus si poneva l’obiettivo di difendere il perimetro aziendale senza estendere la protezione anche a questi dispositivi e, ad oggi, ciò non risulta più sufficiente.

Endpoint Detection and Response (EDR): funzionalità

Per affrontare queste sfide, entrano in gioco i sistemi di Endpoint Detection and Response (EDR), che mirano a fornire una visione completa e dettagliata delle attività degli endpoint aziendali, e a superare i limiti degli antivirus citati in precedenza.

Alcune funzionalità dei sistemi EDR includono:

- raccolta continua dei dati degli endpoint: EDR raccoglie costantemente dati da tutti i dispositivi endpoint della rete, come computer desktop, laptop, server, dispositivi mobili e IoT. Questi dati includono informazioni su processi, prestazioni, modifiche alla configurazione, connessioni di rete e altro ancora;

- rilevamento degli attacchi tramite analisi degli IoC (Indicatori di Compromissione): questo consente di individuare potenziali minacce confrontando gli indicatori di compromissione noti nell’ambiente aziendale;

- strumenti per l’accesso diretto ai dispositivi: consentono agli operatori di sicurezza di intervenire rapidamente su dispositivi compromessi, anche in ambienti di lavoro remoto come lo smart working. Ciò è possibile grazie alla console cloud. Può eseguire azioni più o meno invasive, tra cui la messa in quarantena del dispositivo;

- risposta automatizzata alle minacce: basandosi su regole predefinite o algoritmi di machine learning, EDR può rispondere automaticamente alle minacce identificate. Ad esempio generare report dettagliati sugli incidenti, inviare alert e disconnettere dispositivi endpoint dalla rete, arrestare processi sospetti o impedire l’esecuzione di file dannosi.

L’implementazione di sistemi antivirus con antimalware ed Endpoint Detection and Response rappresenta un passo cruciale per migliorare la sicurezza aziendale.

Per approfondire > (Cyber) Threat Intelligence

Tuttavia, è fondamentale considerare alcuni aspetti relativi ai sistemi Endpoint Detection and Response:

- grado di incertezza nell’identificare minacce: l’utilizzo di modelli per individuare comportamenti anomali può comportare un certo margine di errore, che deve essere gestito e corretto costantemente;

- complessità nella gestione degli strumenti: questi sistemi offrono una protezione avanzata che richiede competenze specifiche per una gestione completa ed efficace.

Consigli per l’implementazione di Endpoint Detection and Response

Prima di dotarsi di questo tipo di sistema l’azienda è bene porsi le seguenti domande:

- chi gestirà il tool?

- chi ne controllerà il funzionamento?

- chi eseguirà la messa a punto?

- chi riceverà gli alert/esegurà l’analisi?

E’ possibile scegliere di formare un responsabile all’interno dell’azienda, in modo tale da gestire il tool autonomamente oppure appoggiarsi ad un esterno per la gestione dello strumento.

Vuoi implementare la sicurezza Endpoint Detection and Response nella tua azienda?