Nel Google Play Store ufficiale sono state trovate 28 applicazioni VPN che utilizzavano un SDK fraudolento per trasformare i dispositivi Android in proxy residenziali. Lo scopo era probabilmente quello di venderli a criminali informatici o bot commerciali.

Proxy residenziali: cosa sono

I proxy residenziali sono dispositivi che instradano il traffico Internet attraverso dispositivi specifici verso altri utenti remoti, mimetizzando il traffico legittimo e riducendo la probabilità di blocco. Non vengono utilizzati solo con finalità malevole (come frodi pubblicitarie, spamming, phishing e altre forme di attacchi informatici), ma anche per ricerche di mercato, verifica degli annunci e ottimizzazione dei motori di ricerca (SEO). Gli utenti possono aderire volontariamente a servizi proxy residenziali per ottenere ricompense o altri vantaggi. Tuttavia, alcuni di questi servizi possono installare segretamente i loro strumenti di proxy sui dispositivi degli utenti senza il loro consenso. In questi casi, possono dirottare la larghezza di banda Internet delle vittime e esporle a rischi legali, poiché sembrano essere gli attori di attività dannose.

App VPN fraudolente: dispositivi Android trasformati in proxy

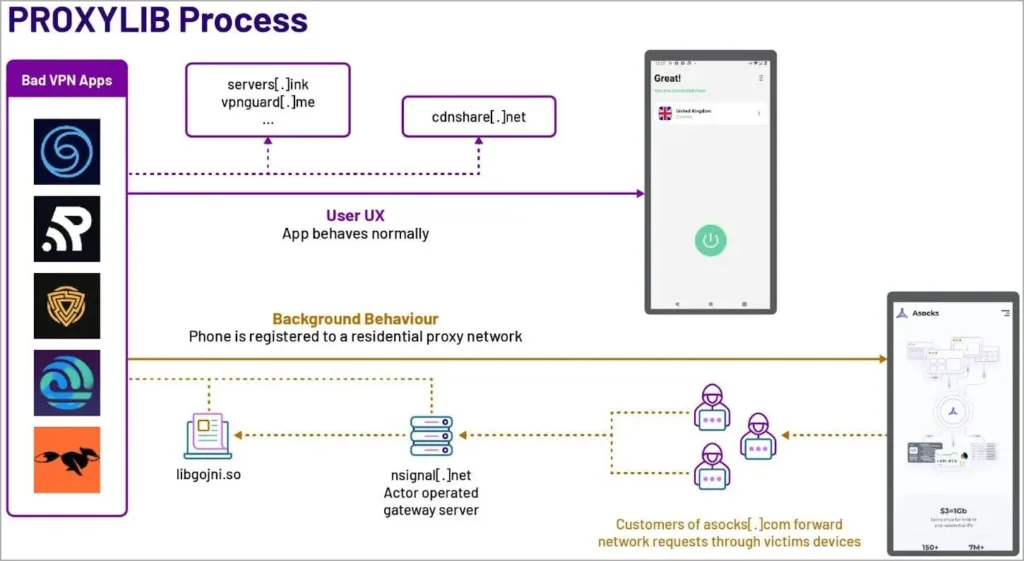

Erano ben 28 le app sul Google Play Store che hanno trasformato in modo fraudolento i dispositivi Android in proxy. Tra queste, 17 erano mascherate come VPN gratuite. Tutte queste applicazioni condividono un elemento comune: l’utilizzo dell’SDK di LumiApps. Quando si parla di SDK ci si riferisce a un Software Development Kit, ovvero a un insieme di strumenti per sviluppare software e applicazioni. L’SDK di LumiApps include Proxylib, una libreria scritta in Golang per la gestione dei proxy.

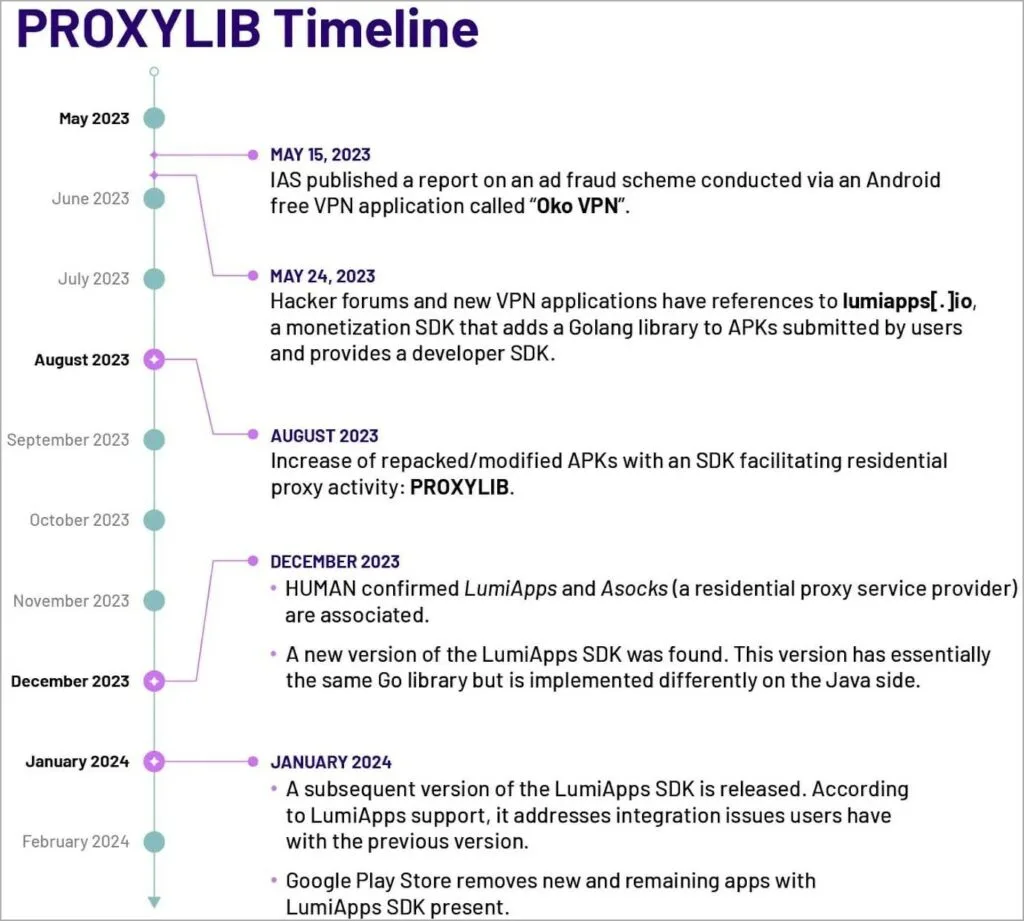

La scoperta della prima app di Proxylib risale a maggio 2023. Si trattava di un’applicazione VPN Android denominata “Oko VPN”. In seguito, gli esperti hanno scoperto che la medesima libreria era impiegata anche nel servizio di monetizzazione delle app per Android noto come LumiApps.

Dopo un’indagine dettagliata, sono state prontamente identificate 28 applicazioni che utilizzano la libreria Proxylib per convertire i dispositivi Android in server proxy.

Di seguito l’elenco completo:

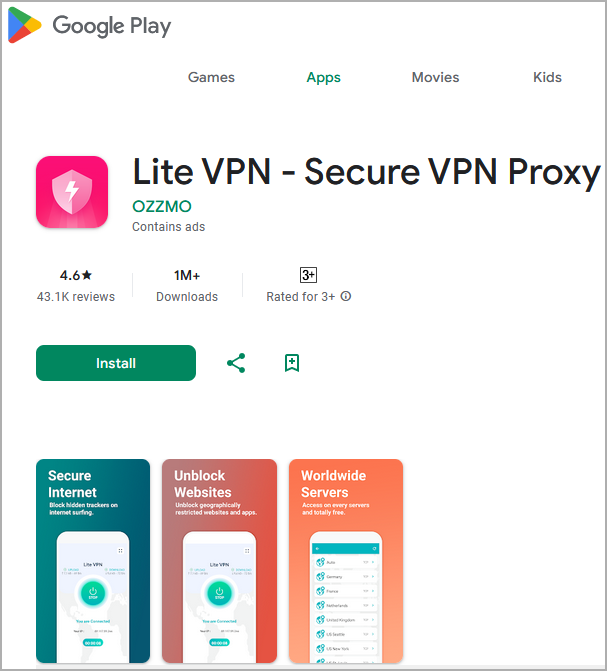

- Lite VPN

- Anims Keyboard

- Blaze Stride

- Byte Blade VPN

- Android 12 Launcher (by CaptainDroid)

- Android 13 Launcher (by CaptainDroid)

- Android 14 Launcher (by CaptainDroid)

- CaptainDroid Feeds

- Free Old Classic Movies (by CaptainDroid)

- Phone Comparison (by CaptainDroid)

- Fast Fly VPN

- Fast Fox VPN

- Fast Line VPN

- Funny Char Ging Animation

- Limo Edges

- Oko VPN

- Phone App Launcher

- Quick Flow VPN

- Sample VPN

- Secure Thunder

- Shine Secure

- Speed Surf

- Swift Shield VPN

- Turbo Track VPN

- Turbo Tunnel VPN

- Yellow Flash VPN

- VPN Ultra

- Run VPN

LumiApps invece è una piattaforma di monetizzazione di app Android che aiuta a raccogliere informazioni disponibili al pubblico attraverso internet. LumiApp ha dichiarato che il suo SDK utilizza gli indirizzi IP dei dispositivi per caricare pagine Web in background e inviare i dati ottenuti alle aziende in maniera pienamente conforme al GDPR. A loro volta, le aziende, le utilizzeranno per offrire prodotti e servizi migliori.

Non si sa con certezza se gli sviluppatori sapessero che l’SDK trasforma i dispositivi Android in proxy per poi essere utilizzati per attività fraudolente. Secondo il Team di HUMAN, che ha effettuato un’analisi delle connessioni effettuate, le app dannose sono collegate ad Asocks, un provider russo di proxy residenziali.

Nel gennaio 2024, LumiApps ha rilasciato la seconda versione del suo SDK, noto come Proxylib v2, dichiarando che risolveva “problemi di integrazione” e supportava i progetti Java, Kotlin e Unity. Dopo la pubblicazione del rapporto sulla sicurezza da parte di HUMAN, Google ha prontamente rimosso tutte le app che utilizzavano l’SDK LumiApps dal Play Store. Nel febbraio 2024, Google ha aggiornato Google Play Protect per rilevare le librerie LumiApp nelle app, rafforzando così la protezione degli utenti.

Alcune delle VPN incriminate sono ancora presenti sul Google Play Store

Per il momento, alcune app sono ancora disponibili sullo Store ufficiale di Google, come Lite VPN (VPN leggera), mostrata nell’immagine sottostante:

Come fare se hai già installato e utilizzato una delle app sopra elencate? Aggiornandole alla versione più recente, che non utilizza l’SDK, l’attività dei proxy si interromperà. Il nostro consiglio è però quello di rimuoverle definitivamente.

Non è la prima volta che sui Play Store compaiono app malevole: a febbraio è stata la volta di LassPass, l’app fraudolenta di LastPass pubblicata sull’App Store ufficiale di Apple.