Il trojan bancario Anatsa è stato scoperto nel 2021 ed è in grado di rubare le credenziali del banking e intercettare i codici di autenticazione a due fattori. Com’è stato diffuso? Tramite due applicazioni presenti sul Play Store che sono riuscite a sfuggire al processo di revisione di Google.

App malevole sul Play Store di Google

Sono sempre di più le app Android non legittime che circolano sul Play Store di Google: secondo i dati hanno superato quota 90 e contano 5,5 milioni di installazioni.

Luigi Martire, Responsabile tecnico del CERT ha affermato che, di recente, tra queste minacce spicca Anatsa, conosciuto anche come Teabot. Anatsa è stato scoperto nel 2021 ed è diventato in poco tempo uno dei malware bancari più diffusi nel mondo Android.

Per approfondire > Scoperte 28 VPN contenenti malware sul Google Store

Trojan bancario Anasta: presentazione e funzioni

Anasta è un trojan bancario, ovvero un malware progettato per rubare le credenziali dell’online banking delle persone e rubare denaro. Mira a compromettere oltre 650 applicazioni di istituzioni finanziarie in Europa. Stati Uniti, Regno Unito e Asia.

Tra le sue funzioni principali troviamo la capacità di keylogging (registrazione dei tasti premuti sulla tastiera ad insaputa della vittima), di effettuare screenshot e rubare i codici di autenticazione a due fattori (2FA).

Dalla fine dell’anno scorso, Anatsa ha registrato ben 150.000 infezioni via Google Play. Per farlo ha sfruttato varie applicazioni che si mascheravano da app software, di personalizzazione, fotografia, tool, produttività e applicazioni fitness.

Le app sul Play Store di Google che hanno diffuso Anasta

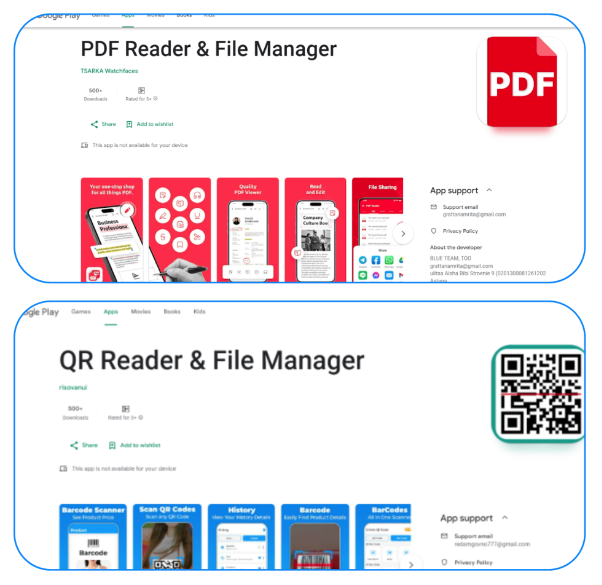

La figura sottostante mostra le applicazioni dannose che, una volta installate, hanno avviato il processo di infezione. Si chiamano PDF Reader & File Manager e QR Reader & File Manager. Le app hanno raggiunto più di 70.000 installazioni.

Attualmente sono già state rimosse dal Play Store.

Come agisce il trojan bancario Anatsa

Quando il trojan bancario Anatsa è attivo sul dispositivo infettato, carica la configurazione del bot e i risultati della scansione delle app, per poi scaricare le iniezioni specifiche per la posizione e il profilo della vittima.

Anatsa mostra un ulteriore livello di sofisticazione tramite una tecnica multilivello per il caricamento del codice. L’app iniziale richiede al proprio server di comando e controllo (C2) un codice intermedio compilato nel formato DEX, usato dal sistema operativo Android per l’esecuzione delle applicazioni. Dopo aver scaricato questo codice, Anatsa esegue controlli per individuare strumenti utilizzati dagli analisti di malware. Se i controlli vengono superati, viene autorizzato il download del payload finale di Anatsa, un file APK, che è il formato standard dei pacchetti di applicazioni Android. A questo punto, l’infezione è completa e l’attaccante ottiene il pieno accesso al dispositivo della vittima.

Quali misure adottare per evitare di essere infettati?

La prima arma di difesa sono la consapevolezza e la formazione (awareness). Spesso gli utenti forniscono i permessi alle applicazioni senza leggere cosa stanno accettando. Oltre a ciò è necessaria anche una postura di sicurezza. Nello scaricare nuove app è fondamentale controllare quali autorizzazioni vengono richieste e rifiutare tutto ciò che comprende l’accesso agli SMS e alla Rubrica. È fondamentale scaricare app solo da sviluppatori di fiducia con recensioni positive. Inoltre, è consigliabile utilizzare soluzioni di sicurezza mobile in grado di rilevare e bloccare attività sospette.