Report CERT 7 – 13 Settembre 2024: quali campagne malevole girano nel panorama italiano? Nel report del CERT tutte le info utili

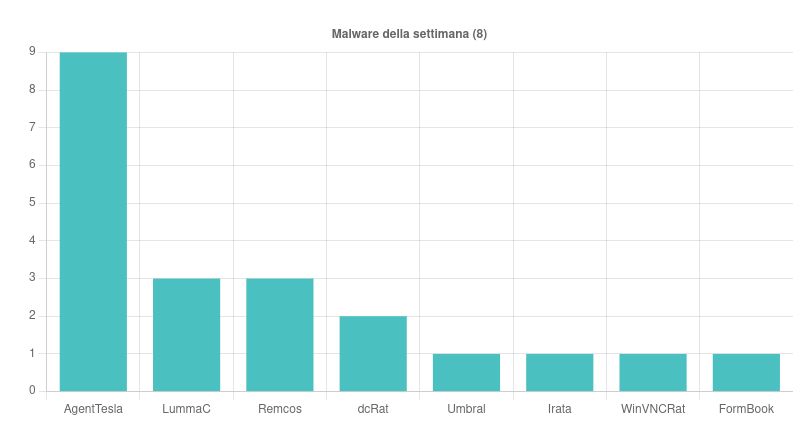

I malware della settimana 7 – 13 Settembre 2024

La scorsa settimana, il CERT-AGID ha individuato 39 campagne malevole. 18 di queste avevano obiettivi italiani, mentre 21 erano generiche, ma hanno interessato anche il panorama italiano.

Il Report CERT 7 – 13 Settembre riporta che le famiglie malware in diffusione erano 8. Tra queste troviamo:

AgentTesla: individuate in totale 9 campagne: cinque italiane e quattro generiche diffuse via posta elettronica con allegati BAT, JavaScript, GZ, SCR, RAR e Z. I temi sfruttati sono stati principalmente Documenti, Pagamenti, Preventivo, Ordine e Delivery. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia nel 2023.

LummaC: il CERT-AGID ha osservato tre campagne diffuse via email a tema Aggiornamenti e contenenti allegato EXE.

Remcos: scoperte tre campagne diffuse via email con allegati 7Z e via link LHZ. I temi usati per diffonderle sono stati Documenti, Pagamenti e Ordine. Per approfondire > Remcos: il software legittimo diffuso in Italia come RAT.

dcRat: sono state rilevate due campagne veicolate via email con allegati EXE.

Umbral: il CERT-AGID ha individuato una campagna generica diffusa per posta elettronica e contenente allegato EXE.

Irata: osservata una campagna italiana che veicola l’APK malevolo via SMS. Per approfondire > Anatomia di Irata: il malware Android distribuito in Italia.

WinVNCRAT: scoperta una campagna a tema Pagamenti che diffonde via email allegato ZIP.

FormBook: rilevata campagna italiana a tema Ordine diffusa via email con allegato XZ. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia.

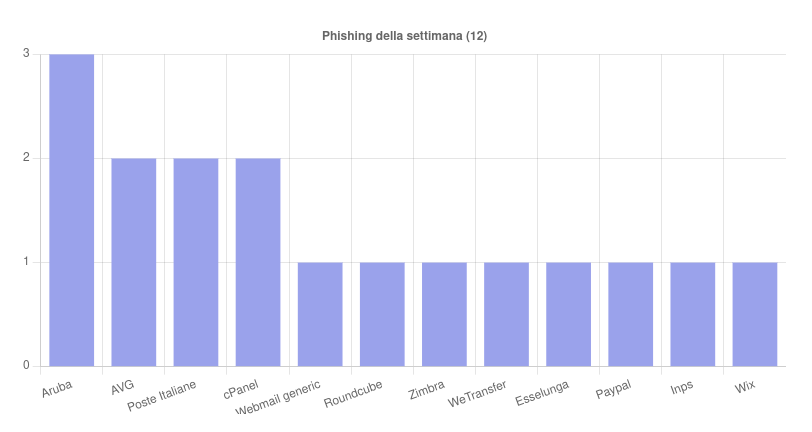

Le campagne di phishing e i temi della settimana 7 – 13 Settembre 2024

Nel report CERT-AGID della settimana 7 – 13 Settembre 2024 le campagne di phishing hanno coinvolto 12 diversi brand. Nello specifico, le campagne più diffuse includono quelle legate a marchi come Aruba, AVG, Poste Italiane e cPanel. Tuttavia, ma attirano l’attenzione anche gli attacchi provenienti da campagne di phishing tramite Webmail generiche, che non fanno riferimento a marchi specifici e hanno l’obiettivo di sottrarre informazioni sensibili agli utenti.

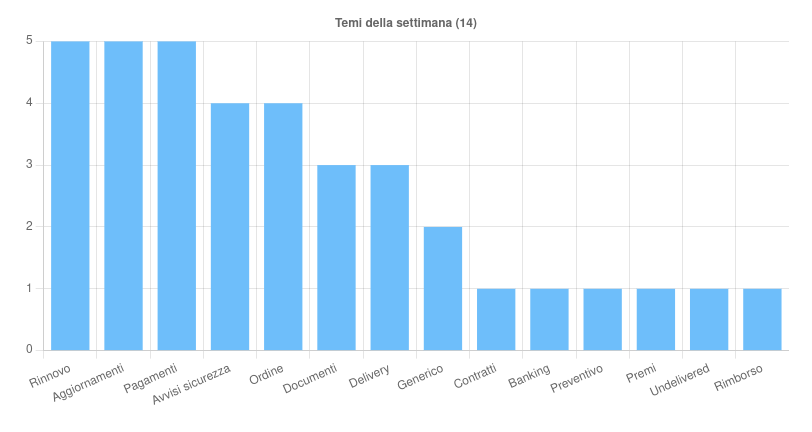

I temi più sfruttati nel corso della settimana 7 – 13 Settembre sono stati 14. Tra i 5 principali, è stato rilevato:

- Rinnovo: Argomento diffuso per diverse campagne italiane di phishing contro Aruba e alcune campagne verso WIX e AVG.

- Aggiornamenti: tema usato per diffondere i malware LummaC e dcRat, così come per diffondere una campagna di phishing generica ai danni di cPanel.

- Pagamenti: oggetto che viene sfruttato per le campagne di phishing a discapito di Aruba e WeTransfer. Oltre a ciò, è stato usato per diffondere Remcos e WinVNCRat.

- Avvisi sicurezza: tema utilizzato in diverse campagne di phishing in Italia, mirate a PayPal e Zimbra, oltre a campagne generiche contro AVG e Roundcube.

- Ordine: argomento usato per diffondere vari tipi di malware, tra cui AgentTesla, Remcos e Formbook.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come