Report CERT 27 Aprile – 3 Maggio 2024: quali campagne malevole girano nel panorama italiano? Nel report del CERT tutte le info utili

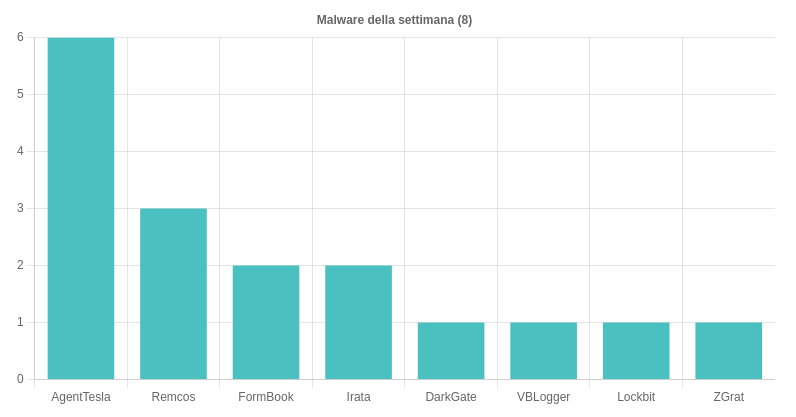

I malware della settimana 27 Aprile – 3 Maggio 2024

La scorsa settimana il CERT-AGID ha individuato 29 campagne dannose nel panorama italiano di suo riferimento. 21 di queste avevano obiettivi italiani, mentre 8 erano generiche, ma hanno interessato anche il panorama italiano.

Il Report CERT 27 Aprile – 3 Maggio riporta che le famiglie malware in diffusione sono 8. Tra queste troviamo:

- AgentTesla: rilevate sei campagne, quattro delle quale avevano obiettivi italiani e due generici. Sono state diffuse via email con allegati RAR, CAB, IMG, RAR e ACE. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia nel 2023.

- RemcosRAT: osservate tre campagne a tema Pagamenti e Documenti che sono state veicolate per email con allegati ZIP, 7Z e CAB. Due di queste campagne erano italiane, mentre una generica. Per approfondire > Remcos: il software legittimo diffuso in Italia come RAT.

- Formbook: il CERT ha individuato due campagne diffuse via email con allegati LZH e ZIP che sfruttano la vulnerabilità Equation Editor. Le campagne erano a tema Ordine e Delivery. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia.

- Irata: rilevate e contrastate due campagne di phishing a tema bancario. Negli SMS erano contenuti link che miravano a far scaricare un APK dannoso. Per approfondire > Anatomia di Irata: il malware Android distribuito in Italia.

- DarkGate: è stata osservata una campagna generica diffusa per email con allegati HTML che puntava a far scaricare uno script HTA.

- VBLogger: il CERT ha rilevato una campagna diffusa in Italia con il tema “Agenzia Entrate”. L’obiettivo della campagna era quello di danneggiare i sistemi con un keylogger scritto in VB6.

- LockBit: come successo anche nella settimana 20 – 26 Aprile, è stata osservata una campagna a tema “Documenti” che mirava a diffondere il ransomware attraverso email con allegati ZIP e un eseguibile SCR. Per approfondire > Lockbit it’s back: ripristinati i server dopo l’irruzione delle forze dell’ordine. L’operazione ransomware è di nuovo attiva.

- ZGrat: individuata una campagna veicolata tramite email contenente allegati XLAM a tema Ordine.

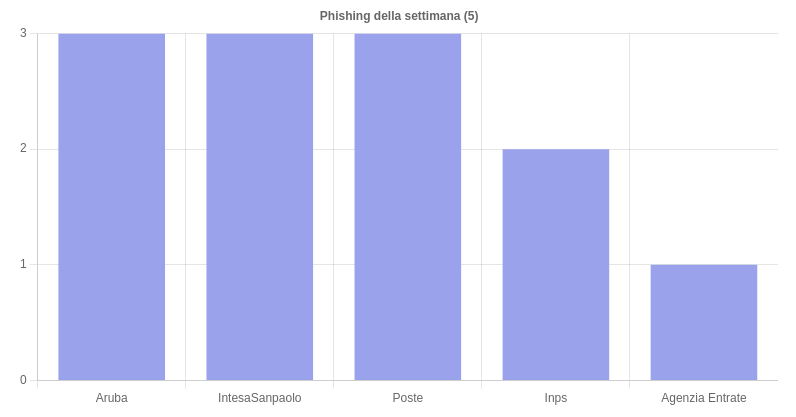

Le campagne di phishing e i temi della settimana 27 Aprile – 3 Maggio 2024

Nel Report CERT-AGID della settimana 27 Aprile – 3 Maggio 2024 le campagne di phishing e smishing hanno convolto 5 diversi brand. In particolare i brand coinvolti sono stati: Aruba, Intesa San Paolo, Poste, Inps e Agenzia Entrate. A suscitare particolare interesse questa settimana sono state: la campagna di phishing Agenzia delle Entrate (Punto Fisco) e le campagne INPS di smishing.

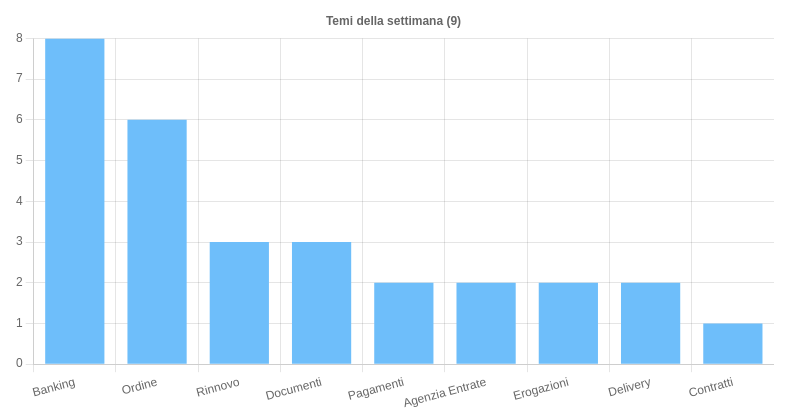

I temi più sfruttati nel corso della settimana 27 Aprile – 3 Maggio sono stati 9. In particolare i tre principali sono stati:

- Banking: argomento costante nelle campagne di phishing e smishing (phishing diffuso tramite SMS) che sono rivolte ai clienti di banche italiane e per veicolare Irata intaccando gli utenti italiani che possiedono dispositivi Android.

- Ordine: tema utilizzato per diffondere AgentTesla, Formbook e ZgRat.

- Rinnovo: argomento sfruttato per veicolare le campagne rivolte ai clienti di Aruba.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come