Lockbit it’s back: in meno di una settimana il gruppo ransomware passa ad una nuova infrastruttura e riprende gli attacchi.

Lockbit it’s back: già riprese le operazioni ransomware

Il gruppo ransomware Lockbit ha ripreso le operazioni di attacco su una nuova infrastruttura. Sono trascorsi meno di 7 giorni da quando l’operazione Cronos ha portato una task force internazionale di forze dell’ordine a prendere il controllo dell’infrastruttura del ransomware.

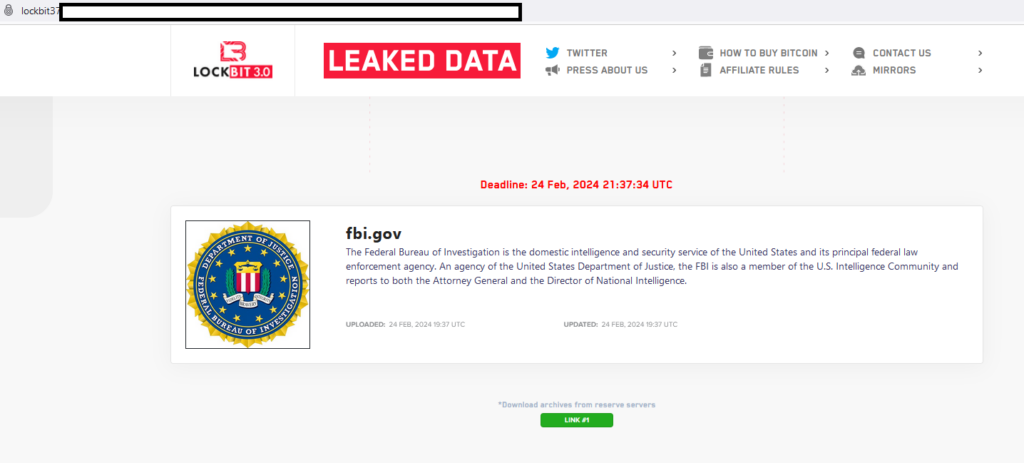

Il gruppo Lockbit ha aperto un nuovo data leak site nel quale ha pubblicato un messaggio che emula la rivendicazione di un data breach subito dall’FBI.

Una maniera per attirare l’attenzione sul lungo comunicato lì contenuto nel quale il gruppo ammette la negligenza, ovvero il non aver patchato la CVE-2023-3824 che affligge PHP. Insomma, l’operazione Cronos, spiegano, è stata possibile solo per negligenza e irresponsabilità personale, ma l’infrastruttura decentrata ha permesso loro di individuare rapidamente l’attacco e attuare notevoli contromisure.

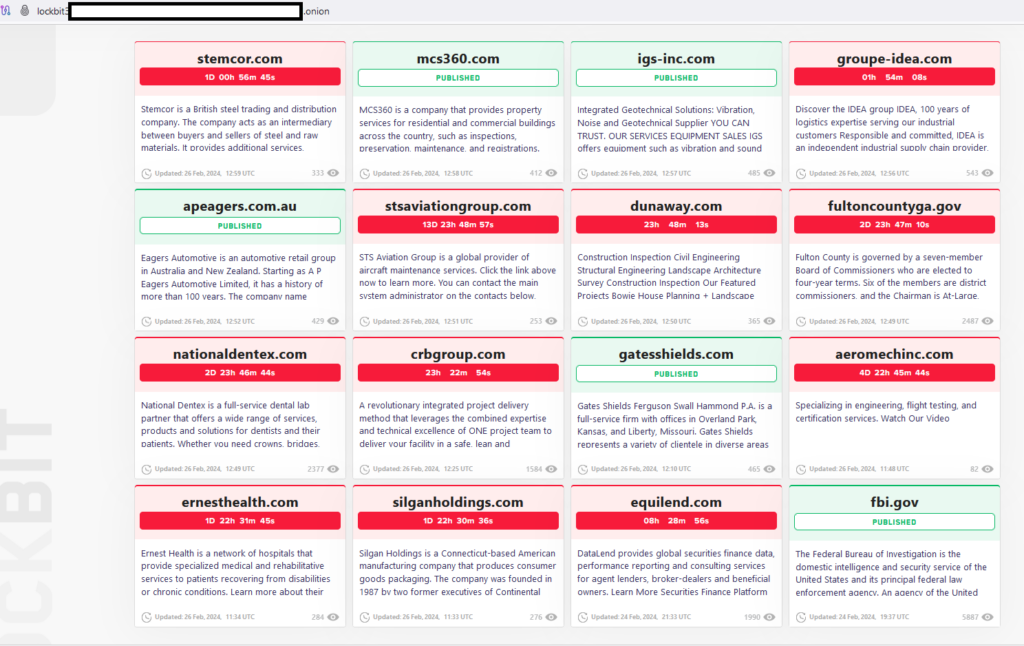

Sul contenuto del messaggio torneremo tra poco: nel frattempo gli attacchi sono proseguiti e il leak site si è già riempito di count down.

L’annuncio del riavvio delle operazioni risale a Sabato: il gruppo ha deciso di non cambiare nome all’operazione e ha spostato il proprio leak site su un nuovo indirizzo .onion, pubblicando subito la rivendicazione di 5 nuovi attacchi.

Il gruppo conferma: tutta colpa di PHP

Una delle prime conferme che il gruppo ransomware ha voluto dare pubblicamente è legata alla vulnerabilità sfruttata dalla task force internazionale per violare i server Lockbit. Non senza una punta di ironia, forse a rispondere alle “trollate” che gli operatori hanno a più riprese rivolto ai membri e affiliati di Lockbit.

In particolare, il portavoce del gurppo ha dichiarato che l’FBI è riuscita a mettere le mani in due main server perchè

“nuotando da 5 anni nel denaro sono diventato molto pigro”.

E’ colpa quindi della sua pigrizia e negligenza se nell’infrastruttura era in esecuzione una versione PHP obsoleta. In particolare, spiega il portavoce, sia il server del pannello di amministrazione e ella chat con le vittime sia il server che ospitava il blog del gruppo avevano una vunerabilità nota. I server eseguivano infatti PHP 8.1.12, versione afflitta dalla CVE-2023-3824.

Ovviamente i nuovi server ora eseguono la versione aggiornata di PHP e il gruppo ha anche annunciato un premio per chiunque saprà individuare vulnerabilità nell’ultima versione. Si, un programma di bug bounty, ma finanziato dal cyber crimine.

La decentralizzazione ha salvato il ransomware Lockbit

Nel corso dell’operazione Cronos, la task force internazionale ha messo le mani su circa 1000 chiavi di decriptazione. Secondo il portavoce del gruppo, queste chiavi provengono da “decryptor non protetti”. Praticamente nulla, fa intendere, rispetto ai quasi 20.000 decyrptor presenti sul server attaccato, quasi la metà dei 40.000 decryptor generati dall’inizio dell’operazione Lockbit ad ora.

Ma cosa intende per “decryptor non protetti” il portavoce di Lockbit? Intende, per capirsi, quelle build del malware che non avevano attivata la funzione “maximum decryption protection”, tipicamente usata da affiliati di basso livello che richiedono riscatti più piccoli (massimo 2000 dollari).

Ora ovviamente il gruppo Lockbit pianifica di aggiornare e rafforzare ulteriormente la sicurezza della sua infrastruttura e passare alla distribuzione manuale dei decryptor così come dei file decriptati di prova, oltre a “spezzettare” il pannello di gestione degli affiliati su più server. Ai partner verrà garantito l’accesso a diverse copie in base al livello di fiducia.

“Grazie alla separazione del pannello e alla decentralizzazione spinta, all’assenza di decryptor di prova in modalità automatica e alla massima protezione dei decryptor per ogni azienda vittima, le possibilità di hacking saranno notevolmente ridotte”

fanno sapere da Lockbit.

Sorpresa: il gruppo ransomware progettava un nuovo decryptor, Lockbit 4.0

La sorpresa più interessante è che l’irruzione delle forze dell’ordine nell’infrastruttura di Lockbit ha portato alla scoperta di LockBit 4.0. Ebbene si, il gruppo stava segretamente sviluppando una nuova versione del ransomware, soprannominata LockBit-NG-Dev (dove NG sta per Nex Generation e Dev sta per “in sviluppo” N.d.r) e che avrebbe potuto diventare la 4 versione del ransomware.

Ora il codice di LockBit-NG-Dev è in mano alle forze dell’ordine ed è stato analizzato dai ricercatori di Trend Micro.

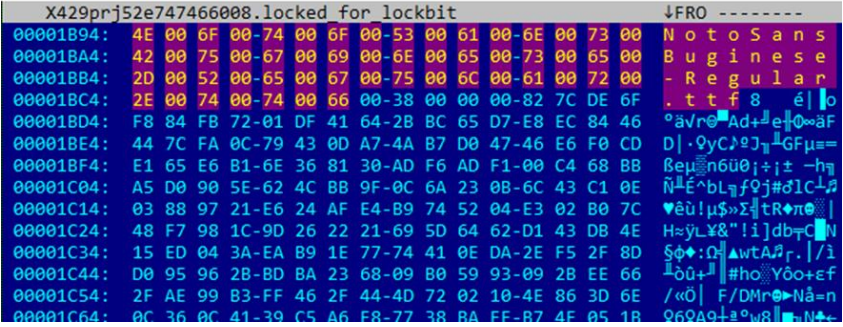

Se la precedente versione del malware era in C/C++, LockBit-NG-Dev è scritto in .NET, sembra compilato con CoreRT e utilizza il packer gratuito Mpress. Il primo grande vantaggio è che questa versione può colpire dispositivi di ogni tipo, indipendentemente dal sistema operativo che eseguono.

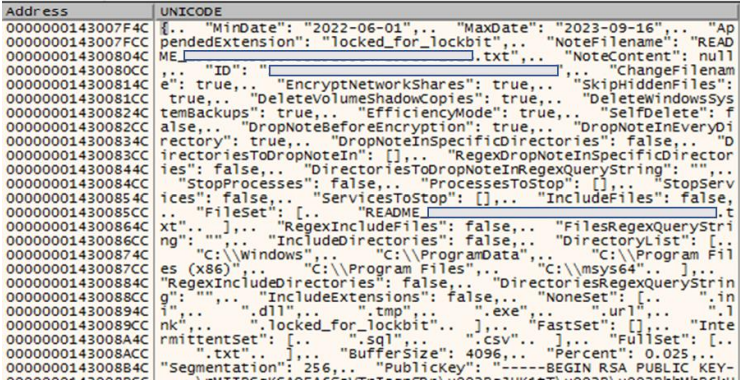

Il file di configurazione in formato JSON contiene molte informazioni, in praticolare i parametri di esecuzione come la data di inizio e fine esecuzione, l’elenco dei processi e dei servizi da terminare prima di avviare la criptazione così come la chiave RSA pubblica ecc…

Mancano invece, almeno per la versione in studio, alcune funzionalità come la capacità di auto-propagazione nelle reti bersaglio, così come la stampa delle richieste di riscatto tramite le stampanti fisiche collegate il rete ecc…

L’encryptor supporta tre diverse modalità di criptazione usando AES+RSA. Le tre modalità sono “fast”, “intermittent” e “full”, consente di personalizzare i file o le directory che si vogliono escludere dalla crioptazione e consente anche l’applicazione di una estensione randomica di criptazione così come la sostituzione randomica del filename, così da complicare le operazioni di ripristino.

C’è anche una funzionalità di protezione aggiuntiva: un meccanismo di self-delete che sovrascrive con un byte nullo il contenuto dei file Lockbit. L’analisi approfondita del codice di LockBit-NG-Dev è disponibile qui.

Proteggersi dai ransomware: step basilari

Premettendo che la sicurezza informatica al 100% non esiste e che gli strumenti, le soluzioni e la postura difensiva variano da azienda ad azienda, da rete a rete, i punti sottostanti sono il minimo indispensabile per raggiungere un livello accettabile di sicurezza informatica.

- Predisponi un piano di backup:

è fondamentale dotarsi di soluzioni di backup e di organizzarsi per eseguire backup di tutti i dati a cadenza regolare. I backup stessi andranno testati regolarmente, per verificare che i dati siano integri. Disporre di backup integri e il più recenti possibile consente di minimizzare la perdita dei dati e accelerare i processi di rispristino. E’ fondamentale isolare dalla rete i backup critici per evitare che, in caso di attacco ransomware, finiscano criptati anche i backup. A tale scopo, ti consigliamo di valutare la nostra soluzione Strongbox Cloud PRO, appositamente pensata per le PMI. - Mantieni sempre aggiornato il sistema operativo, i software e gli applicativi in uso:

le vulnerabilità sono le porte di accesso che consentono agli attaccanti di accedere alle reti. Verifica che questi software siano sempre aggiornati all’ultima versione disponibile ed installa le patch consigliate dal vendor. La suite di soluzioni di sicurezza aziendali Seqrite ha funzionalità specifiche a tale scopo: dalla gestione centralizzata delle patch alla scansione delle vulnerabilità. - Scegli una solida soluzione antivirus e mantienila sempre aggiornata:

sempre più soluzioni antivirus si sono dotate di strumenti specifici per il contrasto agli attacchi ransomware. Scopri di più sulla funzionalità antiransomware di Quick Heal / Seqrite, tecnologia brevettata negli Stati Uniti. - Adotta l’approccio zero trust:

applica il principio del “privilegio minimo” per tutti gli utenti: imposta cioè, utente per utente, solo le permissioni che gli sono effettivamente necessarie per svolgere le proprie mansioni. Fai si che ogni utente possa accedere soltanto alle informazioni che gli sono indispensabili.

Per approfondire > Approccio di cybersecurity Zero Trust: perchè, come e quanto è importante per le aziende con forza lavoro remota - Evita di scaricare file o cliccare su link contenuti nelle email:

spesso l’accesso alle reti da parte degli attaccanti non avviene tramite sofisticate tecniche di attacco, ma anzi l’attaccante fa breccia nel punto più debole della catena della cyber sicurezza: l’utente. E’ fondamentale non fare click su link né scaricare allegati contenuti in email inaspettate, sospette, improvvise. Infine non abilitare mai le macro contenute nei documenti circolanti via email, a meno che non ci sia l’assoluta certezza della legittimità della comunicazione.

Per Approfondire > Attacchi basati sulle macro di Office: come funzionano? Breve vademecum - Forma i dipendenti, i collaboratori e chiunque acceda alla rete:

come detto, l’anello debole della catena di cyber sicurezza e sicurezza dei dati è l’utente. Forma dipendenti e collaboratori, rendili partecipi dei protocolli di sicurezza e consapevoli e sensibili rispetto ai rischi, almeno quelli più diffusi. Stabilisci un protocollo di reazione in caso di incidente informatico, così che tutti sappiano cosa fare in caso dovesse verificarsi un attacco ransomware. - Non esporre mai direttamente in internet le connessioni Remote Desktop Protocol. Se proprio hai necessità di usare l’RDP, fallo sempre tramite una VPN.

- Implementa un modello di sicurezza stratificato (multi livello)

nella scelta di un approccio stratificato alla sicurezza, consigliamo di valutare attentamente:

> sicurezza delle reti e dei server;

> gestione degli endpoint;

> gestione dei dispositivi mobile.

Per approfondire > Implementa un modello di sicurezza stratificato con Seqrite! - Implementa sistemi di protezione preventiva:

come l’Intrusion Prevention Sistem (IPS) e il Web Application Firewall. Saranno utili protezioni perimetrali, se posti a difesa dei servizi esposti su Internet. - Adotta un SOC – Security Operation Center:

un SOC è un vero e proprio centro operativo dedicato alla sicurezza informatica il cui scopo, nel complesso, è monitorare costantemente la rete aziendale in cerca di attività anomale o sospette.

Per approfondire > SOC – Security Operation Center: che cosa, perché, come