Report CERT 23 – 29 Marzo: quali campagne malevole girano nel panorama italiano? Nel report del CERT tutte le info utili

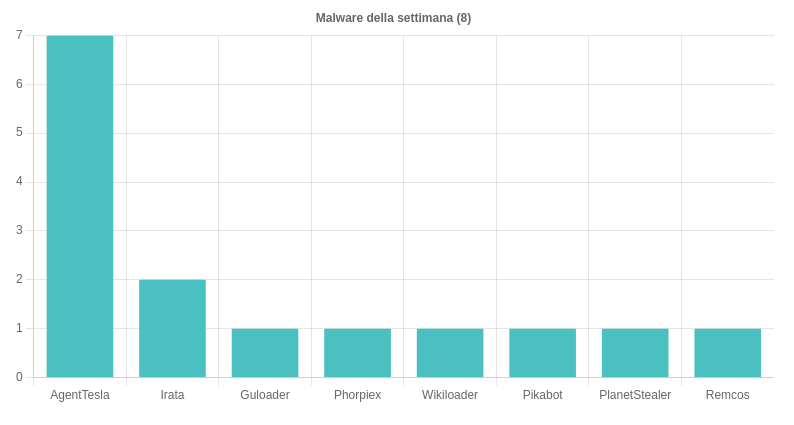

I malware della settimana 23 – 29 Marzo 2024

Nella settimana 23 – 29 Marzo il CERT AgID ha individuato ed analizzato 34 campagne dannose nello scenario italiano di suo riferimento. Tra queste, 29 hanno preso di mira direttamente utenti italiani, mentre le restanti 5 sono state generiche, coinvolgendo però anche l’Italia.

Il report del CERT 23 – 29 Marzo riporta che gli esperti hanno individuato 8 famiglie malware in diffusione. In particolare parliamo di:

- AgentTesla: il CERT ha osservato ben 7 campagne a tema Ordine, Contratti, Pagamenti e Delivery, tra le quali sei erano italiane ed una generica. Le campagne in questione sono state distribuite tramite email attraverso allegati ZIP (con VBS o VBE), RAR, IMG ed una in PDF. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia;

- Irata: contrastate due campagne italiane di smishing a tema bancario nei cui SMS era contenuto il link per scaricare un APK dannoso. Per approfondire > Anatomia di Irata: il malware Android distribuito in Italia;

- Guloader: campagna italiana veicolata per email con allegati GZ a tema Ordine;

- Phorpiex: rilevata una campagna a tema Documenti veicolata attraverso email con allegati ZIP;

- Wikiloader: individuata una campagna generica a tema Pagamenti diffusa per email contenente allegati PDF con link a ZIP che contenevano JS malevolo;

- Pikabot: individuata una campagna diffusa tramite email a tema Resend, con allegati XLS e connessioni SMB;

- PlanetStealer: nella settimana 23 – 29 Marzo è stata rilevata una campagna a tema Pagamenti diffusa per email. La campagna era veicolata attraverso un link con il download di un eseguibile;

- Remcos: veicolata in Italia con allegati 7Z, generica e a tema Delivery. Per approfondire > Remcos: il software legittimo diffuso in Italia come RAT.

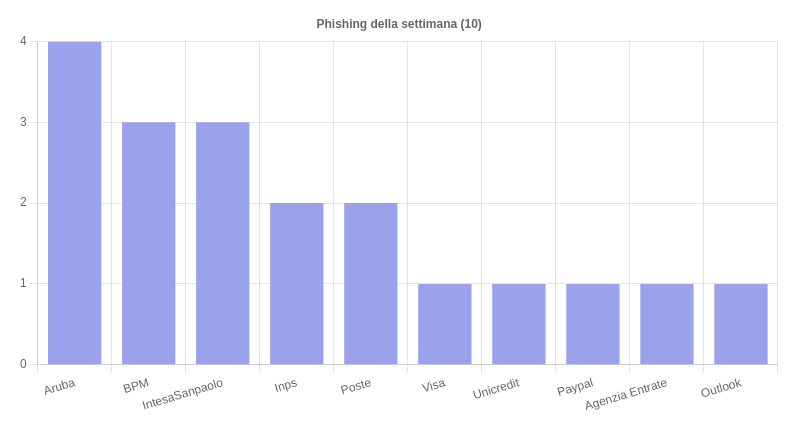

Le campagne di phishing e i temi della settimana 23 – 29 Marzo 2024

Nel Report CERT-AGID della settimana 23 – 29 Marzo le campagne di phishing hanno coinvolto 4 diversi brand. Si è trattato sia di campagne di phishing classico (campagne diffuse attraverso email), che di smishing (veicolate attraverso SMS). Hanno suscitato particolare interesse le campagne di phishing Outlook rivolte alle PA e la campagna Punto Fisco mirata al furto di credenziali e della Matrice di Sicurezza.

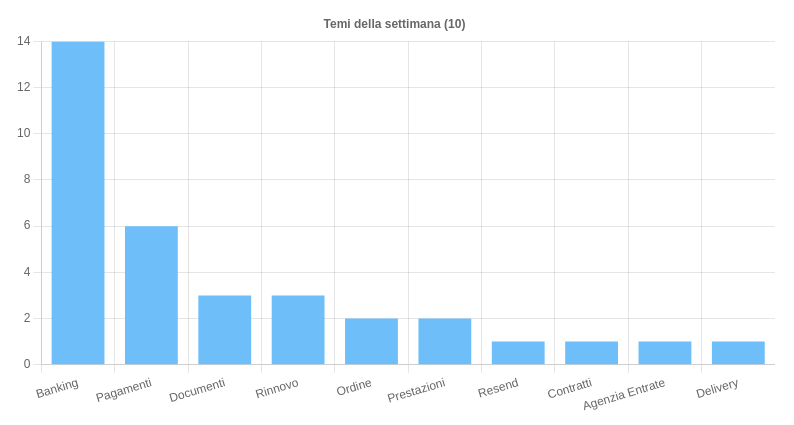

I temi più sfruttati nel corso della scorsa settimana, che hanno riguardato sia campagne phishing che malware, sono stati:

- Banking: argomento che è stato sfruttato soprattutto per le campagne di phishing e smishing che miravano a colpire i clienti di banche italiane e per una campagna malware che distribuiva Irata.

- Pagamenti: tema usato durante la settimana 23 – 29 Marzo per diffondere malware, in particolare Wikiloader e Remcos. E’ stato rilevato l’uso di un malware precedentemente non identificato che si avvale di UltraVNC ed è stato diffuso tramite un dominio italiano.

- Ordine: argomento utilizzato per le campagne malware AgentTesla.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come