Report CERT 19 – 25 Ottobre 2024: quali campagne malevole girano nel panorama italiano? Nel report del CERT tutte le info utili

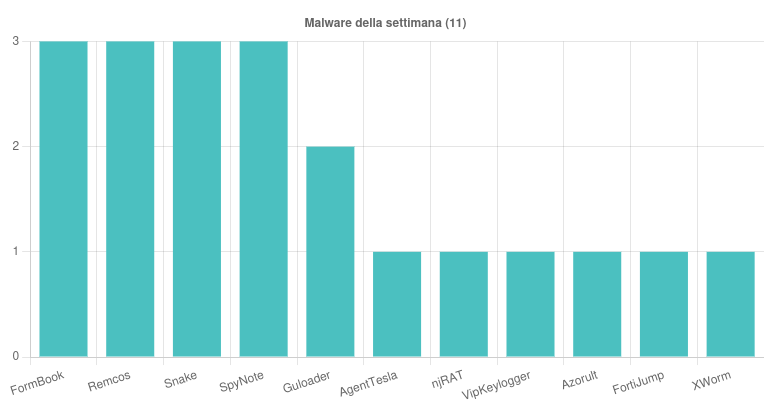

I malware della settimana 19 – 25 Ottobre 2024

Nella settimana 19 – 25 Ottobre 2024, il CERT-AGID ha individuato ed analizzato, nello scenario italiano di suo riferimento, ben 49 campagne dannose. Tra queste, 27 con obiettivi italiani e 22 generiche, che però hanno coinvolto anche utenti italiani.

Il Report del CERT mostra che gli esperti hanno osservato 11 famiglie malware in diffusione. Nello specifico si parla di:

- FormBook: il CERT ha individuato una campagna italiana diffusa via posta elettronica e a tema Pagamenti. Le email, in allegato, contenevano VBS. Oltre a ciò, ha osservato anche due campagne a tema Acquisiti e Undelivered, i cui allegati email erano di tipo ZIP e RAR. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia.

- Remcos: scoperta una campagna a tema bancario che è stata diffusa via email con allegato PDF, oltre a due campagne sempre veicolate via email attraverso allegati 7Z, BAT e DOCX. I temi sfruttati sono stati Documenti e Pagamenti. Per approfondire > Remcos: il software legittimo diffuso in Italia come RAT.

- Snake Keylogger: rilevate due campagne italiane a tema Pagamenti e una a tema Delivery, diffuse via email con allegati LHZ, UEE e ZIP. Per approfondire > Snake Keylogger: anatomia dello spyware diffuso in Italia.

- SpyNote: individuate tre campagne che veicolavano l’APK dannoso via SMS sfruttando il tema bancario.

- Guloader: il CERT ha osservato una campagna generica a tema Preventivo e una italiana a tema Documenti. Entrambe sono state diffuse via email e contenevano allegati VBS e 7Z.

- AgentTesla: scoperta una campagna italiana a tema Documenti fatta circolare per email con allegato ISO. Per approfondire > AgentTesla sempre più attivo in Italia: il problema dei PDF dannosi.

- njRAT: diffusa via email con allegato VBS una campagna italiana a tema Delivery.

- VIPKeylogger: veicolata via email una campagna italiana a tema Pagamenti con allegato ISO.

- Azorult: osservata una campagna a tema Acquisti diffusa via email con allegato RAR.

- FortiJump: sono stati analizzati gli indicatori relativi agli attacchi in corso del gruppo UNC5820, che sfruttano la vulnerabilità CVE-2024-47575 degli apparati FortiManager.

- XWorm: è stata individuata una campagna italiana riguardante i Pagamenti, distribuita tramite email con un allegato in formato ZIP. Per approfondire > Anatomia di XWorm, il malware RAT distribuito in Italia.

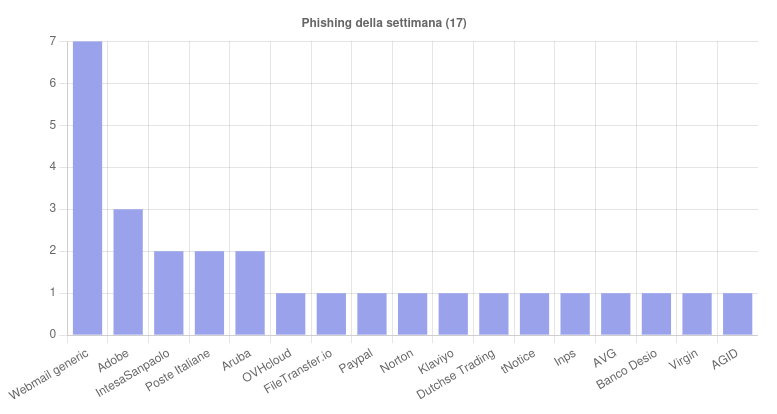

Le campagne di phishing e i temi della settimana 19 – 25 Ottobre 2024

Secondo il Report CERT, le campagne di phishing della settimana 19 – 25 Ottobre hanno coinvolto 17 diversi brand. Per numero, ad attirare l’attenzione, sono state le campagne a tema Adobe, Intesa Sanpaolo, Poste Italiane e Aruba. A spiccare ancora di più sono state le campagne di Webmail non brandizzate che si ponevano l’obiettivo di rubare dati sensibili alle vittime.

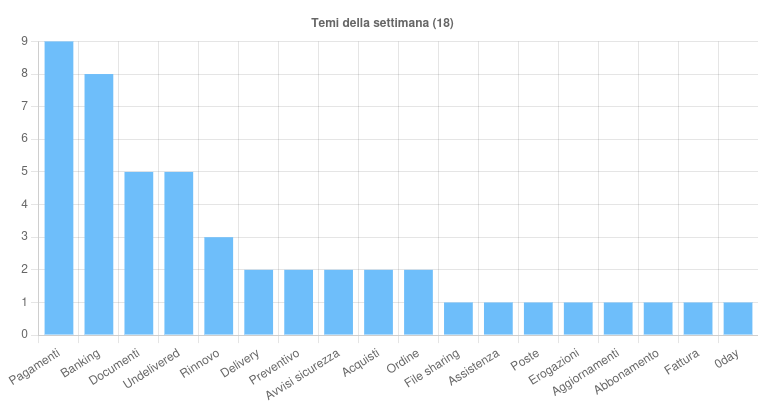

I temi più sfruttati durante la settimana 19 – 25 Ottobre 2024 per veicolare le campagne dannose sono stati 18. Tra questi, i primi quattro sono stati:

- Pagamenti: oggetto usato per le campagne di phishing generiche che hanno coinvolto Adobe Cloud e OVHcloud. Oltre a ciò, è stato usato per le campagne malware che hanno veicolato malware come SnakeKeylogger, VipKeylogger, Remcos, XWorm e Formbook.

- Banking: argomento che torna più volte nelle campagne di phishing e smishing, ovvero phishing via SMS, destinate a clienti di istituti bancari italiani e esteri.

- Documenti: tema usato per campagne italiane di phishing verso Webmail generiche e per diffondere Remcos e AgentTesla.

- Undelivered: oggetto sfruttato per varie campagne ai danni di Norton e Webmail generiche e una campagna che veicola FormBook.

Hanno suscitato interesse due eventi in particolare:

Innanzitutto, la nuova campagna di phishing, che ha colpito i clienti di Intesa SanPaolo e ha utilizzato email fraudolente inviate da caselle PEC compromesse. Questa minaccia è stata affrontata con l’assistenza dei gestori delle PEC.

Il secondo evento è stato quello che ha riguardato Fortinet, che ha condiviso una vulnerabilità in FortiManager. Ciò ha consentito agli attaccanti di eseguire codice senza necessità di autenticazione sfruttando il daemon fgfmsd. Il CERT-AGID ha diffuso gli indicatori relativi agli attacchi in corso, probabilmente orchestrati dal gruppo UNC5820.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano?

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come

- eXtended Detection and Response (XDR): rileva più velocemente le minacce e accorcia i tempi di risposta