Report CERT 16-22 Settembre: quali malware girano nel panorama italiano? Quali campagne phishing? Nel report del CERT tutte le info utili

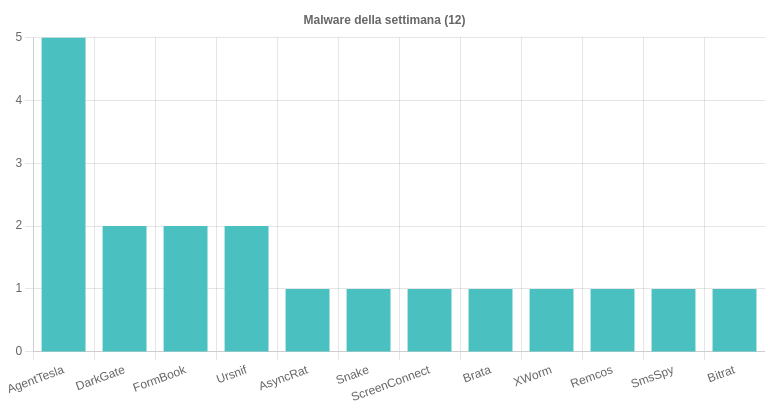

I malware della settimana 16-22 Settembre 2023

La scorsa settimana il CERT-AGiD ha individuato e analizzato, attive nello scenario italiano, un totale di 44 campagne dannose. Tra queste campagne, 39 hanno preso direttamente di mira gli obiettivi italiani, mentre 5 hanno avuto una circolazione generica ma hanno colpito anche utenti italiani.

Il report del CERT 16-22 Settembre riporta che sono ben 12 le famiglie malware diffuse la scorsa settimana nel cyber spazio italiano.

- AgentTesla: il CERT ha individuato ben 5 campagne di diffusione di AgentTesla. Di queste 4 hanno preso di mira utenti italiani. Le email veicolavano allegato ZIP e XLAM ed hanno sfruttato i temi Ordine, Banking e Pagamenti. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia;

- DarkGate è stato diffuso con due campagne veicolate tramite messaggi MS Teams. I messaggi, che sfruttano il tema Aggiornamenti, contengono il link al download di un file archivio ZIP contenente, a sua volta, un file LNK.

- Formbook è stato diffuso con due campagne, una generica e una mirata. Le email, a tema Pagamenti e Ordine, veicolavano allegati ZIP e RAR. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia.

- Ursnif è stato rilevato in diffusione con due campagne mirate contro utenti italiani, a tema Pagamento e Documenti. Le email veicolavano allegati ZIP contenenti VBS oppure file URL per le connessioni SMB. Per approfondire > Ursnif: il trojan bancario più diffuso in Italia

- AsyncRAT: il CERT ha contrastato una campagna mirata contro utenti italiani a tema Ordine. Le email veicolavano allegati dannosi ZIP.

- Snake è stato distribuito con una sola campagna generica a tema Delivery. Le email veicolavano allegati in formato ZIP. Per approfondire > Snake Keylogger: anatomia dello spyware diffuso in Italia

- ScreenConnect nuovamente in diffusione, come già aveva denunciato il CERT la scorsa settimana. La campagna, a tema Pagamenti, ha veicolato allegati email in formato PDF con un link che punta al download di file VBS.

- Brata: diffuso con una campagna italiana a tema Banking via SMS. Il messaggio contiene il link al download di un file APK.

- XWorm: distribuito con una campagna generica a tema Pagamenti. Le email veicolavano allegati CAB.

- Remcos: individuato in diffusione con una campagna a tema Pagamenti. Il corpo dell’email vettore reca un link che punta al download di un file 7Z.

- SmsSpy: diffuso con una campagna italiana a tema Banking, veicolata via SMS. L’SMS contiene il link al download di un file APK da un dominio creato appositamente.

- Bitrat, rilevato in diffusione tramite una campagna a tema Documenti. Le email veicolano il più classico allegato XLS con macro.

Le campagne di phishing e i temi della settimana 09-15 Settembre 2023

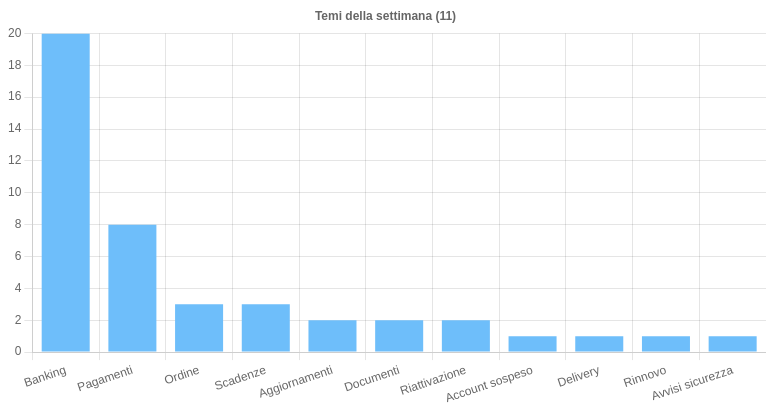

I temi più sfruttati nel corso della scorsa settimana, sia per campagne di phishing che per veicolare malware sono:

- Banking: nessuna novità, il tema bancario riconferma il suo primato, sia per le campagne di phishing che di smishing. I malware diffusi con questo tema sono Brata e SmsSpy per Android e AgentTesla.

- Pagamenti: è stato usato principalmente per diffondere malware. In dettaglio, per la scorsa settimana, Formbook, Ursnif, AgentTesla, ScreemConnect, Remcos Xworm.

- Ordine è stato il tema usato per diffondere AgentTesla, AsyncRAT e Formbook.

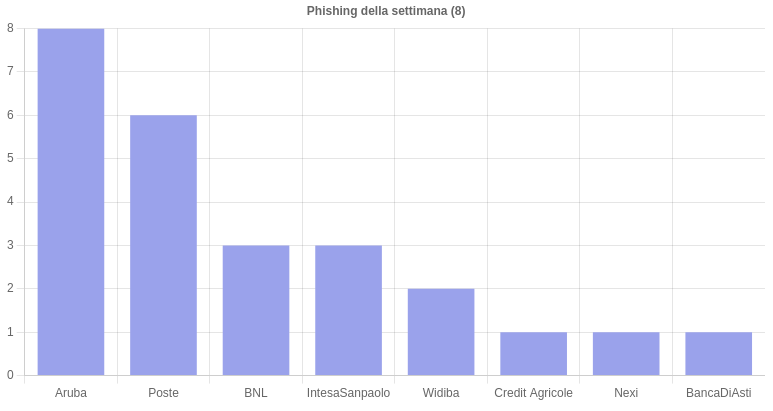

I brand coinvolti nelle campagne dannose sono 8, Aruba, Poste e BNL i più sfruttati. La maggior parte dei brand comunque afferisce al settore bancario.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come