Report CERT 6-12 Maggio 2023: quali malware girano nel panorama italiano? Quali campagne phishing? Nel report del CERT tutte le info utili.

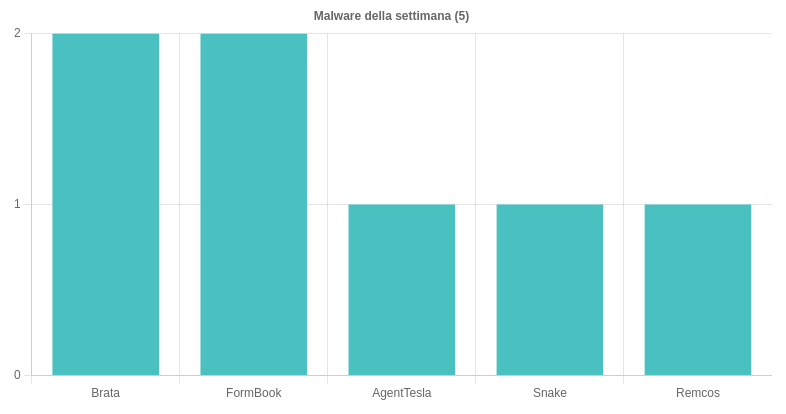

I malware della settimana 6-12 Maggio

La scorsa settimana il CERT ha individuato e analizzato 46 campagne dannose attive nello scenario italiano. Tutte queste campagne erano mirate contro utenti italiani, eccettuata una campagna generica che è però transitata anche nel nostro cyber spazio. Le famiglie malware individuate in diffusione sono state 5, con una novità:

- Brata è il malware più diffuso. Mancava in Italia dal Dicembre 2022: 5 mesi di assenza totale nel nostro cyber spazio. Ora Brata torna con due campagne mirate contro utenti italiani a tema “Banking”. Le campagne sono state veicolate via SMS contenenti link al download di un file APK programmato per scaricare e installare il malware sui dispositivi Android. Per approfondire > Brata, il RAT per Android diffuso in Italia, si evolve in minaccia persistente. Ora intercetta gli SMS e le OTP;

- Formbook ancora in diffusione con due campagne mirate, una a tema Preventivo e una a tema Delivery. Le email veicolavano allegati archicio XZ e GZ. Il CERT ha contrastato entrambe le campagne. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia;

- AgentTesla, ormai un abituè, torna con una campagna a tema Preventivo. Le email veicolavano allegato IMG. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia;

- Snake è stato individuato in diffusione grazie a fonti OSINT. Individuata una campagna mirata contro utenti italiani a tema Documenti. Per approfondire > Snake Keylogger: anatomia dello spyware diffuso in Italia.

- Remcos è stato diffuso con una campagna italiana a tema Pagamenti. Le email veicolavano allegati IMG.

Remcos RAT in breve:

Remcos è un software commerciale molto usato, scritto in C++. E’ uno strumento legittimo, usato molto spesso per fornire supporto remoto o in corso di penetration testing. E’ però molto usato anche dai cyber attaccanti a mò di RAT, remote access trojan: insomma è usato per controllare da remoto un sistema bersaglio ed eseguire attività di elusione delle soluzioni antivirus, raccolta credenziali e informazioni di sistema, esecuzione di script e screenshot, ma anche come keylogger.

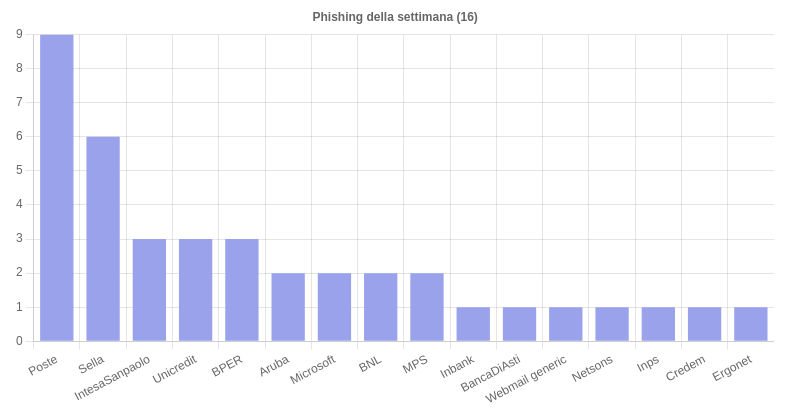

Le campagne di phishing e i temi della settimana 6-12 Maggio

Il CERT ha individuato ben 39 campagne di phishing la scorsa settimana. Queste hanno sfruttato ben 16 diversi brand. Il settore più colpito è, ovviamente, quello bancario con Poste Italiane, Banca Sella e Intesa San Paolo sul podio dei brand più sfruttati. Tornano le campagne di smishing che sfruttano i riferimenti di INPS. Il CERT ha individuato anche due campagne di phishing che hanno sfruttato i brand Netsons ed Ergonet. Queste campagne sono state mirate contro la PA e nel circuito PEC.

⚠️ E’ in corso una massiccia campagna di phishing ai danni di utenti #Netsons

— Cert AgID (@AgidCert) May 8, 2023

❗️ Si ha evidenza di numerose vittime della PA

💣 accedi[.netsonss-it[.com

Si invita a prestare attenzione ad e-mail che sembrano provenire dal proprio provider.

Telegram: https://t.co/6DCRJwOaW3 pic.twitter.com/6X4nM3snkg

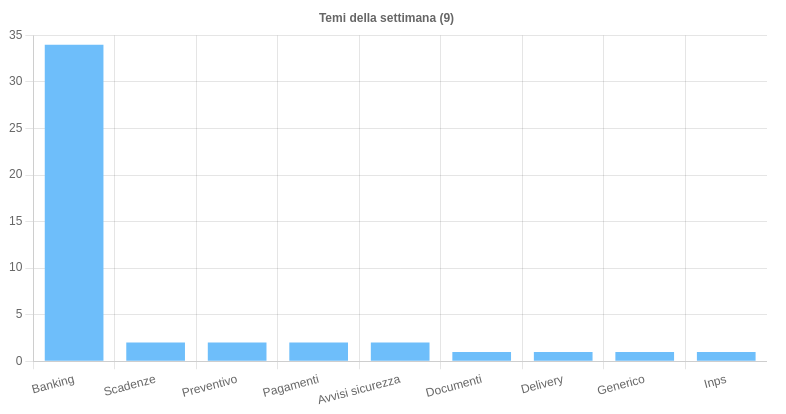

I temi sfruttati in queste 39 campagne di phishing si limitano a 9.

- Il tema bancario è stato usato, oltre ovviamente per campagne mirate contro clienti di istituti bancari italiani, principalmente per diffondere il malware Brata sui dispositivi con sistema operativo Android.

- Preventivo è stato sfruttato principalmente per diffondere Formbook e AgentTesla

- Pagamenti invece è il tema principale per le campagne di phishing mirate al furto dellle credenziali degli account webmail e per diffondere Remcos.

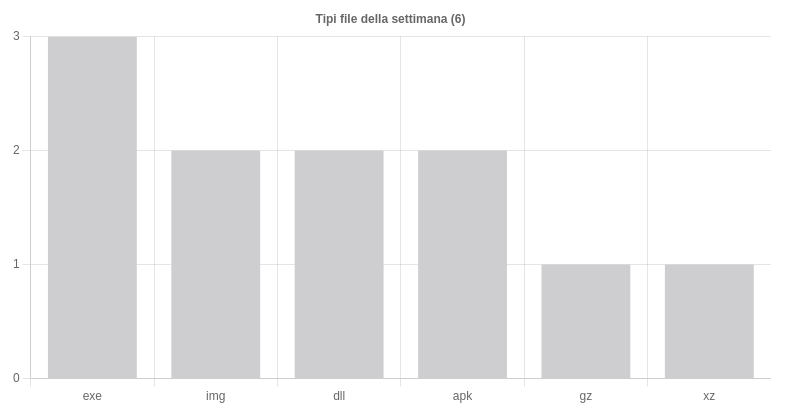

Tipologia di file di attacco e vettore

I dati relativi alla tipologia di file usati come vettore di attacchi riportati in questo Report CERT sono del tutto anomali rispetto a quanto visto precedentemente. Il formato eseguibile EXE è stato il più utilizzato, seguito dal formato IMG e dalle librerie DLL. Il formato per Android APK precede l’uso dei formati GZ e XZ.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come

- Log Management: cosa è e perché è importante