Brata è un trojan bancario per Android che mira alle informazioni contenute nelle app di home banking. Il CERT lo ha individuato più volte in diffusione in Italia

Le campagne di diffusione del trojan bancario Brata in Italia

Il bollettino del CERT sulle campagne dannose individuate in Italia tra il 16 e il 22 Settembre riporta questa frase:

Brata – Campagna italiana a tema “Banking“ veicolata tramite SMS con link al download di un APK.

Questa è soltanto una delle molteplici segnalazioni che il CERT ha già fatto, anche in passato, relativamente alle campagne di diffusione di Brata mirate contro utenti italiani.

Nel 2021 invece il CERT ha dedicato a Brata un report dettagliato che analizzava la sua distribuzione a partire dalle pagine di phishing fino al funzionamento del malware stesso, dopo aver individuato una campagna di distribuzione mirata contro i clienti Intesa San Paolo e che imitava piuttosto fedelmente il sito istituzionale.

Insomma il trojan bancario Brata è una presenza ricorrente, anche se non fissa, dei report settimanali con cui il CERT-AGID informa degli attacchi e delle campagne malware individuate, analizzate e contrastate nel cyber spazio italiano. Non ha il peso di un Emotet, il malware che ormai si gode fisso il posto sul gradino più alto del podio dei malware più diffusi in Italia: sicuramente Brata è tra quelli che più spesso e con più continuità sono diffusi contro i sistemi Android

Brata: cronistoria del trojan bancario

Brata è un malware recente, individuato per la prima volta nel 2020 ben nascosto entro una serie di applicazioni dannose che erano riuscite a superare i controlli di sicurezza del Play Store: successivamente è stato distribuito tramite attacchi mirati di ingegneria sociale. “Risultano invece recenti” si legge nell’alert del CERT “le evidenze dell’uso di BRATA in attività italiane, il malware (APK) è sempre lo stesso ma viene ricompilato con nuovi indirizzi e pubblicizzato attraverso domini di nuova registrazione”

Ad inizio 2022 è proprio il CERT a lanciare di nuovo l’allarme su questo malware:dopo un relativo periodo di silenzio, torna in diffusione nel Dicembre 2021 e lo fa con alcune nuove varianti, migliorate e corrette.

In dettaglio, i ricercatori individuano una serie di varianti del Remote Accesso Trojan Brata pensate per colpire specificatamente utenti europei di Android. Si fa, con queste varianti, largo impiego di tecniche di ingegneria sociale: fa ricorso all’uso di pagine overlay personalizzate su specifiche app bancarie. Inoltre si presenta spesso come app fake per la sicurezza o per gli aggiornamenti dello smartphone Android. In realtà ha il solo scopo di rubare le credenziali di accesso e i codici dei clienti.

Fa largo impiego della richiesta di autorizzazione ai servizi di accessibilità, una volta concesse le quali Brata inizia ad avere ampia libertà di manovra, a partire da un attento monitoraggio delle attività del dispositivo. Non solo, grazie alla capacità di ottenere ampie permissioni, gli sviluppatori vi hanno aggiunto molteplici funzionalità dannose.

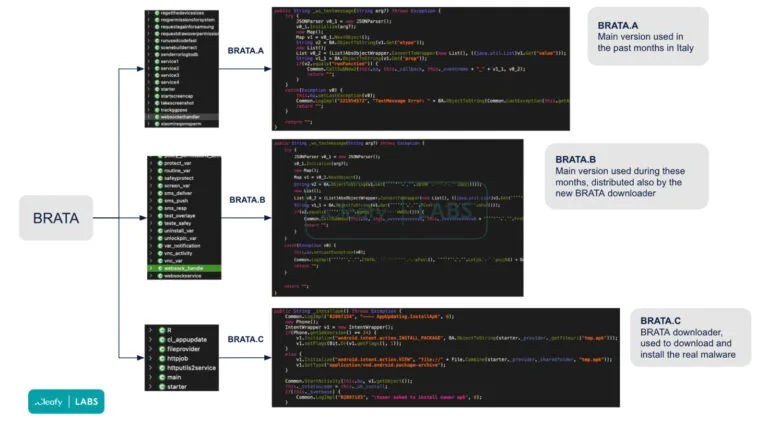

Le varianti in circolazione attualmente sono tre, una delle quali, chiamata Primaria è quella diffusa in Italia. L’immagine sotto presenta le tre versioni di Brata secondo le analisi dei ricercatori di Cleafy

Le funzionalità del trojan Brata

L’installazione di Brata è solitamente anteceduta dal download del suo downloader, di solito l’app fake appunto. A questa app basta ottenere le autorizzazioni come servizio di accessibilità per avviare il download del malware stesso. L’utente autorizza l’app, che immediatamente invia una richiesta GET al server C&C per scaricare l’APK dannoso.

Una volta installato, il RAT Brata può compiere le seguenti attività dannose:

- può riportare il dispositivo alle impostazioni di fabbrica;

- può localizzare tramite GPS;

- monitora continuamente l’app bancaria della vittima tramite VNC e funzionalità specifiche di keylogging;

- può comunicare col server C&C con più canali (HTTP e TCP): riesce così a mantenere una comunicazione costante col proprio server di comando e controllo.

La prima funzionalità, quella di ripristino alle impostazioni di fabbrica, ha lasciato non poco perplessi i ricercatori. Si ritiene che il suo scopo possa essere quello di fungere da vero e proprio kill switch: una maniera cioè di cancellare le proprie tracce dal dispositivo. Che sia una funzionalità difensiva lo conferma il fatto che questa si attiva nel caso in cui il malware rilevi di essere in esecuzione in una sandbox.

Brata è ancora più pericoloso: intercetta anche SMS e OTP

Nel 2021 Brata evolve ancora e diventa ancora più pericoloso divenendo una Advanced Persistent Threat (APT): si intende con questo la trasformazione di questo malware in una minaccia persistente capace di garantirsi la presenza di lungo periodo sui dispositivi al fine di rubare informazioni sensibili.

La più recente versione del trojan Brata ottiene più permissioni, come quella necessaria a spedire e ricevere SMS. Questa funzionalità è essenziale per rubare codici temporanei, OTP e intercettare l’autenticazione multi fattore, che poi sono i meccanismi con le quali le banche identificano e concedono le operazioni ai propri clienti. Ovviamente lo scopo ultimo per Brata resta quello di ottenere le permissioni come Servizio di accessibilità, cosa che gli consentirebbe di rubare dati anche da altre applicazioni.