Report CERT 13-19 Maggio 2023: quali malware girano nel panorama italiano? Quali campagne phishing? Nel report del CERT tutte le info utili.

I malware della settimana 13-19 Maggio

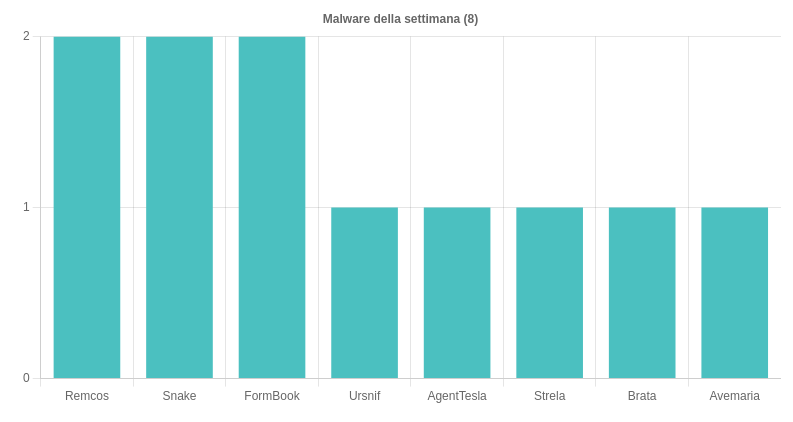

La scorsa settimana il CERT ha individuato e analizzato 62 campagne dannose. Di queste 60 sono state mirate contro obiettivi italiani, mentre 2 sono state generiche ma transitate anche nel cyber spazio europeo. Il CERT ha individuato in diffusione 8 diverse famiglie malware:

- Remcos è stato diffuso con due campagne, a tema Ordine e Documenti. Le email veicolavano allegati dannosi TAR e DOCX.

- Snake di nuovo in diffusione con due campagne. Una di queste ha preso di mira utenti italiani e ha sfruttato i tema Banking. L’altra invece è stata generica. Le email veicolavano allegati ZIP. Per approfondire > Snake Keylogger: anatomia dello spyware diffuso in Italia.

- Formbook è stato diffuso con due campagne, contrastate dal CERT. Entrambe erano a tema Ordine. Le email veicolavano allegati IMG. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia;

- Urnsif torna in diffusione dopo un periodo di assenza. La campagna, a tema Pagamenti, ha utilizzato email con allegati ZIP. Per approfondire > Ursnif Malware in Italia: l’analisi approfondita del CERT;

- AgenTesla è stato diffuso con una campagna a tema Ordine. Le email veicolavano allegati in formato ZIP. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia;

- Strela è stato in distribuzione per la prima volta in Italia con una campagna massiva a tema Pagamenti. Le email contenevano allegati ZIP. Per saperne di più> StrelaStealer: lo spyware che deruba Outlook e Thunderbird arriva in Italia;

- Brata di nuovo in diffusione via SMS con link al download dell’APK dannoso. Per approfondire > Brata, il RAT per Android diffuso in Italia, si evolve in minaccia persistente. Ora intercetta gli SMS e le OTP;

- Avemaria torna in diffusione dopo un periodo di assenza. Rilevata una campagna a tema Ordine via email contenenti allegati XZ.

Avemaria in breve:

è un malware già conosciuto, individuato in diffusione in Italia nel Luglio 2020: il nome viene da una stringa di codice del malware stesso. E’ un malware infostealer pensato per il furto delle credenziali degli account di posta elettronica da Microsoft Exchange Client o Outlook e dai browser.

Le campagne di phishing e i temi della settimana 13-19 Maggio

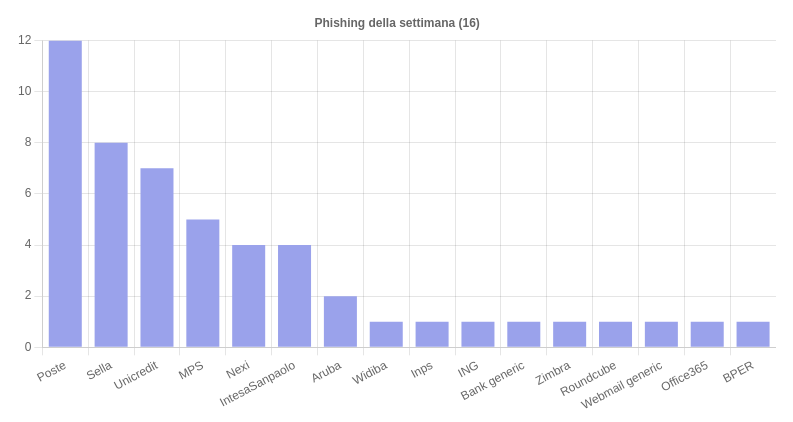

A 61 ammonta invece il totale delle campagne di phishing analizzate, con il coinvolgimento di 16 brand. Dei brand sfruttati, la maggior pare afferisce, e non è una novità, al settore bancario. Una campagna in particolare ha sfruttato addirittura i brand di 9 diversi istituti bancari.

>Individuata una pagina di phishing ai danni di 9 istituti bancari 🇮🇹

— Cert AgID (@AgidCert) May 19, 2023

🐟 La pagina fa leva su adempimenti alla normativa PSD2 ed è/sarà probabilmente veicolata via #SMS

Non sono al momento presenti vittime

💣 https://lntesa-sp-it[.digital/

Telegram: https://t.co/tLTncDBSnm pic.twitter.com/JbjSWWiY35Individuata una pagina di phishing ai danni di 9 istituti bancari 🇮🇹

— Cert AgID (@AgidCert) May 19, 2023

🐟 La pagina fa leva su adempimenti alla normativa PSD2 ed è/sarà probabilmente veicolata via #SMS

Non sono al momento presenti vittime

💣 https://lntesa-sp-it[.digital/

Telegram: https://t.co/tLTncDBSnm pic.twitter.com/JbjSWWiY35

Continuano le campagne di smishing contro utenti INPS e le campagne generiche finalizzate al furto delle credenziali degli account webmail.

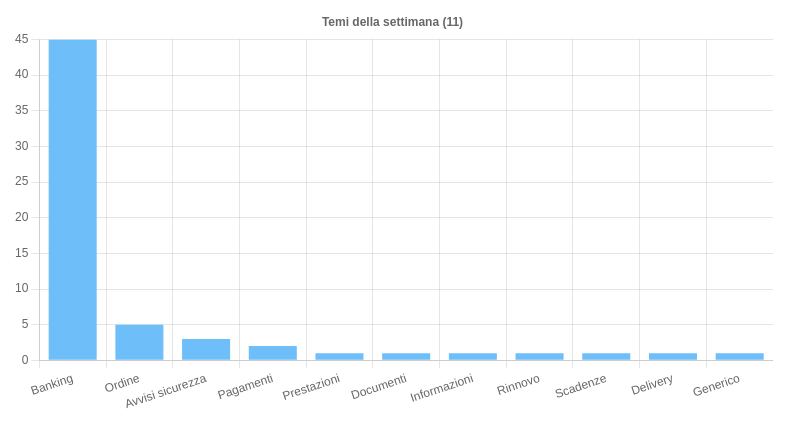

Dal report CERT emerge che i temi sfruttati nelle campagne della scorsa settimana ammontano a 11. In particolare:

- il tema bancario domina le campagne di phishing e smishing per diffondere i malware Brata e il Keylogger Snake, mirando principalmente ad utenti italiani con dispositivi Android;

- Ordine è il tema più sfruttato per diffondere i malware Formbook, Avemaria, Remcos e AgentTesla;

- il tema Avvisi di sicurezza è stato quello più utilizzato per le campagne di phishing volte a rubare le credenziali di accesso alle webmail.

Tipologia di file di attacco e vettore

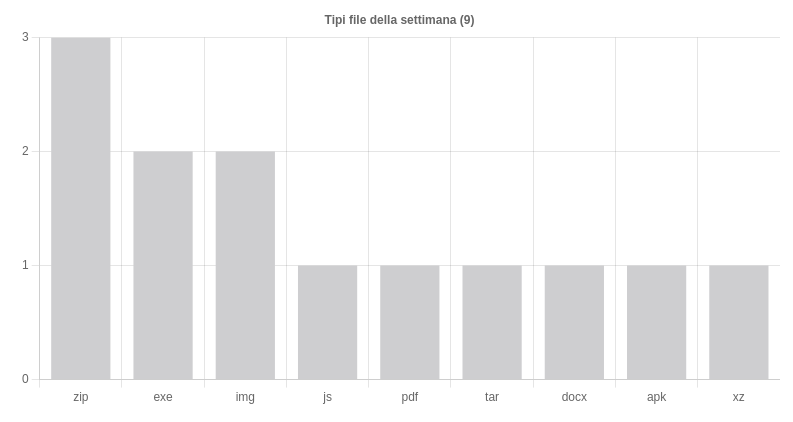

Se la scorsa settimana il formato file vettore più utilizzato è stato l’EXE, con uno scarso impiego dei formati archivio, questa settimana la situazione si è ribaltata. Il formato vettore più utilizzato è di nuovo lo ZIP, seguito dai formati EXE e IMG.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come