Report CERT 27 Maggio – 1 Giugno 2023: quali malware girano nel panorama italiano? Quali campagne phishing? Nel report del CERT tutte le info utili.

I malware della settimana 27 Maggio – 1 Giugno

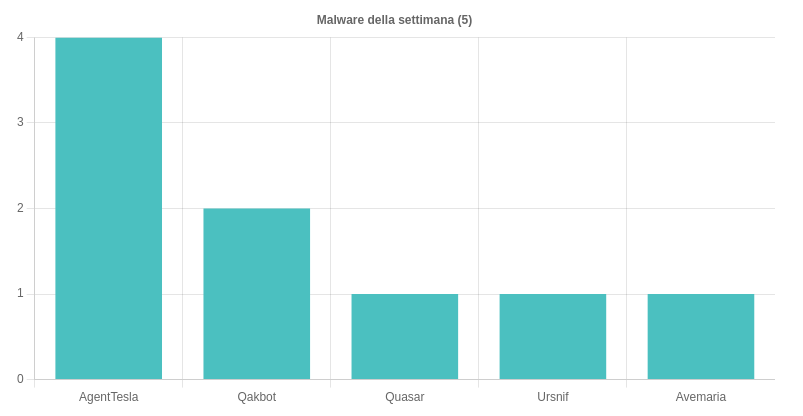

La scorsa settimana il CERT ha individuato e analizzato 40 campagne dannose: 37 di queste sono state mirate contro utenti italiani mentre 3 sono state generiche ma veicolate anche nel cyber spazio italiano. Le famiglie malware in diffusione sono state 5, in dettaglio:

- AgentTesla è stato distribuito con 4 campagne a tema Ordine e Pagamenti. Le email veicolavano allegati 7Z, TGZ e LHA compromessi. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia;

- Qakbot è stato distribuito con 2 campagne mirate a tema Resend. Le email veicolavano allegati PDF e link che conducevano al download di un archivio ZIP contenente un JS dannoso. Alcuni URL erano ospitati su domini italiani. Per approfondire > Il malware Qbot usa Wordpad per infettare Windows;

- Quasar, poco distribuito in Italia, questa volta vi arriva con una campagna generica che ha riguardato anche l’Italia. Le email, a tema Pagamenti, veicolavano PDF contenenti link puntati su file JS dannosi.

- Ursnif è stato distribuito con una campagna italiana a tema Pagamenti che ha sfruttato il brand BRT. L’email veicola un allegato PDF con link ad un archivio ZIp che, a sua volta, contiene il droppero di Ursnif. Per approfondire > Ursnif Malware in Italia: l’analisi approfondita del CERT;

- Avemaria è stato distribuito con una campagna mirata contro utenti italiani a tema Ordine. Le email veicolavano il classico XLS con macro dannosa.

🇮🇹 Campagna #Ursnif a tema #Pagamenti corriere #BRT e nomina #AgenziaEntrate per innalzare il tono di autorevolezza.

— Cert AgID (@AgidCert) May 31, 2023

📩 Fattura BRT S.p.A. n. XXXXXX del 31/05/23

🕔 Decodifica a tempo ➡️ dettagli su Telegram: https://t.co/Pe2SxKidX1

💣 #IoC 👇

🔗 https://t.co/gAZ7BM4kSv pic.twitter.com/JhZPWsTcVf

Avemaria in breve:

è un malware già conosciuto, individuato in diffusione in Italia nel Luglio 2020: il nome viene da una stringa di codice del malware stesso. E’ un malware infostealer pensato per il furto delle credenziali degli account di posta elettronica da Microsoft Exchange Client o Outlook e dai browser.

Le campagne di phishing e i temi della settimana 27 Maggio – 1 Giugno

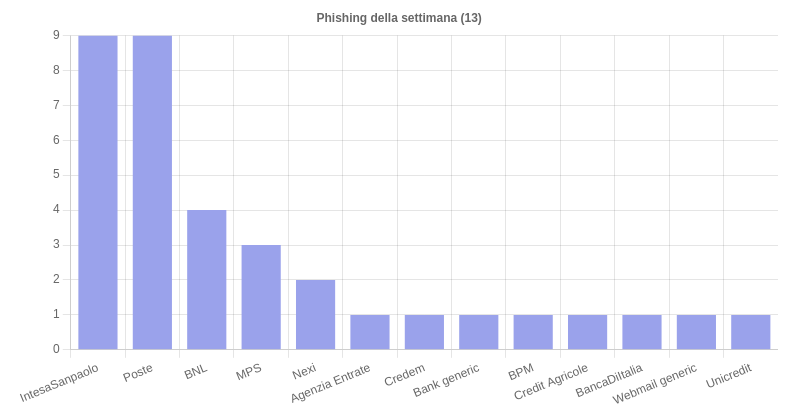

Le campagne di phishing e smishing individuate e analizzate sono state 32, con 13 brand coinvolti. Ovviamente il settore bancario è il più colpito. Il CERT pone l’attenzione, tra tante, su una campagna a tema Agenzia delle Entrate. Questa si è basata su email veicolanti un allegato PDF contenente un link che rimanda ad una pagina che richiede di inserire le credenziali della webmail.

I temi sfruttati per veicolare le campagne dannose sono state 6, i principali:

- Banking è stato usato per attacchi mirati contro utenti di istituti bancari italiani;

- Pagamenti è stato il tema principale sfruttato per diffondere AgenTesla, Ursnif e Quasar;

- Ordine è stato il tema usato per diffondere i malware AgenTesla e Avemaria.

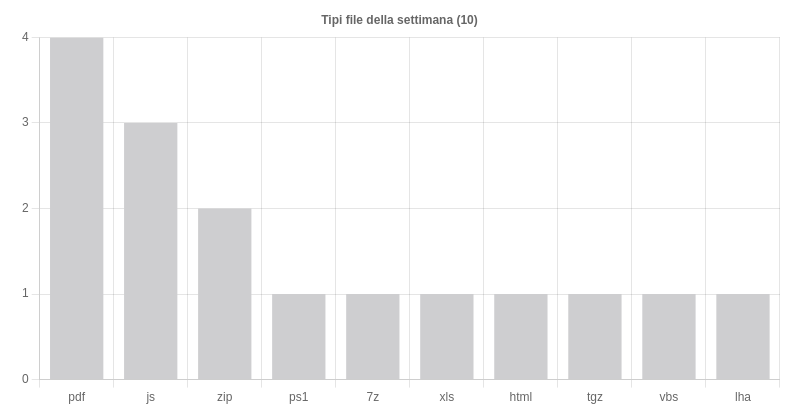

Tipologia di file di attacco e vettore

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come