Il malware Qbot, che ben conosciamo in Italia, mostra una nuova tecnica di attacco. Sfrutta l’eseguibile di Wordpad per infettare i dispositivi

Qbot (Qakbot) in breve

Di Qbot, conosciuto anche come Qakbot, abbiamo già parlato varie volte. A cadenza irregolare viene infatti diffuso in Italia e se ne trova spesso traccia nei bollettini settimanali con i quali il CERT informa relativamente ai malware e alle campagne di attacco attive nel cyber spazio italiano.

Per saperne di più > Anatomia di Qakbot, il trojan bancario e infostealer che bersaglia l’Italia

Qakbot è in attività da più di dieci anni. Fu individuato per la prima volta nel lontano 2007, già in uso in attacchi reali. Non è scomparso semplicemente perché in tutti questi anni non ha mai smesso di essere aggiornato, mantenuto e migliorato. Piano piano ha scalato le classifiche dei trojan più diffusi e pericolosi, arrivando ad essere considerato una minaccia di rilievo mondiale. La sua attività principale, per il quale è stato sviluppato fin dall’inizio, è il furto di credenziali bancarie ma le evoluzioni che lo hanno caratterizzato in questi anni hanno portato all’addizione di una vasta gamma di nuove funzioni: dalla possibilità di installare ransomware al fine di massimizzare i profitti da ogni attacco, passando per tecniche di keylogging (furto delle battiture sulla tastiera), tecniche di evasione delle soluzioni di sicurezza, funzionalità di backdoor ecc… Ha anche moduli specifici per il furto di account email dai quali rilanciare ulteriormente le proprie campagne di diffusione.

Nel 2019 viene diffusa una nuova versione, che, rispetto alla precedente dimostra un grande lavoro svolto dai suoi sviluppatori per armarlo ulteriormente e renderlo una minaccia ancora più pericolosa.

Qbot e lo spoofing delle DLL

La novità riguardo Qbot viene dai ricercatori di Cryptolaemus, gruppo di ricercatori di sicurezza che da anni monitora l’attività della famigerata botnet Emotet e di altri malware. Il malware Qbot ha iniziato a sfruttare una vulnerabilità di “DLL spoofing” di Wordpad in Windows 10. Sfruttando questa vulnerabilità Qbot può evadere l’individuazione da parte dei software di sicurezza e infettare i dispositivi.

In dettaglio, quando un applicazione su Windows viene avviata, ricerca e carica tutte le librerie DLL di cui necessita. E’ in questi file DLL infatti che sono contenute le informazioni necessarie e il codice utile ad eseguire le funzionalità dell’app stessa. Le applicazioni Windows sono impostate per caricare prioritariamente le DLL disponibili nella stessa cartella dell’eseguibile dell’app. E’ qui che entra in campo la tecnica del DLL spoofing, che prevede di manipolare o sostituire le DLL originali per portare l’app ad eseguire attività dannosa

.

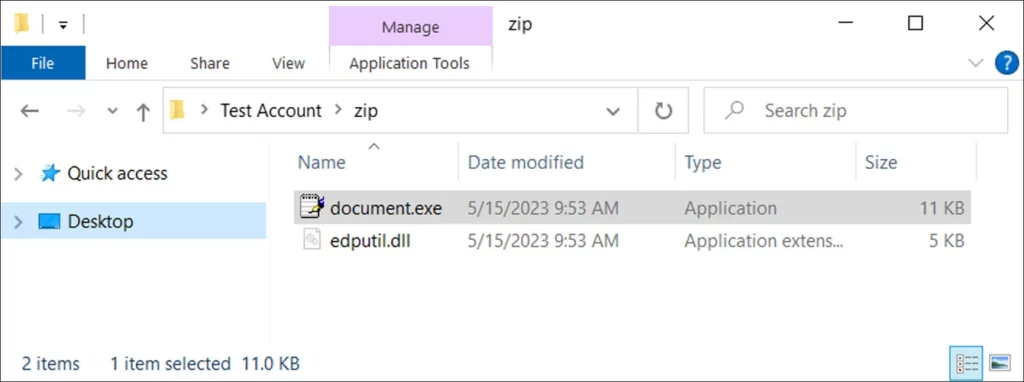

Tutto inizia con una email di phishing

Il ricercatore di sicurezza ProxyLife, di Criptolaemus, ha spiegato di aver individuato questa nuova campagna di Qbot studiando alcune campagne di phishing. Non ha fornito la mail analizzata, ma ha spiegato che questa conteneva il link per il download di un file. Questo file è un archivio ZIP ospitato su un host remoto e contiene due file: document.exe (l’eseguibile di Wordpad in Windows 10) e una DLL rinominato edputil.dll. Quest’ultima è la libreria usata per il DLL spoofing.

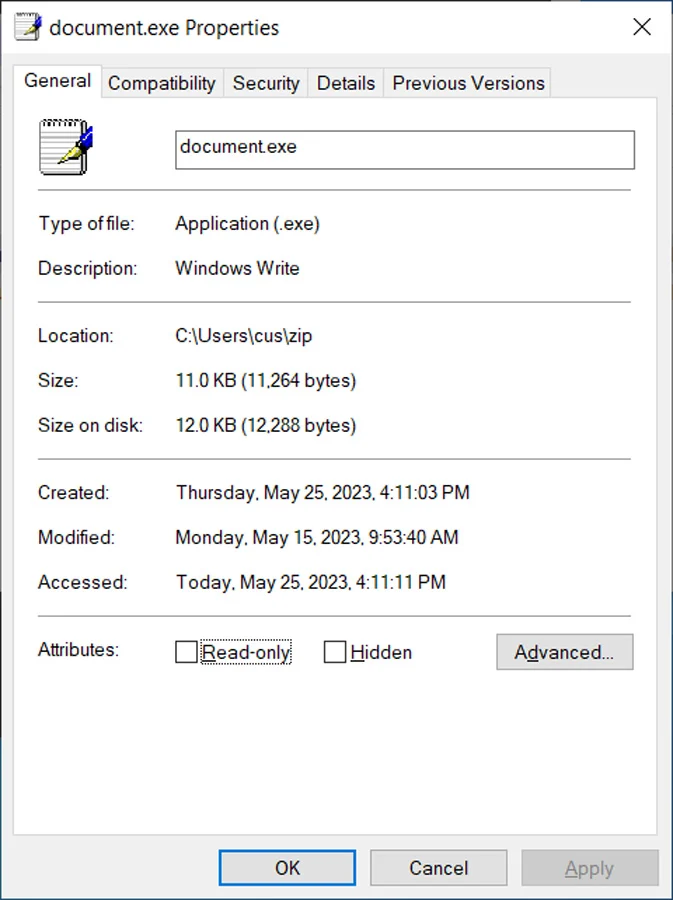

Verificando document.exe emerge come questo non sia altro che il file eseguibile originale di Wordpad rinominato.

Quando document.exe è eseguito, tenta automaticamente di caricare la DLL legittima chiamata edputil.dll, solitamente raggiungibile nella cartella C:\Windows\System32. Tuttavia, nel ricercare edputil.dll, l’eseguibile non cerca in una cartella specifica. Caricherà invece qualsiasi DLL con lo stesso nome presente nella stessa cartella dove è presente document.exe. Questo consente agli attaccanti di eseguire lo spoofing della DLL semplicemente crerando una versione dannosa di edputil.dll e salvandola nella stessa cartella di document.exe.

Una volta che la DLL dannosa è caricata, il malware utilizza C:\Windows\system32\curl.exe per caricare dall’host remoto una DLL “travestita” da file PNG. Poi, usando rundll32.exe, eseguono il comando

“rundll32 c:\users\public\default.png,print”Qbot che cosa fa?

Il danno è fatto. Qbot inizia, da questo momento, a funzionare in background sul dispositivo bersaglio. Per prima cosa ruberà le email per distribuirsi in ulteriori attacchi di phishing. Potrà anche tentare di scaricare sul dispositivo infetto ulteriori payload, ad esempio Cobalt Strike (un tool post-exploit che gli attaccanti utilizzano ormai comunemente per ottenere l’accesso iniziale sul target).

A questo punto, il dispositivo infetto viene utilizzato come primo accesso alla rete e gli attaccanti cercheranno di eseguire movimenti laterali. La diffusione lungo la rete può aprire le porte a data breach, furto dati e attacchi ransomware.

Questa tecnica di Qbot ha dei limiti

Questa metodologia di attacco, salvo successive modifiche e aggiornamenti, presenta alcuni limiti. Certo, il grande vantaggio di sfruttare un applicazione legittima e affidabile come Wordpad consente di evitare l’individuazione da parte delle soluzioni antivirus meno avanzate. Ciò non toglie che l’uso di curl.exe rende questo malware limitato a windows 10. I sistemi legacy di Microsoft infatti non contengono curl.exe.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come

- Log Management: cosa è e perché è importante