È stato scoperto un nuovo malware chiamato Antidot che si finge un aggiornamento di Google Play. Vediamo nell’articolo cos’è, cosa fa e come evitare di cadere nella trappola.

Antidot, il nuovo malware che prende di mira i dispositivi Android

Gli utenti più attenti sanno bene quanto sia importante mantenere aggiornati i propri dispositivi e applicazioni. Su questa consapevolezza fa leva il trojan Antidot, un nuovo malware apparso per la prima volta il 6 maggio scorso. Antidot si presenta come un aggiornamento legittimo del Google Play Store. Tuttavia, è importante sapere che il Google Play Store si aggiorna automaticamente tramite la propria applicazione, quindi l’utente non deve compiere alcuna azione. Chi non lo sa potrebbe facilmente cadere in questa trappola.

Come avviene la truffa?

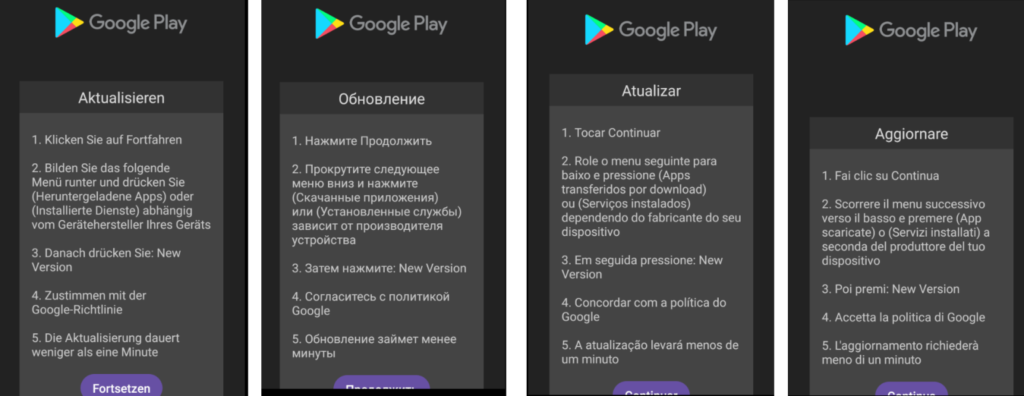

Il malware Antidot, come detto precedentemente, si maschera da applicazione di aggiornamento di Google Play. Viene visualizzata una pagina di aggiornamento di Google Play contraffatta al momento dell’installazione. Com’è possibile osservare dall’immagine sottostante, la falsa pagina di aggiornamento è stata realizzata in varie lingue, tra cui anche l’italiano. Ciò indica che il malware sta prendendo di mira anche gli utenti Android italiani.

Una volta installato, il malware apre un’altra pagina di aggiornamento che induce le vittime a concedere l’accesso alle impostazioni di accessibilità. Se questo accesso viene concesso, Antidot riesce a ottenere il controllo completo del dispositivo stabilendo una comunicazione con i server remoti controllati dai cybercriminali. Inoltre, utilizza attacchi di overlay per raccogliere i dati sensibili delle vittime. Gli attacchi di overlay sono tecniche usate per sottrarre le informazioni di accesso sfruttando i servizi di accessibilità di Android (AAS), progettati per aiutare gli utenti con disabilità uditive o visive.

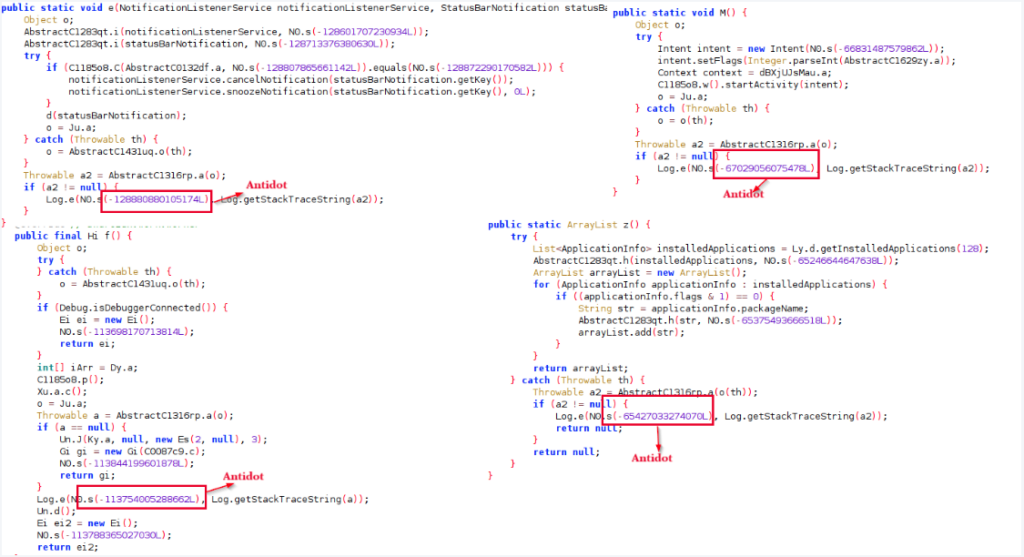

Antidot è così chiamato per la presenza della stringa “Antidot” all’interno del suo codice sorgente.

Questo malware impiega un codice di crittografia personalizzato per l’offuscamento delle stringhe, rendendo in questo modo l’individuazione più difficile, così come l’eliminazione. Inoltre è persistente, ovvero se è in esecuzione e i suoi file vengono eliminati e messi in quarantena dal software di sicurezza, il malware tenterà di riscrivere i file nell’unità.

Quali sono le funzionalità del malware Antidot?

Il malware include varie funzionalità, tra queste:

- keylogging (registrazione dei tasti premuti dall’utente sulla tastiera);

- registrazione dello schermo;

- inoltro di chiamate;

- raccolta di contatti e SMS;

- blocco e sblocco del dispositivo;

- gestione delle richieste USSD.

I codici USSD (Unstructured Supplementary Service Data) rappresentano sequenze di numeri che permettono di accedere ai servizi messi a disposizione dagli operatori mobili. Si parla, ad esempio, dei codici per l’attivazione di funzioni extra, come informazioni sul credito residuo, segreteria telefonica, deviazione chiamate eccetera.

Dispositivi Android: spesso presi di mira dagli attaccanti

I dispositivi Android sono spesso presi di mira dagli aggressori. Come mai? Prima di tutto Android è un sistema operativo open-source. Ciò significa che chiunque può studiare il codice e trovare le vulnerabilità. Inoltre, il sistema operativo è frammentato. I produttori spesso personalizzano Android per adattarlo a specifici requisiti hardware, questo però introduce nuove vulnerabilità e rallenta la distribuzione degli aggiornamenti di sicurezza. Inoltre, ci sono più dispositivi Android in circolazione rispetto a iOS e quindi maggiori potenziali obiettivi per gli attaccanti.

Va poi detto che, anche se al momento sono migliorati i controlli di sicurezza sul Google Play Store, in passato sono state molte le applicazioni dannose che li hanno superati.

Per approfondire > Scoperte 28 VPN contenenti malware sul Google Store

Nonostante iOS disponga di un ecosistema più controllato, non significa che sia impenetrabile. Può, a sua volta, contenere bug, subire exploit, e i suoi utilizzatori, come quelli di altri sistemi operativi, possono cadere vittima di attacchi di social engineering. Nessun sistema è immune agli attacchi: la vera differenza sta nella consapevolezza con cui utilizziamo gli strumenti a nostra disposizione.

Per approfondire > LassPass, l’app fake di LastPass, scoperta e rimossa dall’App Store di Apple

Come evitare di cadere nella trappola?

Per evitare di abboccare all’amo, è consigliabile avere alcune accortezze, tra cui:

- mantenere aggiornati i dispositivi, i sistemi operativi e le applicazioni. Prima di effettuare un aggiornamento, però, è importante verificare la fonte dell’app o dell’aggiornamento che si sta per eseguire. Ovviamente, l’aggiornamento che usa Antidot è falso, perché non è stato rilasciato da Google;

- installare software solo da app store ufficiali (Play Store o iOS App Store);

- usare password forti e, dove possibile, usare l’autenticazione a più fattori;

- prestare attenzione all’apertura di link ricevuti via SMS o e-mail inviate al proprio dispositivo mobile;

- attivare Google Play Protect, la funzione di sicurezza integrata che protegge da minacce quali malware e virus in generale;

- fare attenzione alle autorizzazioni che si concedono a un’applicazione;

- implementare un software antivirus (sia sul dispositivo mobile che su tutti i dispositivi ai quali ci si connette) che faccia da barriera contro virus e malware, app dannose e truffe finanziarie, come Quick Heal Total Security.

Hai bisogno di un software antivirus per proteggere i tuoi dispositivi?