Agent Tesla é una presenza fissa in tutti i report che il CERT-AGID produce rispetto alle campagne di attacco e ai malware diffusi nel cyber spazio italiano. Nel 2023, ad esempio, è stato il malware più diffuso in Italia. Parliamo di uno spyware attivo ormai fin dal 2014. In Italia ha una diffusione continua e costante, settimana per settimana, diffuso in campagne email mirate contro utenti italiani. Vediamolo in dettaglio.

Agent Tesla: cronistoria

Agent Tesla è attivo fino dal 2014, anno in cui, per la prima volta, è stato individuato in uso in attacchi reali. E’ un trojan acquistabile online scritto in .NET. Ha sempre avuto funzionalità di furto credenziali, poi, nel tempo ha aggiunto ulteriori moduli, compresi quelli che lo hanno reso anche un keylogger ovvero un malware capace di registrare tutte le battiture sulla tastiera del dispositivo infetto. Ad ora ha anche la capacità di rubare i dati dagli appunti, di raccogliere le informazioni sul sistema e di arrestare le soluzioni anti malware e i software di analisi dei processi.

Nel 2019 ha occupato il 2° posto nella top10 delle principali minacce pubblicata annualmente da Any.Run, con oltre 10.000 sample caricati in quell’anno.

Nel tempo ha subito aggiornamenti e miglioramenti: nell’Agosto 2020 infatti i ricercatori di sicurezza hanno individuato in diffusione una nuova variante. Questa versione ha dei moduli dedicati al furto delle credenziali dai web browser, dai software WPN, dai client email e dagli FTP. E’ molto usato nelle campagne di phishing e nelle campagne BEC. Pochi mesi prima i ricercatori di sicurezza di Spamhaus Malware Lab’s avevano registrato una crescita di oltre il 770% delle botnet C2C associate a questa famiglia malware.

Furto credenziali: qualche dettaglio

I vari moduli per il furto delle credenziali rendono Agent Tesla capace di raccogliere sia le informazioni di configurazione che le credenziali dell’utente da una gran quantità di software e applicativi molto popolari. Può cioè estrarre credenziali sia dal registro che dalle configurazioni, così come dai file di supporto. Qualche esempio di applicazioni colpite da Agent Tesla: Google Chrome, Chromium, Safari, Brave, FileZilla, Firefox, Thunderbird, OpenVPN e Outlook, ma potremmo continuare a lungo…

Una volta raccolte le credenziali e i dati di configurazione delle app, Agent Tesla le invia al proprio server di comando e controllo C” via FTP o via STMPG. Per farlo utilizza credenziali presenti nelle proprie configurazioni interne.

Il modulo per il furto delle password del wi-fi

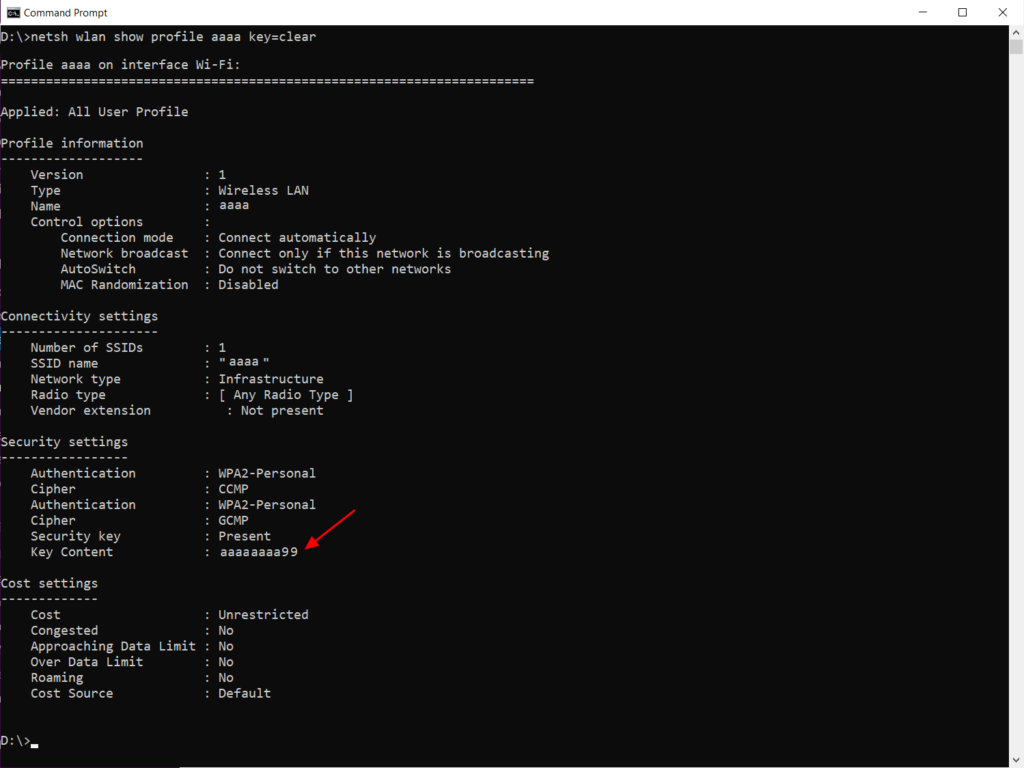

Una delle aggiunte più recenti è un apposito modulo per il furto delle credenziali delle connessioni WiFi dal dispositivo rubato. Il fine è quello di utilizzare il wifi per diffondersi a tutti gli altri dispositivi connessi alla stessa rete wireless. E’ un modulo altamente offuscato difficile da analizzare: quanto scoperto dai ricercatori di sicurezza conferma che è pensato per raccogliere le credenziali wireless usando il comando netsh con argomento wlan show profile per elencare tutti i profili Wifi disponibili.

Per ottenere la password dagli SSID individuati, esegue un nuovo comando netsh aggiungendo l’SSDI e l’argomento key=clear: in questa maniera ottiene le password in chiaro di tutti i profili wifi.

Come viene diffuso Agent Tesla?

Agent Tesla è diffuso quasi esclusivamente tramite via email, tramite massive campagne di phishing. Nella maggior parte dei casi è ben nascosto entro documenti Office contenenti macro dannose. Talvolta però sono usati anche altri formati per la sua diffusione. Ad esempio molto utilizzato è il formato archivio .ZIP, molto utile per eludere i controlli di sicurezza, ma anche i formati .CAB, .MSI, .IMG.

Recentemente è stata individuata una campagna di diffusione di Agent Tesla che sfrutta una vecchia vulnerabilità di Microsoft Office, la CVE-2017-11882. Questo è un bug di corruzione della memoria presente in vecchie versioni (purtroppo ancora diffuse) di Office: se sfruttato correttamente, il bug consente l’esecuzione di codice arbitrario con privilegi di amministrazione. In questo caso, la versione di Agent Tesla in distribuzione mirava al furto di credenziali da Discord, Opera Mail, OpenVPN, FileZilla ecc…

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come

- Initial Access Broker: il mercato degli accessi abusivi nel dark web