Initial Access Broker: la rivendita degli accessi abusivi è ormai un “mercato” illegale affermatissimo. Che utilizzo fanno gli attaccanti di questi accessi? Come ci si difende?

Initial Access Broker: la rivendita degli accessi abusivi

Nel 2020, la società di sicurezza KELA ha pubblicato un report che accendeva i riflettori su un fenomeno che, ormai, sembra dilagante: parliamo della rivendita di accessi alle reti violate.

Il report parla di un’organizzazione capillare, molto strutturata al punto da configurare, praticamente, una filiera: è la riconferma del fatto che il cyber crime si fa sempre più “professionale” e sempre meglio organizzato. La rappresentazione plastica di questo fenomeno, oltre alla nascita dei RaaS (Ransomware as a service) e dei MaaS (malware as a service) e la strutturazione sempre più avanzata del mercato di compravendita di accessi. Ora si può definitivamente parlare di un vero e proprio mercato in cui si vendono accessi alle reti.

Si chiamano Initial Access Broker e sono attaccanti specializzati nella rivendita di accessi con privilegi di amministrazione negli ambienti aziendali. Rivendita che avviene, solitamente, su forum specializzati nel dark web.

Initial Access Broker: dal post all’attacco

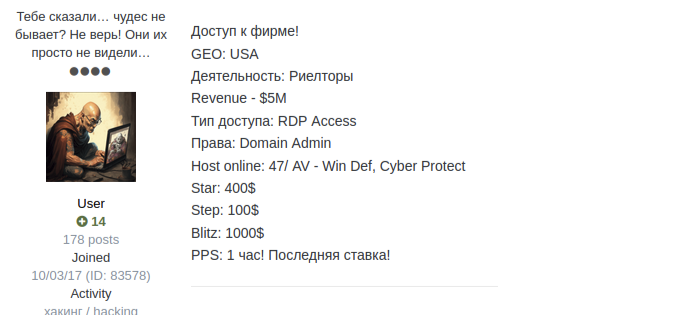

La maggior parte degli IAB utilizza forum dell’underground hacking per rivendere gli accessi ottenuti illegittimamente. La redazione di Bleeping Computer ha pubblicato, sul tema, un interessante approfondimento che inizia, appunto, con un classico post con il quale gli attaccanti mettono in vendita questi accessi. In questo caso “l’avventura” è iniziata da un forum in lingua russa

Fonte: https://www.bleepingcomputer.com/

In dettaglio nel post si leggono:

- il tipo di accesso, anche se la maggior parte dei casi riguarda accessi VPN o RDP trafugati;

- l’attività, ovvero il settore di appartenenza dell’azienda vittima. Nella maggior parte dei casi gli accessi in vendita riguardano aziende del settore finanziario, manifatturiero e retail;

- i privilegi di amministrazione dell’account in vendita;

- le entrate dell’azienda bersaglio, tramite dati raccolti direttamente online su fonti pubbliche;

- gli host online, dal loro numero ad eventuali informazioni come sistemi di sicurezza / antivirus presenti ecc…

- il prezzo iniziale di vendita, in apertura di asta;

- la modalità “Blitz“, ovvero il prezzo per comprare subito l’accesso senza partecipare all’asta.

Accessi abusivi: ma quanto costano?

Ora una domanda piuttosto ovvia è: ma quanto costa un accesso abusivo ad un ambiente aziendale? Ecco, i prezzi sono sorprendentemente bassi. In media un accesso abusivo ad un ambiente aziendale IT è di 4.700 dollari circa. Ma, sottolineano da Bleeping Computer, questo prezzo medio è molto influenzato da alcuni accessi i cui significativi costi hanno molto distorto il valore medio. Tolti quindi un numero ridotto di accessi molto costosi, il prezzo medio si attesta intorno a soli 1300 dollari. In ogni caso, la maggior parte degli IAB ha prezzi compresi nella fascia tra i 1000 e i 3000 dollari ad accesso.

Ogni tanto compaiono, però, liste di accessi di alto valore, ovvero relativi ad aziende di alto livello. In questi casi i prezzi lievitano e si può arrivare fino a 100.000 dollari.

Ma a cosa servono questi accessi abusivi?

Ma perché c’è tutto questo mercato degli accessi abusivi? Per cosa sono utilizzati? Gli accessi più comunemente rivenduti sono RDP con privilegi di amministrazione: questi sono notoriamente vettore di attacchi ransomware.

Per fare un esempio reale e piuttosto noto, prendiamo il caso del gruppo IAB Exotic Lily. Questo gruppo è specializzato proprio nella rivendita di accessi abusivi. Individuato dal Threat Analysis Group di Google, questo gruppo utilizza come vettore di accesso ai sistemi le email di phishing. Mediamente inviano (dati aggiornati al 2022) 5000 email di phishing al giorno. Ma sfruttano anche vulnerabilità 0-day, come scoperto nel 2021 sempre da Google.

Ad esempio hanno sfruttato la CVE-2021-40444 presente nel motore di rendering di Internet Explorer usato nei documenti Office. Più comunemente invece inviano email alle ignare vittime sfruttando un dominio simile a quello di aziende note, creano false identità e profili social quindi propongono collaborazioni e parthership alle aziende bersaglio. Le vittime ricevono quindi un link con un archivio ISO caricato su noti servizi di sharing. L’archivio contiene Bazarloader che, a sua volta, scarica il malware Bumblebee. Quest’ultimo raccoglie una serie di informazioni sul sistema e le invia ad un server controllato dagli attaccanti. Infine viene scaricato Cobalt Strike e l’accesso abusivo è pronto.

Exotic Lily rivende poi questi accessi a noti gruppi malware e ransomware: sono note le sue collaborazioni coi gruppi ransomware Conti e Diavol.

L’alleanza tra operatori malware & ransomware

Un esempio tra tutti e la coppia TrickBot + Ryuk: i log delle attività su uno dei server usati dal trojan TrickBot nelle fasi post-compromissione di una rete mostrano come i suoi gestori distribuiscano il ransomware Ryuk nelle reti compromesse, fino a due settimane dopo l’accesso. In dettaglio, una volta compromessa la rete, gli attaccanti avviano una scansione in cerca di live system che hanno specifiche porte aperte e rubano gli hash delle password dai gruppi Admin. Vengono testati soprattutto servizi come FTP, SSH, SMB, Server SQL, desktop remoto perchè sono molto utili per spostarsi da un computer ad un altro lungo una rete. Gli attaccanti a questo punto profilano ogni macchina ed estraggono più informazioni possibili: mappano quindi la rete e , nei fatti, vi ottengono il controllo completo, potendo accedere a quanti più host possibili. A questo punto inizia la distribuzione del ransomware Ryuk a tutte le macchine accessibili.

Per approfondire > Malware che si nascondo nella rete (e ci restano): la coppia TrickBot Ryuk

Proteggersi con strumenti di Intelligence come Octofence Cyber Threat Intelligence (CTI)

La Cyber Threat Intelligence rappresenta l’insieme di teorie, procedure e strumenti per la raccolta e la condivisione di informazioni sulle minacce informatiche. L’obiettivo principale della CTI è la creazione di strategie preventive, tattiche di intervento e sistemi di monitoraggio.

Per farlo occorre avere più dati possibili a disposizione. Occorre mettere in interconnessione le fonti di intelligence, andando a pescare i dati ovunque, nel deep come nel dark web come nel web emerso ecc… Solo così l’azienda potrà avere un quadro completo del proprio livello di esposizione nel web.

Come? Octofence Cyber Threat Intelligence (CTI) garantisce

- Rilevamento di credenziali trafugate che possono compromettere account e servizi.

- Individuazione delle minacce che possono compromettere la reputazione del cliente e brand abuse.

- Servizio di notifica di attacchi in corso per prevenire ripercussioni di business sul cliente.

- Protezione da frodi grazie al monitoraggio di account, carte di credito e numeri di telefono.

- Controllo attivo del perimetro del cliente sul dark e deep web.

- Monitoraggio di domini omografici e cloni usati per attacchi di phishing.