Il trojan Mekotio torna in diffusione in Italia: il CERT ne ha individuato alcune campagne di diffusione via email. Qualche dettaglio tecnico

Il trojan Mekotio torna in diffusione in Italia

Il CERT, nel suo bollettino settimanale sulle minacce circolanti nel cyber spazio italiano, ha individuato e analizzato, per la settimana 15-21 Aprile 2023, due campagne di distribuzione di Mekotio. Le campagna in questione, circolate via email, hanno sfruttato il tema Pagamenti per ingannare gli utenti e convincerli a scaricare allegati archivio ZIP contenenti un file dannoso in formato MSI.

Queste non sono le prime campagne di diffusione del trojan Mekotio in Italia. Questo malware infatti compare a intervalli piuttosto irregolari (paragonati, ad esempio, alla cadenza piuttosto scandita delle campagne di distribuzione di malware come Formbook o AgenTesla), ma possiamo considerarlo un “frequentatore stabile” del cyber spazio italiano.

#Spy #Mekotio #Italy

— JAMESWT (@JAMESWT_MHT) March 22, 2023

"Fattura elettronica – Promemoria pagamento in sospeso Nº 35158"

Sampleshttps://t.co/eEfzekboAv pic.twitter.com/the8pYO9m2

All’inizio della sua “vita”, Mekotio mirava soltanto ad utenti bancari sudamericani, ma nel 2020 c’è stato un netto cambiamento. Il trojan ha iniziato ad essere diffuso, con campagne apposite, anche in Europa. Dapprima bersagliando utenti di istituti bancari spagnoli, quindi iniziando la diffusione anche contro utenti bancari italiani.

Iniziamo dalle presentazioni: breve cronistoria

Mekotio è, prima di tutto, un Remote Access trojan la cui funzione primaria è il furto di informazioni bancarie. I primi avvistamenti risalgono al 2015, ma la vera e propria attività di Mekotio inizia nel 2018. Quel che è certo invece è che Mekotio nasce da una famiglia di trojan brasiliana, quindi inizia a bersagliare anche utenti cileni, messicani, argentini e in generale espande la propria diffusione all’America Larina. Nel 2020, appunto, arriva il debutto in Europa. L’arresto, avvenuto in Spagna nel Luglio 2021, di 16 persone coinvolte nella sua distribuzione non ha interrotto le attività che, dopo un iniziale sbandamento, sono tornate ai livelli consueti. Si è interrotta solo l’attività del gruppo spagnolo, mentre il resto del “team”, quello italiano compreso, è rimasto attivo.

Aggiornamenti recenti ne hanno esteso tattiche e procedure di attacco. Tra le ultime novità l’uso di un algoritmo di criptazione personalizzato, l’abuso di operazioni legittime del sistema operativo (LOLBins), l’uso di byte inutili per offuscare il codice.

Mekotio ha una natura modulare: ha a disposizione più moduli di funzionalità che può “assortire” a piacimento degli attaccanti. Oltre a rubare dati finanziari, ha funzionalità keylogging e alcune che lo collocano anche tra i software spia.

La catena di infezione di Mekotio

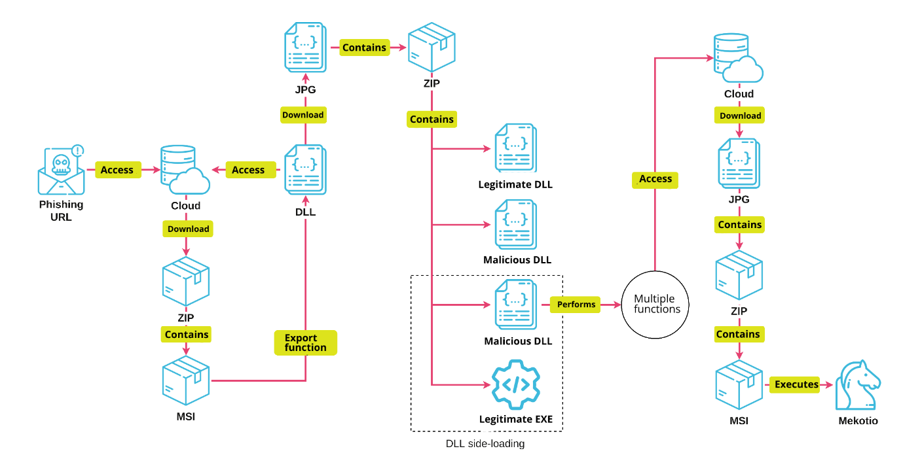

Il percorso che porta Mekotio ad infettare un sistema può essere suddiviso in tre diverse fasi il cui scopo è quello di eseguire il file MSI che avvia l’intera catena usando funzionalità esportate da una libreria DLL tramite CustomAtions (azioni personalizzate che possono essere configurate ed eseguite durante il processo di installazione del file MSI).

Queste funzioni hanno lo scopo di scaricare, estrarre ed eseguire i payload di ogni stage, iniettare la DLL dannosa usando binari legittimi (tecnica detta DLL side-loading) e configurare la persistenza sul sistema. I file relativi ad ogni singola fase dell’infezione sono scaricati da piattaforme cloud come AWS o Google Drive, molto spesso “camuffati” da immagine JPG. Queste immagini poi sono processate per “rivelarne” il vero contenuto, ovvero i file MSI e altri artefatti.

Il link che conduce all’archivio ZIP che dà inizio alla catena di infezione è inviato via email tramite massive campagne di spam (ne dettagliamo una poco sotto). Una volta estratto il contenuto dell’archivio, si ottiene un file MSI rinominato randomicamente. Questo primo file MSI è responsabile della prima fase di infezione.

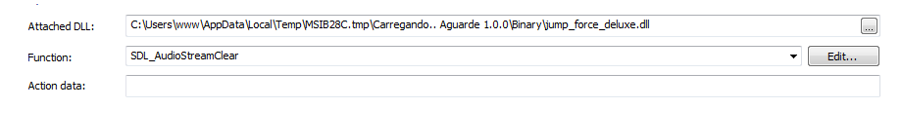

Questo MSI ha una CostumActions che ha la funzione di caricare un file DLL dal quale esporta poi una funzione chiamata “SDL_AudioStreamClear”. Questa funzione ha lo scopo di scaricare il payload di secondo stage e allocarlo nella cartella giusta.

Prima di eseguire qualsiasi azione effettua un check sul sistema. La DLL presente nel primo MSI procede a verificare se, nella cartella C:\Users, sia presente o meno una directory con il nome dell’utente locale. La DLL non eseguirà la seconda fase dell’infezione se tale cartella esiste, fungendo nei fatti da KillSwitch del processo stesso di infezione. Altrimenti viene eseguito il download che avvia la seconda fase.

Ecco quindi che il file MSI esporta una funzione che accede ad un URL per eseguire un nuovo download. Sul sistema bersaglio è scaricato un file con estensione JPG dal quale è estratto, a sua volta, un archivio ZIP. La decompressione dell’archivio avviene in memoria: è creata una cartella con lo stesso nome di uno dei software presenti in C:\ProgramData. Qui sono salvati i quattro file ricevuti (1img.bmp, 2img.bmp,3img.bmp, 4img,bmp), poi questa cartella è spostata nel disco locale. La funzionalità esportata dal file MSI procede quindi a a rinominare i 4 filer e modificarne l’estensione, “rivelandone” la vera natura. I 4 file BMP si trasformano quindi in 1 f ile eseguibile dal nome random e in 3 diverse DLL.

L’eseguibile e le DLL preparano il terreno

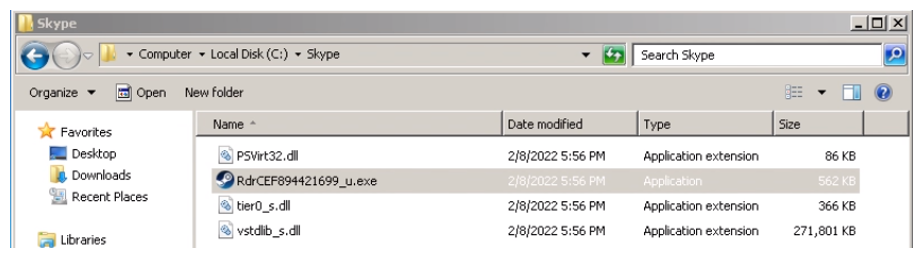

Qui si nota già un particolare interessante: l’eseguibile sembra un modulo legittimo presente nel software Steam. Ovviamente non è così: l’eseguibile è utilizzato per eseguire un DLL side-loading. Queste DLL hanno una serie di funzioni di verifica, prima tra tutti la capacità di verificare se il file sia in esecuzione su una virtual machine o meno. LO scopo è evidentemente quello di evitare ambienti virtualizzati e di analisi molto conosciuti come VirtualBox, Wine, VPC, VMWare per evitare l’analisi da parte dei ricercatori di sicurezza.

Subito dopo, viene aggiunta una chiamata dell’eseguibile legittimo modificando il registro di sistema, in particolare HKEY_CURRENT_USER. Il file verrà quindi avviato ogni volta che l’utente infetto farà login nel sistema.

Quindi il file crea un sub-processo che esegue WMIC.exe, una utility da riga di comando usata per accedere a Windows Management Instrumentation. Così il malware potrà raccogliere molte informazioni sul sistema e ottenere persino una lista delle soluzioni di sicurezza antivirus presenti sul sistema.

Il danno è fatto: la terza e ultima fase di infezione del trojan Mekotio

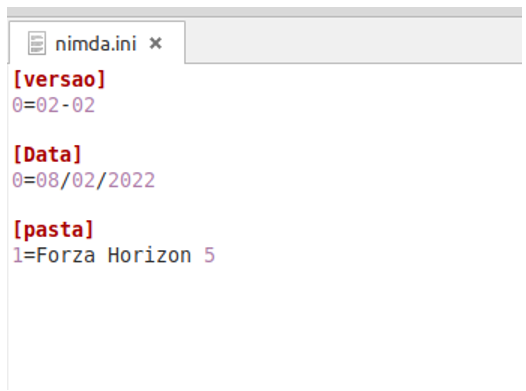

La fase precedente lascia nella cartella Documenti un file infetto chiamato “nimda.ini”. E’ un file “di validazione”: indica alle componenti del malware che possono procedere nella catena di infezione. Contiene informazioni sulla data di infezione, la versione del malware ecc…

Avvenuta la validazione, una delle DLL precedentemente scaricate avvia l’ultimo download. Viene scaricata un’immagine JPG che contiene un URL criptato. L’URL viene decriptato e avviene il download di un file ZIP contenente, a sua volta, un file MSI. Questo file MSI ha, in bundle, la DLL contenente Mekotio. Il danno è fatto. Il computer verrà riavviato e l’infezione sarà conclusa. Al riavvio, Mekotio sarà operativo.