Ursnif malware è ormai una presenza fissa nel nostro paese. Il CERT ha reso pubblicato un report completo del fenomeno: dati tecnici e numeri.

Ursnif malware: le campagne delle scorse settimane

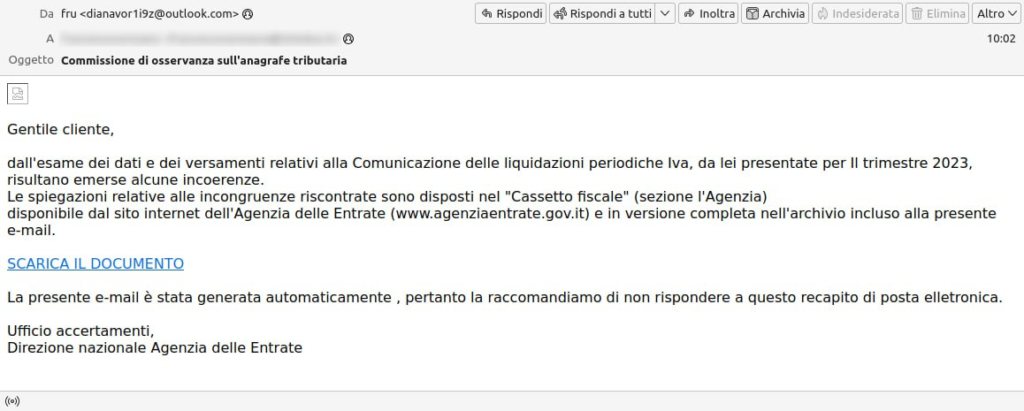

Come già indicato in precedenti articoli, il CERT ha individuato una campagna massiva di distribuzione del malware Ursnif. Campagna di distribuzione mirata contro il nostro paese. Dall’inizio di Marzo il CERT ha osservato e contrastato quattro diverse campagne che hanno sfruttati temi con Agenzia delle Entrate e MISE/MEF.

Queste campagne hanno catturato l’attenzione dei ricercatori per il loro volume, ma anche per il numero di indicatori di compromissione individuati, più di 1200.

Urnsif in breve:

Urnsif, conosciuto anche come Gozi, è tra i malware bancari più diffusi al mondo. Nonché tra i più longevi: le prime segnalazioni della sua “bozza primordiale” risalgono addirittura al 2007. Il suo codice sorgente è trapelato online nel 2015. Poco dopo è diventato pubblicamente disponibile su Github. In poco tempo nuovi autori malware hanno lavorato su quel codice, aggiungendo molteplici funzionalità.

Le funzionalità di cui è capace, la complessità del codice hanno portato gli addetti ai lavori, nel tempo, a non classificarlo più come mero trojan bancario ma come minaccia avanzata e persistente. Da qualche anno ha scelto l’Italia come campo di battaglia.

Nel solo 2021 ha colpito preso di mira i clienti di oltre 100 istituti bancari italiani. In quell’anno ha rubato oltre 1700 credenziali relative ad un solo elaboratore di pagamenti. Altre informazioni dettagliate sulla sua diffusione sono disponibili, con cadenza praticamente settimanale, nei bollettini del CERT-AGid. Il nostro paese infatti è riguardato da più campagne di diffusione a cadenza ormai settimanale.

Per approfondire > Ursnif: il trojan bancario più diffuso in Italia

Ursnif e le tecniche di attacco

Ursnif viene diffuso in molteplici modi. La tecnica più utilizzata prevede l’uso di un link dinamico di Firebase, solitamente inserito in corpo testo dell’email vettore. Questo link reindirizza la vittima verso una pagina di smistamento. Queste pagine sono solitamente ospitate su server compromessi e hanno lo scopo di indirizzare, infine, l’utente a scaricare un file ZIP. Questo archivio contiene il payload del malware, in dettaglio un collegamento ad un eseguibile su un servizio di sharing pubblico.

Proprio nel corso delle attività di contrasto delle campagne di Ursnif gli esperti del CERT hanno potuto recuperare una serie di dati utili sulle attività di questo malware. Sono riusciti, infatti, a recuperare una serie di informazioni “abbandonate” nelle pagine di smistamento. A partire dal fatto che le pagine di smistamento sono tutte su un unico server di backend.

Diamo i numeri: il fenomeno Ursnif malware

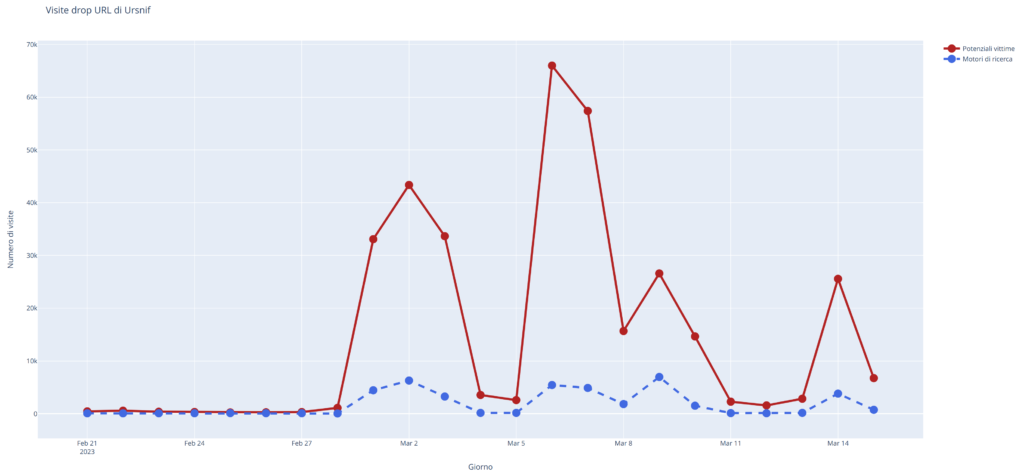

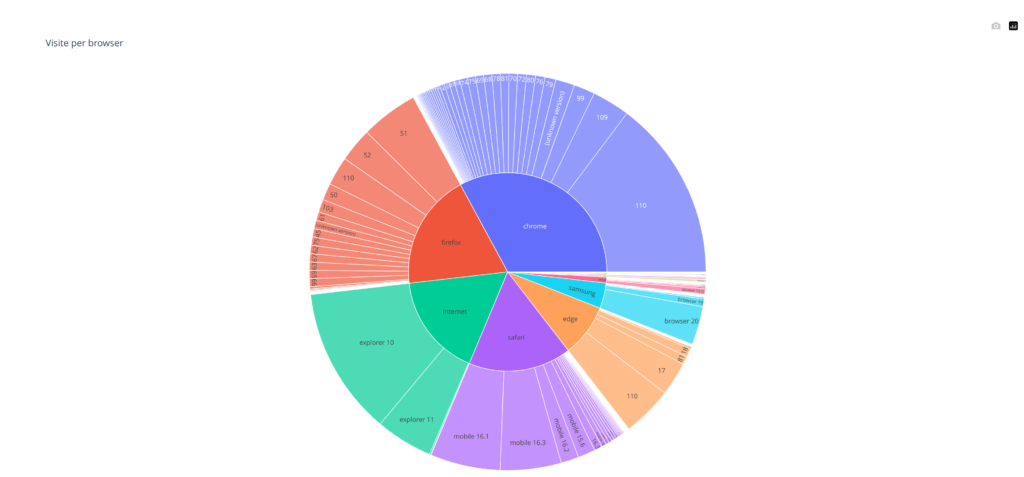

Tra le informazioni recuperate, gli esperti del CERT hanno trovato indirizzo IP, user agent, data, ora, geolocalizzazione e classificazione dei dispositivi che hanno navigato sulla pagina di smistamento.

“Queste visite non corrispondono esattamente al numero di infezioni avvenute poichè un certo numero di vittime si ferma prima di aprire l’archivio ZIP e anche perchè una percentuale di visite proviene dai motori di ricerca e da strumenti automatici. Tuttavia osserveremo come vi sia un’evidente correlazione tra i picchi di visite ed i giorni in cui sono avvenute le campagne. Quanto di seguito riportato riguardano numeri relativi alle “visite” e non alle “infezioni”.

si legge nel report.

Emerge quindi che, al momento della scrittura del report (pubblicato il 16 Marzo 2023) le visite alle pagine di smistamento erano quasi 380.000. Ora, il backend usato per indirizzare le vittime al download del payload possono rilevare se la vitista proviene o meno da uno strumento automatico (come un motore di ricerca). Di 380.000 visite, solo 40.000 sono provenienti da strumenti automatici.

A livello giornaliero, le visite risultano così distribuite:

I picchi che si notano nel grafico corrispondono ai giorni in cui sono iniziate le quattro campagne di distribuzione di Ursnif.

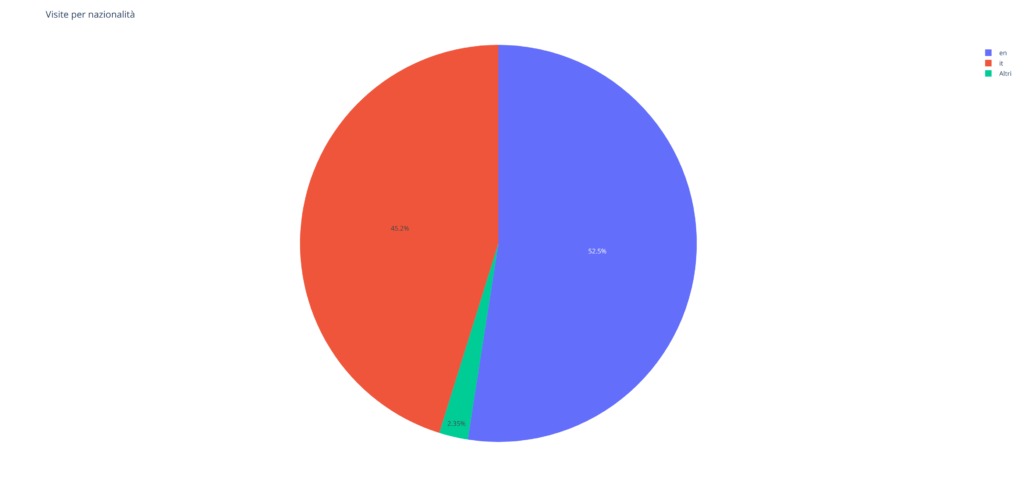

Un altro dato interessante è che, nonostante la campagna sia mirata contro l’Italia, poco più della metà delle visite è italiana. L’altra metà è in lingua inglese, ma le visite risultano localizzate in specifici punti geografici più che mostrare una distribuzione più o meno uniforme in paesi angolofoni, come invece potremmo aspettarci. Ne discende che, probabilmente, tali visite sono state generate da strumenti automatici (come le sandbox).

Visite per Sistema Operativo

La maggior parte delle visite proviene da dispositivi Windows, mentre per i dispositivi mobile la fa da padrone Android. macOS e Linux i meno utilizzati.

Visite per provenienza indirizzo IP

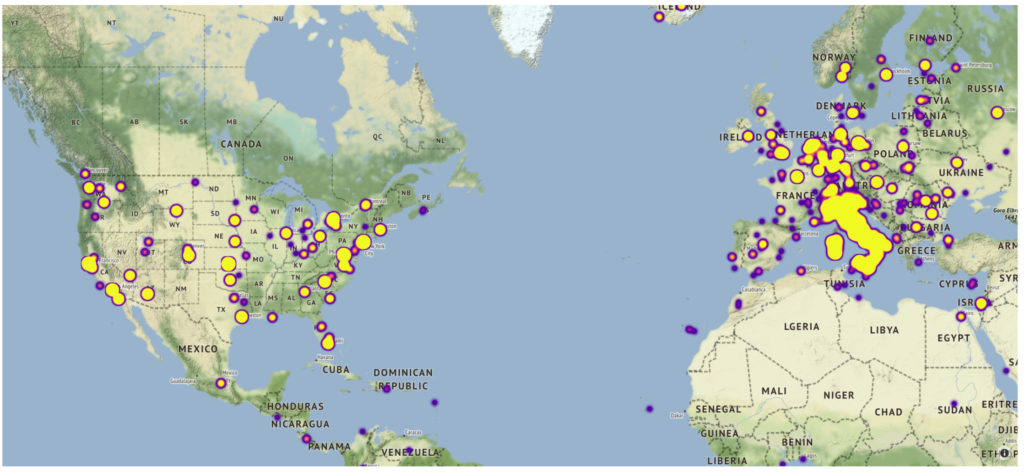

Ecco sotto ricostruite sulla mappa le posizioni degli indirizzi IP che hanno visitato le pagine di smistamento

“È interessante osservare come le visite provenienti dagli Stati Uniti siano localizzate in punti specifici mentre quelle in Italia siano diffuse su tutto il territorio. Questo a conferma del fatto che le campagne sono state mirate principalmente per l’Italia”

si legge nel report.

Il report completo è disponibile qui