Royal è una operazione ransomware giovane: le prime individuazioni risalgono a Gennaio 2022. L’attività ha poi fatto registrare un continuo crescendo e adesso si registrano le prime vittime in Italia.

Il Ransomware Royal è stato scoperto da Microsoft

Il report completo di Microsoft è disponibile qui.

Al momento Royal prende di mira aziende in tutto il mondo e richiede riscatti che vanno dai 250.000 agli oltre 2 milioni di dollari. La particolarità è che Royal, un pò in controdenza con i top player del settore ransomware, non è un RaaS, ma è un gruppo privato che opera senza affiliati. Utilizza comunque la tecnica della doppia estorsione (un riscatto per riportaere in chiaro i file criptati, uno per non vedere pubblicati i dati rubati). Non a caso dispone di un leak site dove pubblicare i dati o parte dei dati rubati alle vittime.

Your content goes here. Edit or remove this text inline or in the module Content settings. You can also style every aspect of this content in the module Design settings and even apply custom CSS to this text in the module Advanced settings.

Ransomware Royal: come viene distribuito?

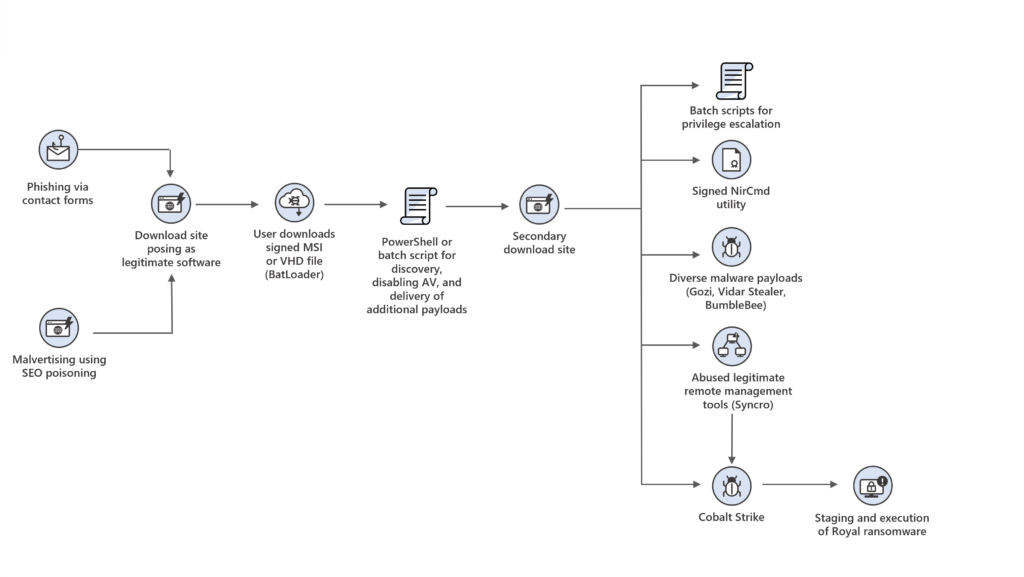

Come detto, le tecniche con le quali Royal viene distribuito variano molto. All’inizio del 2022 utilizzava Zloader come metododi consegna. Poi, ad Aprile, ha scelto un altro loader chiamato BatLoader.

A Settembre la formula cambia totalmente. Il gruppo ha iniziato ad usare moduli di contatto su siti web pubblici per distribuire payload dannosi di vario genere, tutti contenenti infostealer. Gli attaccanti si fingevano autorità finanziarie nazionali. Al momento in cui qualche azienda li contattava tramite i form online, rispondevano con un loro messaggio contenente, in allegato, un link per l’installazione di app apparentemente legittime come TeamViewer o Anydesk ecc… Il link invece nascondeva BatLoader, che veniva scaricato da un repository GitHub o OneDrive. Sotto la pagina fake di TeamViewer

Fonte: Microsoft

A fine Ottobre, addirittura, le campagne di malvertising sbarcano su Google Ads. Le campagne di malvertising del gruppo si camuffano nel traffico normale, riuscendo a evitare spesso il rilevamento. Addirittura il gruppo ha usato Keitaro, un tracker legittimo per l’abritraggio del traffico che ha consentito agli attaccanti di selezionare le vittime alle quali consegnare il payload.

In precedenza invece hanno usato tecniche ancora più banali, quasi artigianali. Si fingevano fornitori di osftware oppure società di food delivery e inviavano email di rinnovo di abbonamenti di varia natura. Queste email contenevano un numero di telefono di contatto. A quel punto il compito “dell’operatore” era di convincere la vittima ad installare su almeno un pc aziendale un software di accesso remoto. Ecco ottenuto così, “manualmente” l’accesso iniziale alla rete.

Fonte: Microsoft

Quale che sia la tecnica per ottenere l’accesso iniziale, il passaggio successivo è standard. Il gruppo usa Cobal Strike per diffondersi nei Windows Domain quindi prima esfiltra i dati, poi li cripta.

Ransomware Royal: come funziona?

Alcune vittime hanno reso testimonianze che hanno fornito utili informzioni. Ad esempio, una vittima ha contattato gli esperti di Bleeping Computer e ha fatto sapere loro che gli attaccanti hanno fatto irruzione nella sua rete aziendale sfruttando una vulnerabilità della loro web app.

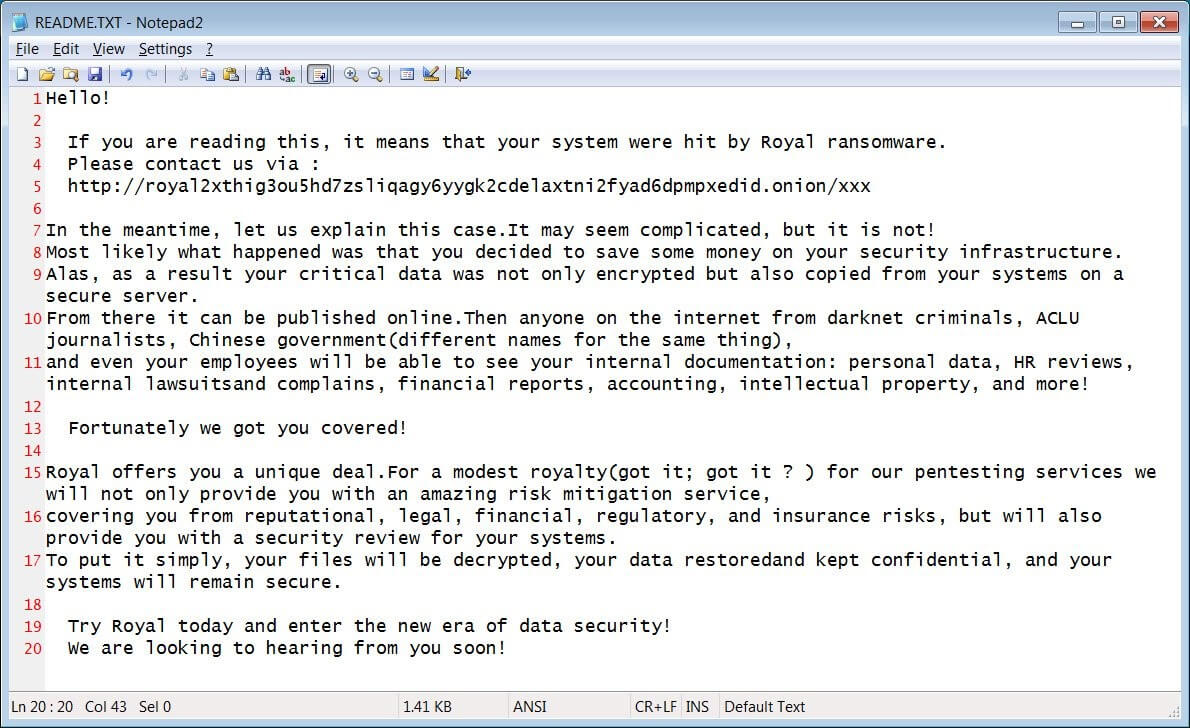

Un’altra vittima ha fatto sapere che gli attaccanti sono riusciti a criptargli anche un disco virtuale VMDK. Non solo: nel suo caso, gli attaccanti hanno anche messo in stampa le note di riscatto, sfruttando tutte le stampanti collegate alla rete.

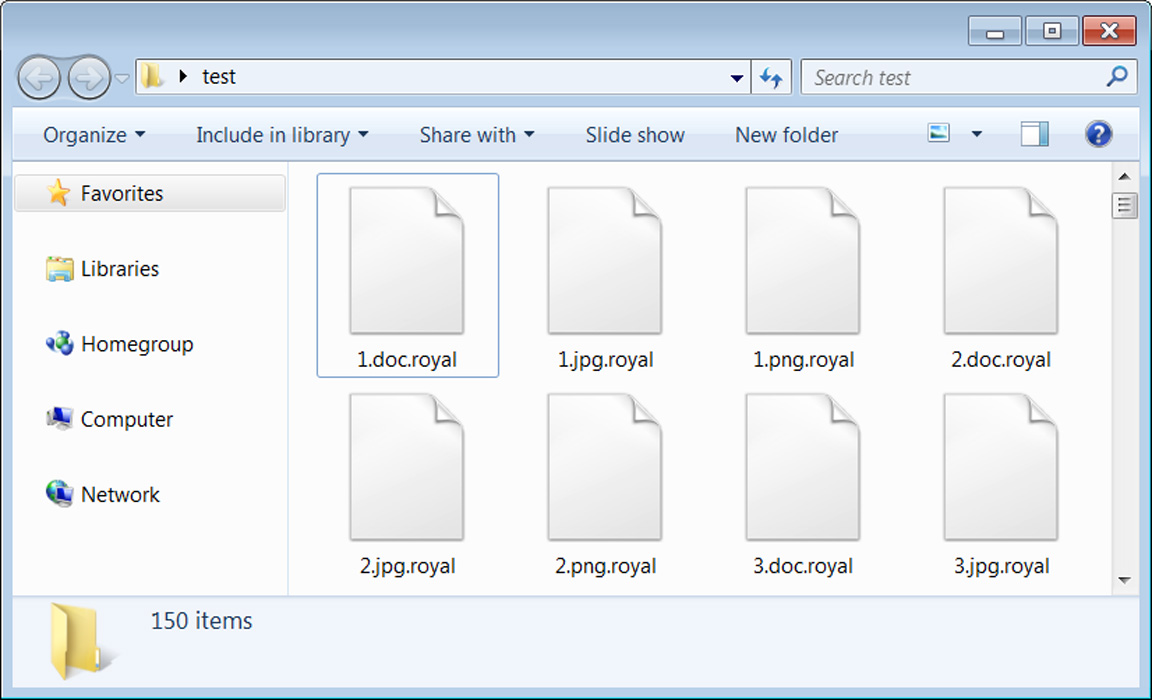

Le note di riscatto hanno il nome README.TXT

Royal ha già colpito in Italia

Al momento Royal agisce piuttosto sotto traccia. Significa, semplicemente, che il site leak viene poco usato e procede al rilento. Ciò non significa affatto che l’operazione non sia in corso, visto che le vittime ci sono eccome. Anche in Italia, pare, stando almeno a quanto ricostruito dagli esperti di Red Hot Cyber.

La redazione ha spiegato che, tramite proprie fonti, sospetta che Royal sia il protagonista di due attacchi ransomware contro obiettivi italiani. In particolare si tratterebbe del Comune di Macerata, colpito nella notte tra il 24 e il 25 Novembre 2022 e del Comune di Torre del Greco. In quest’ultimo caso la situazione pare gravissima: i sistemi sono in down dal 17 Novembre scorso e, da quel giorno, gli uffici comunali non stanno erogando servizi ai cittadini. L’ammontare del riscatto è di 200.000 euro, come indicato dal sindaco Palomba.

Ha già colpito, con rivendicazione sul site leak, il salumificio F.lli Veroni SpA

Proteggersi dai ransomware: step basilari

Premettendo che la sicurezza informatica al 100% non esiste e che gli strumenti, le soluzioni e la postura difensiva variano da azienda ad azienda, da rete a rete, i punti sottostanti sono il minimo indispensabile per raggiungere un livello accettabile di sicurezza informatica.

- Predisponi un piano di backup:

è fondamentale dotarsi di soluzioni di backup e di organizzarsi per eseguire backup di tutti i dati a cadenza regolare. I backup stessi andranno testati regolarmente, per verificare che i dati siano integri. Disporre di backup integri e il più recenti possibile consente di minimizzare la perdita dei dati e accelerare i processi di rispristino. E’ fondamentale isolare dalla rete i backup critici per evitare che, in caso di attacco ransomware, finiscano criptati anche i backup. A tale scopo, ti consigliamo di valutare la nostra soluzione Strongbox Cloud PRO, appositamente pensata per le PMI. - Mantieni sempre aggiornato il sistema operativo, i software e gli applicativi in uso:

le vulnerabilità sono le porte di accesso che consentono agli attaccanti di accedere alle reti. Verifica che questi software siano sempre aggiornati all’ultima versione disponibile ed installa le patch consigliate dal vendor. La suite di soluzioni di sicurezza aziendali Seqrite ha funzionalità specifiche a tale scopo: dalla gestione centralizzata delle patch alla scansione delle vulnerabilità. - Scegli una solida soluzione antivirus e mantienila sempre aggiornata:

sempre più soluzioni antivirus si sono dotate di strumenti specifici per il contrasto agli attacchi ransomware. Scopri di più sulla funzionalità antiransomware di Quick Heal / Seqrite, tecnologia brevettata negli Stati Uniti. - Adotta l’approccio zero trust:

applica il principio del “privilegio minimo” per tutti gli utenti: imposta cioè, utente per utente, solo le permissioni che gli sono effettivamente necessarie per svolgere le proprie mansioni. Fai si che ogni utente possa accedere soltanto alle informazioni che gli sono indispensabili.Per approfondire > Approccio di cybersecurity Zero Trust: perchè, come e quanto è importante per le aziende con forza lavoro remota - Evita di scaricare file o cliccare su link contenuti nelle email:

spesso l’accesso alle reti da parte degli attaccanti non avviene tramite sofisticate tecniche di attacco, ma anzi l’attaccante fa breccia nel punto più debole della catena della cyber sicurezza: l’utente. E’ fondamentale non fare click su link né scaricare allegati contenuti in email inaspettate, sospette, improvvise. Infine non abilitare mai le macro contenute nei documenti circolanti via email, a meno che non ci sia l’assoluta certezza della legittimità della comunicazione.Per Approfondire > Attacchi basati sulle macro di Office: come funzionano? Breve vademecum - Forma i dipendenti, i collaboratori e chiunque acceda alla rete:

come detto, l’anello debole della catena di cyber sicurezza e sicurezza dei dati è l’utente. Forma dipendenti e collaboratori, rendili partecipi dei protocolli di sicurezza e consapevoli e sensibili rispetto ai rischi, almeno quelli più diffusi. Stabilisci un protocollo di reazione in caso di incidente informatico, così che tutti sappiano cosa fare in caso dovesse verificarsi un attacco ransomware. - Non esporre mai direttamente in internet le connessioni Remote Desktop Protocol. Se proprio hai necessità di usare l’RDP, fallo sempre tramite una VPN.

- Implementa un modello di sicurezza stratificato (multi livello)

nella scelta di un approccio stratificato alla sicurezza, consigliamo di valutare attentamente:

> sicurezza delle reti e dei server;

> gestione degli endpoint;

> gestione dei dispositivi mobile.Per approfondire > Implementa un modello di sicurezza stratificato con Seqrite! - Implementa sistemi di protezione preventiva:

come l’Intrusion Prevention Sistem (IPS) e il Web Application Firewall. Saranno utili protezioni perimetrali, se posti a difesa dei servizi esposti su Internet.