Il gruppo ransomware Blackcat ha sospeso le attività ed è scappato coi soldi degli affiliati. Per farlo ha messo in atto una exit strategy peculiare, fingendo che l’FBI abbia sequestrato il leak site e l’intera infrastruttura.

“Closed because of the Feds”

“Abbiamo deciso di chiudere il progetto per colpa dei federali”

ha dichiarato su un forum dell’undergound hacking ALPHVM.

Inizia così, venerdì scorso, l’exit strategy del gruppo Blackcat: il gruppo, per prima cosa, mette offline il leak site su Tor. Il lunedì successivo mettono offline i server che ospitano le chat e gli strumenti di negoziazione, fatto che solleva un vespaio di polemiche tra gli affiliati. Uno in particolare accusa gli operatori di avergli rubato 20 milioni di dollari, conseguenti al pagamento del riscatto da parte di Change Healtcare. Infine, la mazzata finale: su Tox (servizio di messaggistica peer-to-peer criptato), il gruppo mette in vendita il codice del ransomware, per appunto 5 milioni di dollari. Lo status dell’account passa poi a inattivo. Insomma, la volontà di chiudere completamente l’operazione sembra chiara.

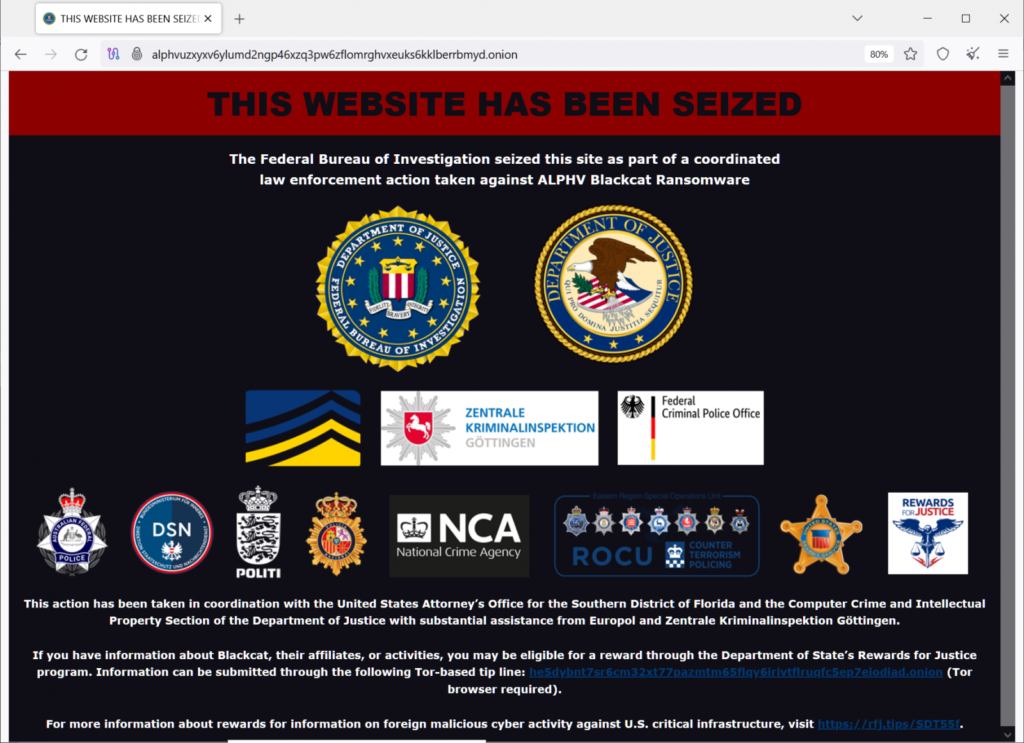

Ecco però arrivare il colpo di scena: sul leak site Tor compare un banner che annuncia che l’FBI ha preso il controllo dei server “in una azione coordinata a livello internazionale contro il ransomware ALPHV/Blackcat“.

Per saperne di più > L’università di Pisa colpita dal ransomware BlackCat. Il gruppo BlackCat inaugura una nuova tecnica estorsiva

“L’operazione è fake”: ricercatori di sicurezza, FBI e Europol smentiscono le dichiarazioni di ALPHV.

L’operazione che ha messo offline, anche se solo per pochi giorni, l’infrastruttura di Lockbit è accaduta poche settimane fa e, quanto sta accadendo a Blackcat sembra semplicemente una riedizione di quanto già successo. Peccato che, stavolta, l’FBI, così come l’Europol, abbiano negato apertamente di aver eseguito operazioni di takedown contro il ransomware ALPHVM Blackcat.

Il ricercatore Fabian Wosar però ha fatto notare alla redazione di Bleeping Computer un particolare molto interessante:

“Hanno semplicemente salvato la notifica dal vecchio leak site, quindi hanno eseguito un server HTTP Python per visualizzarla nuovamene sul sito. Gente pigra”

ha dichiarato il ricercatore. In effetti BlackCat ha subito una compromissione dell’infrastruttura ad opera delle forze dell’ordine nel mese di Dicembre 2023. Quell’immagine risale proprio a quel periodo lì ed è stata semplicemente riproposta su server HTTP Python eseguito tramite SimpleHTTPServer.

I dubbi si diffondono: gli affiliati del ransomware Blackcat gridano alla truffa

I dubbi che l’intera faccenda possa essere un (maldestro) tentativo di exit strategy nascono quando uno degli affiliati accusa apertamente i gestori del ransomware BlackCat di avergli rubato circa 22 milioni di dollari.

L’affiliato in questione, chiamato Notchy ha rivendicato di essere il responsabile dell’attaco contro Change Healtcare per il quale Optum aveva pagato circa 22 milioni di dollari. Ha spiegato però che il gruppo ha chiuso il loro conto in criptovalute e che i 22 milioni sono spariti. A riprova, Notchy ha pubblicato un indirizzo di pagamento in criptovalute che ha registrato un solo trasferimento in entrata. Trasferimento di 350 bitcoin (poco meno di 23 milioni di dollari) proveniente da un wallet usato solo ed escusivamente per quella transazione, avvenuta il 2 Marzo 2024. Risultano invece, in uscita dal conto chiuso, svariate transazioni in ulteriori wallet bitcoin, ma tutte dello stesso ammontare ovvero circa 3,3 milioni di dollari.

Insomma, per dirla con Agatha Christie «un indizio è un indizio, due indizi sono una coincidenza, ma tre indizi fanno una prova» e qui gli indizi che rafforzano l’opzione dell’exit strategy truffaldina abbondano.

Per approfondire > Il ransomware BlackCat aggiunge una nuova funzionalità che distrugge i dati dopo averli rubati

BlackCat/ALPHV: breve cronistoria del gruppo ransomware

Il gruppo dietro al ransomware BlackCat/ALPHV ha debuttato nel mondo dei RaaS nel 2020, lanciando l’operazione DarkSide. Operazione che ha riscosso notevole fama con l’attacco contro il Colonial Pipeline ma anche molte pressioni e attacchi, in conseguenza, da parte di forze dell’ordine a livello globale. Lo shut down di DarkSide arriva nel Maggio 2021. L’operazione contro il Colonial Pipeline infatti segna un punto di svolta mondiale nel contrasto al cybercrimine: i governi iniziano a dare priorità assoluta agli attacchi contro queste operazioni di criminalità informatica. Le forze dell’ordine passano all’attacco: da quel momento anche gli hacker iniziano ad essere hackerati.

Per approfondire > Attacco ransomware blocca il più grande oleodotto negli Stati Uniti: Biden dichiara lo stato di emergenza

Il gruppo si ricicla comunque con una nuova operazione ransomware. Nel Luglio 2021 lanciano BlackMatter, operazione RaaS che ha vita brevissima. Nel Novembre 2021 i ricercatori di Emsisoft individuano una vulnerabilità e lo sfruttano per creare un decryptor. Poco dopo i server vengono sequestrati.

Se errare è umano, perserverare è diabolico, e questo gruppo di cyber attaccanti ha evidentemente stretto un patto con Satana. Nel Novembre 2021 lanciano il RaaS BlackCat/ALPHV, operazione ransomware con alcune peculiarità, prima tra tutti quella, piuttosto insolita, di collaborare con affiliati di lingua inglese. Nel Dicembre 2023 le forze dell’ordine sequestrano, nuovamente, leak site e la pagina Tor per i negoziati. L’FBI dichiarò di aver messo le mani su un decryptor capace di riportare in chiaro i file delle vittime e di aver iniziato a raccogliere informazioni utili per identificare fisicamente i membri del gruppo e i loro affiliati. Il gruppo decide di andare avanti senza chiudere le operazioni, promettendo addirittura vendetta contro gli Stati Uniti: fatto reale, dato che la gran parte degli attacchi di BlackCat/ ALPHV finiscono per concentrarsi sugli USA.

Nuovamente il gruppo attira su di sè, a causa di attacchi contro infrastrutture critiche USA forse “fuori scala” rispetto alle loro capacità, l’attenzione delle forze dell’ordine di mezzo mondo, non solo statunitensi. In particolare l’attacco contro UnitedHealth Group’s Change Healthcare segna un duro colpo per il sistema sanitari USA. L’attacco mette fuori uso, infatti, i sistemi usati da farmacie e medici per presentare le richiete di risarcimento alle compagnie assicurative. Le conseguenze sono reali e concrete: i pazienti USA non possono più ricevere farmaci nell’ambito della copertura sanitaria assicurativa, costringedoli a pagare a prezzo pieno. Salta anche l’uso di carte sconto. Vengono rubati oltre 6 TB di dati da Change Healthcare: dati estremamente sensibili, dato che contengono le informazioni sanitarie di milioni di statunitensi.

Il riscatto da 22 milioni di dollari viene effettivamente pagato, il resto già lo abbiamo raccontato. Non è dato sapere se il gruppo deciderà, o meno, di tornare in attività. Sicuramente questa vicenda non ha giovato alla loro reputazione e sarà molto complesso, per loro, trovare affiliati con cui collaborare.

Proteggersi dai ransomware: step basilari

Premettendo che la sicurezza informatica al 100% non esiste e che gli strumenti, le soluzioni e la postura difensiva variano da azienda ad azienda, da rete a rete, i punti sottostanti sono il minimo indispensabile per raggiungere un livello accettabile di sicurezza informatica.

- Predisponi un piano di backup:

è fondamentale dotarsi di soluzioni di backup e di organizzarsi per eseguire backup di tutti i dati a cadenza regolare. I backup stessi andranno testati regolarmente, per verificare che i dati siano integri. Disporre di backup integri e il più recenti possibile consente di minimizzare la perdita dei dati e accelerare i processi di rispristino. E’ fondamentale isolare dalla rete i backup critici per evitare che, in caso di attacco ransomware, finiscano criptati anche i backup. A tale scopo, ti consigliamo di valutare la nostra soluzione Strongbox Cloud PRO, appositamente pensata per le PMI. - Mantieni sempre aggiornato il sistema operativo, i software e gli applicativi in uso:

le vulnerabilità sono le porte di accesso che consentono agli attaccanti di accedere alle reti. Verifica che questi software siano sempre aggiornati all’ultima versione disponibile ed installa le patch consigliate dal vendor. La suite di soluzioni di sicurezza aziendali Seqrite ha funzionalità specifiche a tale scopo: dalla gestione centralizzata delle patch alla scansione delle vulnerabilità. - Scegli una solida soluzione antivirus e mantienila sempre aggiornata:

sempre più soluzioni antivirus si sono dotate di strumenti specifici per il contrasto agli attacchi ransomware. Scopri di più sulla funzionalità antiransomware di Quick Heal / Seqrite, tecnologia brevettata negli Stati Uniti. - Adotta l’approccio zero trust:

applica il principio del “privilegio minimo” per tutti gli utenti: imposta cioè, utente per utente, solo le permissioni che gli sono effettivamente necessarie per svolgere le proprie mansioni. Fai si che ogni utente possa accedere soltanto alle informazioni che gli sono indispensabili.

Per approfondire > Approccio di cybersecurity Zero Trust: perchè, come e quanto è importante per le aziende con forza lavoro remota - Evita di scaricare file o cliccare su link contenuti nelle email:

spesso l’accesso alle reti da parte degli attaccanti non avviene tramite sofisticate tecniche di attacco, ma anzi l’attaccante fa breccia nel punto più debole della catena della cyber sicurezza: l’utente. E’ fondamentale non fare click su link né scaricare allegati contenuti in email inaspettate, sospette, improvvise. Infine non abilitare mai le macro contenute nei documenti circolanti via email, a meno che non ci sia l’assoluta certezza della legittimità della comunicazione.

Per Approfondire > Attacchi basati sulle macro di Office: come funzionano? Breve vademecum - Forma i dipendenti, i collaboratori e chiunque acceda alla rete:

come detto, l’anello debole della catena di cyber sicurezza e sicurezza dei dati è l’utente. Forma dipendenti e collaboratori, rendili partecipi dei protocolli di sicurezza e consapevoli e sensibili rispetto ai rischi, almeno quelli più diffusi. Stabilisci un protocollo di reazione in caso di incidente informatico, così che tutti sappiano cosa fare in caso dovesse verificarsi un attacco ransomware. - Non esporre mai direttamente in internet le connessioni Remote Desktop Protocol. Se proprio hai necessità di usare l’RDP, fallo sempre tramite una VPN.

- Implementa un modello di sicurezza stratificato (multi livello)

nella scelta di un approccio stratificato alla sicurezza, consigliamo di valutare attentamente:

> sicurezza delle reti e dei server;

> gestione degli endpoint;

> gestione dei dispositivi mobile.

Per approfondire > Implementa un modello di sicurezza stratificato con Seqrite! - Implementa sistemi di protezione preventiva:

come l’Intrusion Prevention Sistem (IPS) e il Web Application Firewall. Saranno utili protezioni perimetrali, se posti a difesa dei servizi esposti su Internet. - Adotta un SOC – Security Operation Center:

un SOC è un vero e proprio centro operativo dedicato alla sicurezza informatica il cui scopo, nel complesso, è monitorare costantemente la rete aziendale in cerca di attività anomale o sospette.

Per approfondire > SOC – Security Operation Center: che cosa, perché, come