StrelaStealer è uno spyware specializzato nel furto di account email. Il CERT ne ha individuato una campagna di diffusione in Italia

Il CERT individua StrelaStealer in diffusione in Italia

Con un tweet sul profilo ufficiale, il CERT AgID ha reso pubblica l’individuazione della prima campagna di diffusione in Italia del malware StrelaStealer.

🇮🇹 Campagna #StrelaStealer osservata per la prima volta in Italia

— Cert AgID (@AgidCert) May 15, 2023

✉️ Oggetto: FATTURA

📎 Allegato: ZIP (pass)

✍️ Firmato digitalmente

📛 Furto di credenziali email #Thunderbird e #Outlook

💣 Disponibili gli #IoC 👇

🔗 https://t.co/svl6bOQ5rV

Telegram: https://t.co/Yf1CQc3LAZ pic.twitter.com/23tUm7bg7o

StrelaStealer è un malware per il furto dati (infostealer) molto recente. Le prime individuazioni e analisi risalgono al Novembre dello scorso anno. Nessuna campagna di distribuzione, però, era mai stata individuata in Italia.

StrelaStealer: cosa sappiamo per adesso

I primi ad individuare questo malware sono stati gli analisti della firm di cybersecuity DCSO CyTEc, che individuarono una versione pensata per colpire gli utenti di lingua spagnola. Al contrario di altri infostealer, che per la maggior parte prendono di mira dati finanziaria o collegati a criptovalute e informazioni personali, StrelaStealer prende di mira le credenziali degli account email.

Lo fa prendendo di mira, in dettaglio, gli utenti dei due popolarissima client email Thunderbird e Outlook.

Come si diffonde

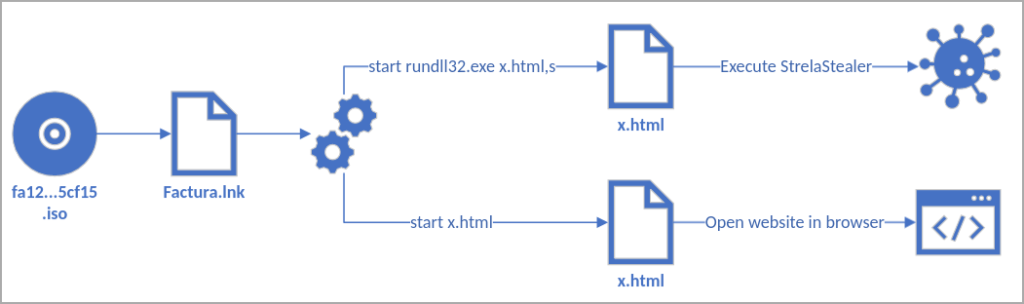

StrelaStealer viene diffuso via email. Le email veicolano solitamente allegati ISO il cui contenuto varia da campagna a campagna. In uno dei casi analizzato, l’ISO conteneva un eseguibile rinominato msinfo32.exe. In altri casi il file ISO conteneva due file, un file LNK e uno HTML. Il file HTML mostrava formati diversi a seconda dell’applicazione usata dall’utente per aprirlo. Il file ISO è un vettore piuttosto comodo perché consente di “montare” una immagine con il doppio clic. Quindi se l’utente clicca due volte sul contenuto di un file ISO, non riceve alert di sicurezza.

Nel caso in oggetto, il file HTML, rinominato x.html, è sia un file HTML che un programma DLL con la capacità di scaricare il malware StrelaStealer oppure di mostrare un documento diverso a seconda del browser predefinito.

La catena di infezione

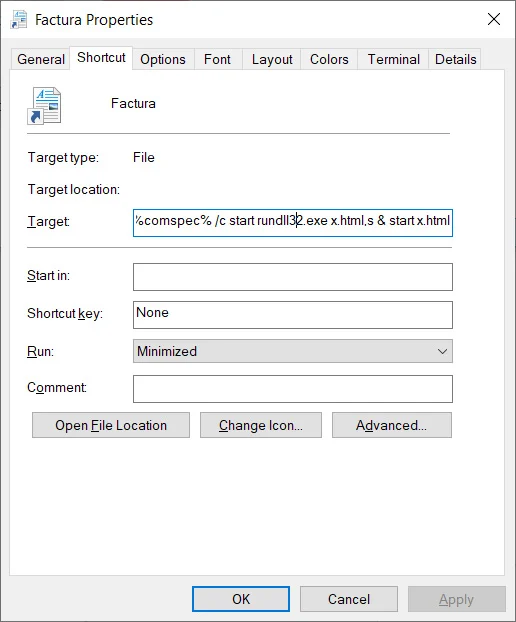

Come si vede nell’immagine sopra, quando il file Factura.lnk viene eseguito, eseguirà x.html due volte: una usando rundll32.exe per eseguire la DLL StrelaStealer integrata, la seconda volta per caricare il documento nel browser

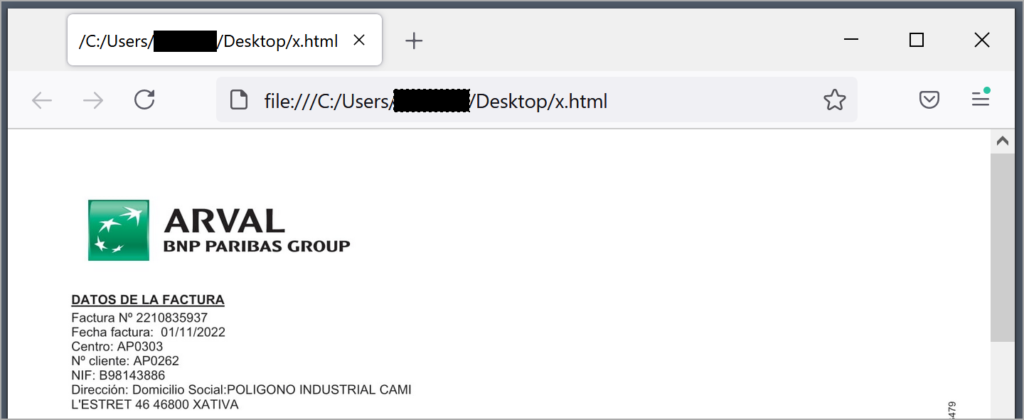

Ecco che il malware è caricato in memoria, il browser di default viene aperto e mostra il documento scelto per rendere l’attacco meno sospetto. In questo caso, il documento mostrato emula un documento ufficiale del famoso gruppo bancari ARVAL- BNP Paribas.

Dettagli su StrelaStealer

Una volta eseguito il malware stesso, StrelaStealer cerca la directory ‘%APPDATA%\Thunderbird\Profiles\ e il file logins.json (account e password) e il file key4.db (database delle password). Ne esfiltra il contenuto e lo invia al server C&C sotto il controllo degli attaccanti.

Nel caso di Outlook, invece, il malware legge il Registro di Windows per recuperare la chiave del software e quindi individuare i valori “IMAP User”, “IMAP Server” e “IMAP Password”. IMAP Password contiene effettivamente la password dell’utente, ma in forma criptata quindi il malware utilizza una funzione di Windows (CryptUnprotectData) per riportarla in chiaro prima di esfiltrarla e inviarla al C&C.

L’infezione si conclude quando StrelaStealer convalida che il server C&C ha ricevuto i dati controllando una specifica risposta. Quindi si arresta quando la riceve. Se invece non ottiene la convalida, entra in stato di sospensione per 1 secondo, quindi ritenta la routine di furto dati.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come