Ransomware Babuk: la variante Tortilla (.babyk) risolvibile dopo l’arresto del suo sviluppatore.

Risolvibile la variante Tortilla

I ricercatori di sicurezza di Cisco Talos, insieme alla Polizia olandese, hanno ottenuto un tool di decriptazione per Tortilla, una tra le tante varianti del ransomware Babuk. Oltre a questo, le forze dell’ordine hanno ottenuto una serie di informazioni utili che hanno consentito l’arresto dell’operatore del ransomware.

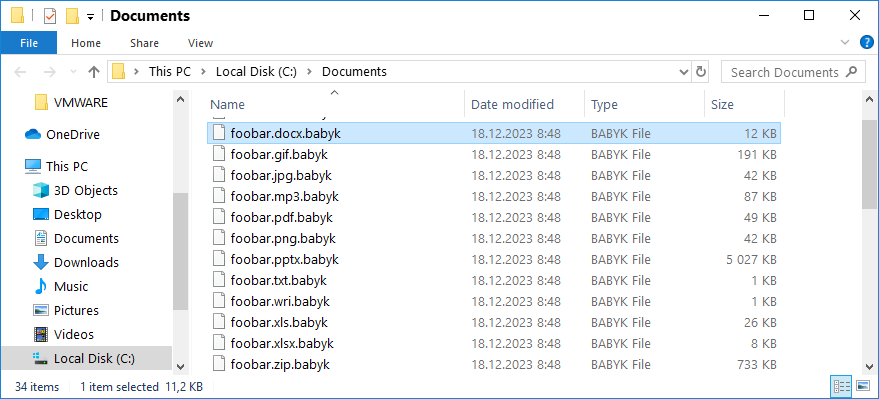

In particolare Tortilla è una variante di Babuk che ha avuto vita molto breve, ma il cui codice sorgente è una rielaborazione del codice originale del malware trapelato online.

Stando ai ricercatori, l’eseguibile del tool di decriptazione contiene una singola coppia di chiavi pubblica / privata che però è stata utilizzata in tutti gli attacchi. Estratte le chiavi è stato gioco facile costruire un decryptor funzionante.

Ricordiamo che Tortilla non è l’unica variante decriptabile. Nel leak del codice sorgente di Babuk, avvenuto nel 2021, trapelarono anche altre chiavi di criptazione relative ad altre varianti.

Se hai bisogno di supporto per risolvere la variante Tortilla (estensione di criptazione .babyk) contatta il nostro servizio DecryptoLocker appositamente pensato per la prevenzione e il supporto nella risoluzione di attacchi ransomware.

Inviaci 2 file criptati e la nota di riscatto alla mail [email protected]

Babuk ransomware in breve

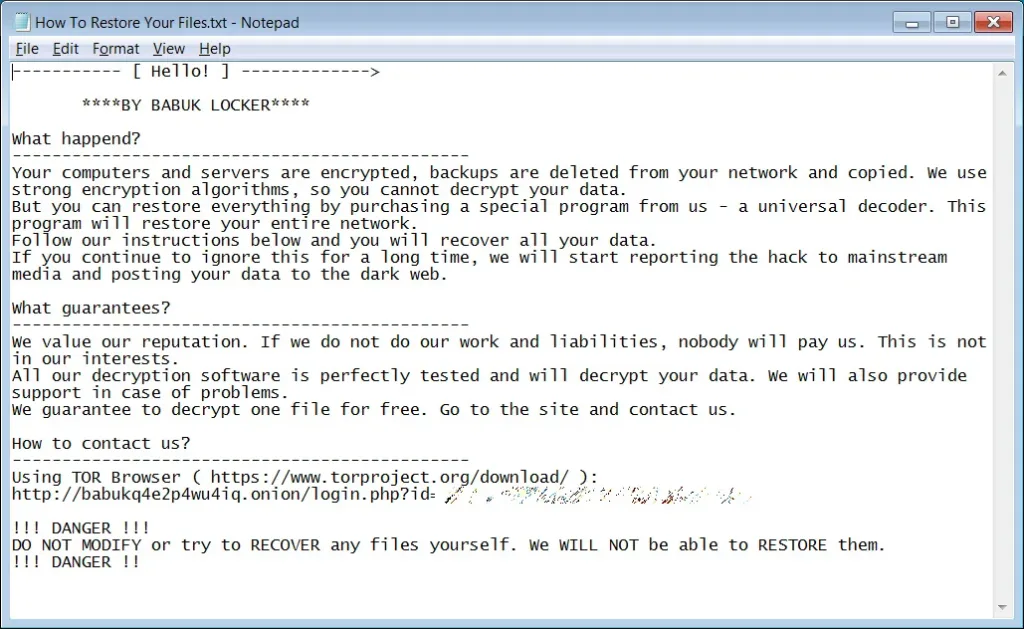

Babuk è stata una operazione ransomware individuata tra il 2020 e il 2021. E’ una famiglia ransomware piuttosto avanzata capace di colpire sia sistemi Windows che Linux (con particolare preferenza per i server VMware ESXi. Non a caso ha colpito quasi esclusivamente aziende con attacchi mirati condotti, di volta in volta, da esseri umani. Mediamente gli operatori Babuk hanno avanzato richieste di riscatto tra i 60.000 e gli 85.000 dollari in Bitcoin.

Babuk veniva usualmente distribuito tramite Cobalt Strike una volta ottenuta la persistenza sui sistemi. Spesso le molteplici varianti del ransomware hanno fatto uso anche di vulnerabilità più o meno note. Ad esempio, per colpire server Microsoft Exchange, gli attaccanti hanno fatto ricorso anche agli exploit di ProxyShell.

Come tutte le operazioni ransomware dediche alla doppia estorsione, Babuk ha un site leak (non più aggiornato) con le varie rivendicazioni di attacco. Sotto la nota di riscatto

I dati rubati durante gli attacchi, invece, sono spesso stati rivenduti su forum dell’underground hacking specializzati in rivendita dati.

Attualmente le operazioni ransomware di Babuk risultano sospese dal Luglio 2021.

Babuk, il leak del codice sorgente e le varianti

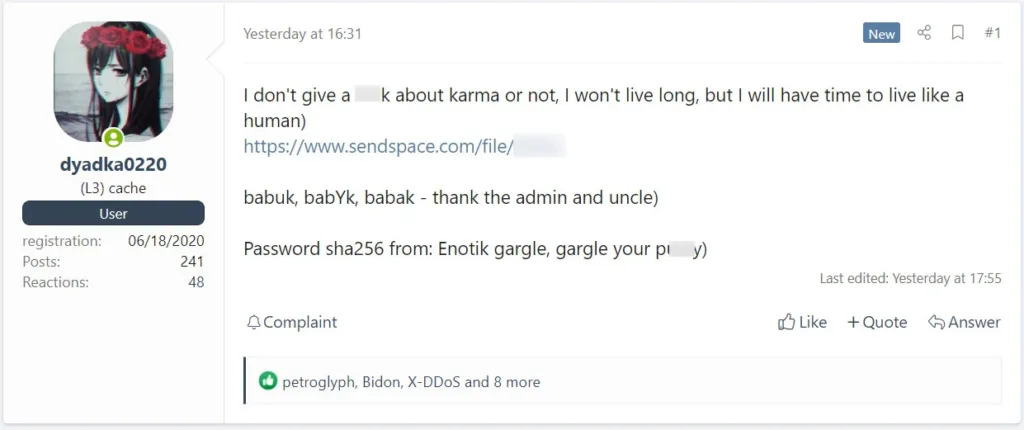

Tutto procede spedito, purtroppo, fino al Settembre 2021 quando il codice sorgente del ransomware viene pubblicato in un forum di hacking in lingua russa.

Chi parla è un membro del gruppo che decide di pubblicare il codice sorgente come a chiudere la propria vita criminale. Si evince dal testo, ma poi i ricercatori di sicurezza troveranno altre indicazioni, che dietro al leak c’è proprio uno dei membri del gruppo, in particolare un ragazzo russo, appena 17enne e con una grave diagnosi di cancro allo stadio terminale.

Le operazioni di Babuk subiscono il colpo definitivo, tuttavia il leak del source code genera una vera e propria ondata di emulatori. Rook, Rorschach, Tortilla stesso, RT Locker sono solo alcune delle operazioni ransomware che hanno pescato a mani basse dal codice sorgente di Babuk. Anche famiglie ransomware già note come Conti e REvil hanno utilizzato porzioni del codice di Babuk.

Proteggersi dai ransomware: step basilari

Premettendo che la sicurezza informatica al 100% non esiste e che gli strumenti, le soluzioni e la postura difensiva variano da azienda ad azienda, da rete a rete, i punti sottostanti sono il minimo indispensabile per raggiungere un livello accettabile di sicurezza informatica.

- Predisponi un piano di backup:

è fondamentale dotarsi di soluzioni di backup e di organizzarsi per eseguire backup di tutti i dati a cadenza regolare. I backup stessi andranno testati regolarmente, per verificare che i dati siano integri. Disporre di backup integri e il più recenti possibile consente di minimizzare la perdita dei dati e accelerare i processi di rispristino. E’ fondamentale isolare dalla rete i backup critici per evitare che, in caso di attacco ransomware, finiscano criptati anche i backup. A tale scopo, ti consigliamo di valutare la nostra soluzione Strongbox Cloud PRO, appositamente pensata per le PMI. - Mantieni sempre aggiornato il sistema operativo, i software e gli applicativi in uso:

le vulnerabilità sono le porte di accesso che consentono agli attaccanti di accedere alle reti. Verifica che questi software siano sempre aggiornati all’ultima versione disponibile ed installa le patch consigliate dal vendor. La suite di soluzioni di sicurezza aziendali Seqrite ha funzionalità specifiche a tale scopo: dalla gestione centralizzata delle patch alla scansione delle vulnerabilità. - Scegli una solida soluzione antivirus e mantienila sempre aggiornata:

sempre più soluzioni antivirus si sono dotate di strumenti specifici per il contrasto agli attacchi ransomware. Scopri di più sulla funzionalità antiransomware di Quick Heal / Seqrite, tecnologia brevettata negli Stati Uniti. - Adotta l’approccio zero trust:

applica il principio del “privilegio minimo” per tutti gli utenti: imposta cioè, utente per utente, solo le permissioni che gli sono effettivamente necessarie per svolgere le proprie mansioni. Fai si che ogni utente possa accedere soltanto alle informazioni che gli sono indispensabili.

Per approfondire > Approccio di cybersecurity Zero Trust: perchè, come e quanto è importante per le aziende con forza lavoro remota - Evita di scaricare file o cliccare su link contenuti nelle email:

spesso l’accesso alle reti da parte degli attaccanti non avviene tramite sofisticate tecniche di attacco, ma anzi l’attaccante fa breccia nel punto più debole della catena della cyber sicurezza: l’utente. E’ fondamentale non fare click su link né scaricare allegati contenuti in email inaspettate, sospette, improvvise. Infine non abilitare mai le macro contenute nei documenti circolanti via email, a meno che non ci sia l’assoluta certezza della legittimità della comunicazione.

Per Approfondire > Attacchi basati sulle macro di Office: come funzionano? Breve vademecum - Forma i dipendenti, i collaboratori e chiunque acceda alla rete:

come detto, l’anello debole della catena di cyber sicurezza e sicurezza dei dati è l’utente. Forma dipendenti e collaboratori, rendili partecipi dei protocolli di sicurezza e consapevoli e sensibili rispetto ai rischi, almeno quelli più diffusi. Stabilisci un protocollo di reazione in caso di incidente informatico, così che tutti sappiano cosa fare in caso dovesse verificarsi un attacco ransomware. - Non esporre mai direttamente in internet le connessioni Remote Desktop Protocol. Se proprio hai necessità di usare l’RDP, fallo sempre tramite una VPN.

- Implementa un modello di sicurezza stratificato (multi livello)

nella scelta di un approccio stratificato alla sicurezza, consigliamo di valutare attentamente:

> sicurezza delle reti e dei server;

> gestione degli endpoint;

> gestione dei dispositivi mobile.

Per approfondire > Implementa un modello di sicurezza stratificato con Seqrite! - Implementa sistemi di protezione preventiva:

come l’Intrusion Prevention Sistem (IPS) e il Web Application Firewall. Saranno utili protezioni perimetrali, se posti a difesa dei servizi esposti su Internet. - Adotta un SOC – Security Operation Center:

un SOC è un vero e proprio centro operativo dedicato alla sicurezza informatica il cui scopo, nel complesso, è monitorare costantemente la rete aziendale in cerca di attività anomale o sospette.

Per approfondire > SOC – Security Operation Center: che cosa, perché, come