Malware Qakbot: l’FBI ha annunciato di aver colpito e smantellato l’infrastruttura dietro al malware Qakbot. Qakbot è spesso distribuito in Italia

L’FBI smantella la botnet di Qakbot

L’FBI ha reso pubblica la notizia dello smantellamento, dopo un’operazione di polizia internazionale. Nel corso dell’operazione, fa sapere l’FBI, le autorità non si sono limitate a sequestrare l’infrastruttura, ma hanno anche proceduto a disinstallare il malware dai dispositivi infetti.

L’operazione, chiamata Duck Hunt, ha previsto il reindirizzamento delle comunicazioni di rete della botnet verso server sotto controllo dell’FBI. Questo ha consentito di individuare oltre 700.000 dispositivi infetti, dei quali 200.000 nei soli Stati Uniti.

Malware Qakbot: che cosa è?

Prima di andare in dettaglio sull’operazione, tracciamo un breve profilo di Qakbot visto che Qakbot è uno dei malware più longevi e, soprattutto, è distribuito spesso in Italia.

Qakbot è conosciuto con più nomi, tra i quali anche Qbot e Pinkslipbot. Ha debuttato come trojan bancario nel 2008: tra le funzioni principali il furto di credenziali bancarie, dei cookie dei siti web e delle carte di credito. Nel tempo comunque il malware Qakbot ha avuto varie modifiche e miglioramenti, evolvendo in un vero e proprio servizio di distribuzione di ulteriori malware. Qakbot infatti mette a disposizione ad altri gruppi di attaccanti l’accesso iniziale ai sistemi infetti.

Qakbot viene distribuito quasi esclusivamente con campagne di phishing che utilizzano varie tipologie di schemi di ingegneria sociale. Molto utilizzato lo schema “reply-chain email”, nel quale gli attori utilizzano conversazioni email rubate e si inseriscono con risposte che veicolano allegati dannosi.

Le email allegano, solitamente, allegato dannosi oppure link che conducono al download di file dannosi. In ogni caso, lo scopo finale è l’installazione del malware Qakbot sul dispositivo dell’utente. Tra gli allegati dannosi, nel tempo, le campagne Qakbot hanno fatto uso di

- documenti Excel e Word con macro dannose;

- file OneNote contenenti file aggiuntivi;

- allegati ISO con eseguibili

- scorciatoie Windows.

In alcuni casi questi file sono pensati per sfruttare vulnerabilità 0-day in Windows.

L’immagine sotto, a titolo esemplificativo, mostra l’inizione di Qakbot nella memoria del processo legittimo wermgr.exe.

foto

Tra le passate collaborazioni di Qakbot si trovano molteplici operazioni ransomware come Conti, ProLock, egregor, REvil, RansomExx, mentre sono più recenti quelle con BlackBasta e BlackCat /ALPHV.

Come l’FBI ha disinstallato il malware Qakbot dai dispositivi infetti

Autorizzata da un mandato di sequestro rilasciato dal Dipartimento di Giustizia, l’FBI è riuscita ad infiltrarsi nei computer amministratori di Qakbot riuscendo così a mappare l’intera infrastruttura server.

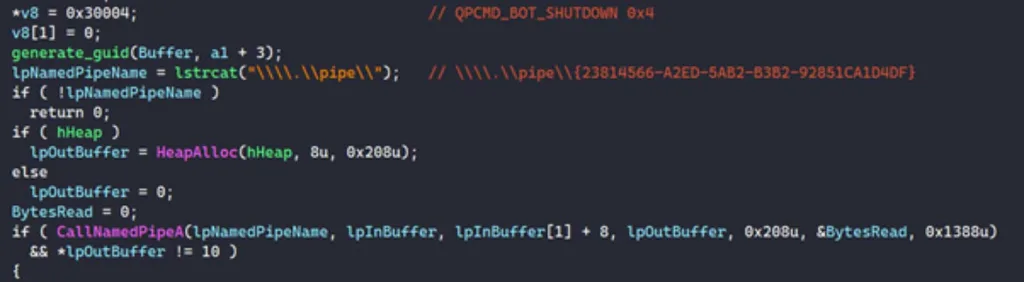

La botnet aveva 3 server di comando e controllo (Tier-1, Tier-2, Tier-3), usati per eseguire comandi, installare gli aggiornamenti del malware e scaricare i payload aggiuntivi dei partner sui dispositivi infetti.

I server Tier-3 in particolare agivano da server centrali di comando e controllo principalmente per inviare:

- nuovi comandi da eseguire;

- moduli software dannosi da scaricare;

- payload dei partner (gruppi ransomware ecc…)

Ogni 1-4 minuti il malware Qakbot sui dispositivi comunica con una lista integrata di server Tier-1 per stabilire connessioni criptate con i server Tier-3 e ricevere comandi per eseguire o installare nuovi payload.

Il passo essenziale per l’FBI è stato quello di infiltrare l’infrastruttura e dispositivi amministratori, ottenendo la chiave di criptazione usata per cifrare le comunicazioni su questi server. Grazie a questa chiave l’FBI ha usato un dispositivo infetto sotto il proprio controllo per contattare ogni server Tier-1 per poi sostituire il modulo “supernodo” con uno creato apposittamente dalle forze dell’ordine.

Questo nuovo modulo non utilizza chiavi conosciute ai gestori di Qakbot: gli operatori, in breve, sono stati sbattuti fuori dalla propria infrastruttura di comando e controllo e non hanno più modo di comunicare coi server Tier-1. Il passo successivo dell’FBI è stato quello di creare una DLL Windows che agisce come tool di rimozione di Qakbot. Quindi lo hanno distribuito ai dispositivi infetti gestiti dai server Tier 1 dirottati.

Tra le altre cose, l’FBI ha condiviso col servizio di verifica data breach Have I Been Pwned e con la Polizia Nazionale Olandese un database contenente le credenziali rubate da Qakbot.

Quando le forze dell’ordine europee attaccarono Emotet

Emotet è (stata) una delle più pericolose botnet mai esistite, responsabile di campagne di spam di proporzioni epocali. Il malware Emotet è stato individuato per la prima volta nel 2014 ed aveva una sola definizione possibile: era un trojan bancario, specializzato nel furto di credenziali bancarie e dei dati delle carte di credito. E’ poi, piano piano, evoluto in una botnet usata da uno specifico gruppo di attaccanti (TA542, anche detti Mummy Spider) per distribuire ulteriori payload malware di secondo stadio. Tra questi, Emotet ha distribuito sulle macchine delle proprie vittime i payload dei trojan QakBot e TrickBot (quest’ultimo, a sua volta, ha accordi di distribuzione con i gestori dei ransomware Ryuk e Conti).

Nel 2021 “il colpaccio” di Eurojust e Europol: due persone finiscono in manette mentre la task force assume il controllo dell’infrastruttura della botnet. Di li a poco, la Polizia tedesca utilizza l’infrastruttura stessa per distribuire un modulo di Emotet che disinstalla il malware dai dispositivi infetti: è il 25 Aprile 2021. Quasi 700 server vengono scollegati dall’infrastruttura.

Per approfondire > Finisce un’era: il malware Emotet si auto elimina dai pc infetti in tutto il mondo. Le forze dell’ordine smantellano definitivamente la botnet

Il malware, purtroppo però, torna in diffusione pochi mesi dopo con un’infrastruttura potenziata e moduli e loader a 64-bit.

Per approfondire > La botnet Emotet aumenta la propria attività e riduce drasticamente il tasso di rilevamento

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come