0bj3ctivity, malware per il furto dati, torna in diffusione in Italia dopo oltre un anno: vediamo nell’articolo di cosa si tratta e come difendersi

0bj3ctivity: presentazione

Il CERT ha comunicato, nel Report settimanale 22-28 Giugno 2024, il ritorno in diffusione in Italia del malware per il furto dati 0bj3ctivity. Il malware era stato diffuso per la prima volta nel nostro paese nell’ottobre 2023. È un malware semplice ma efficace: riesce a rubare una gran quantità di dati personali e sensibili una volta che riesce ad infettare il dispositivo.

Come viene diffuso 0bj3ctivity?

Il CERT ha prodotto un dettagliato report sul funzionamento di questo malware per il furto dati nel quale viene illustrato il funzionamento di una delle campagne di distribuzione che hanno riguardato il nostro paese. 0bj3ctivity viene solitamente diffuso via email.

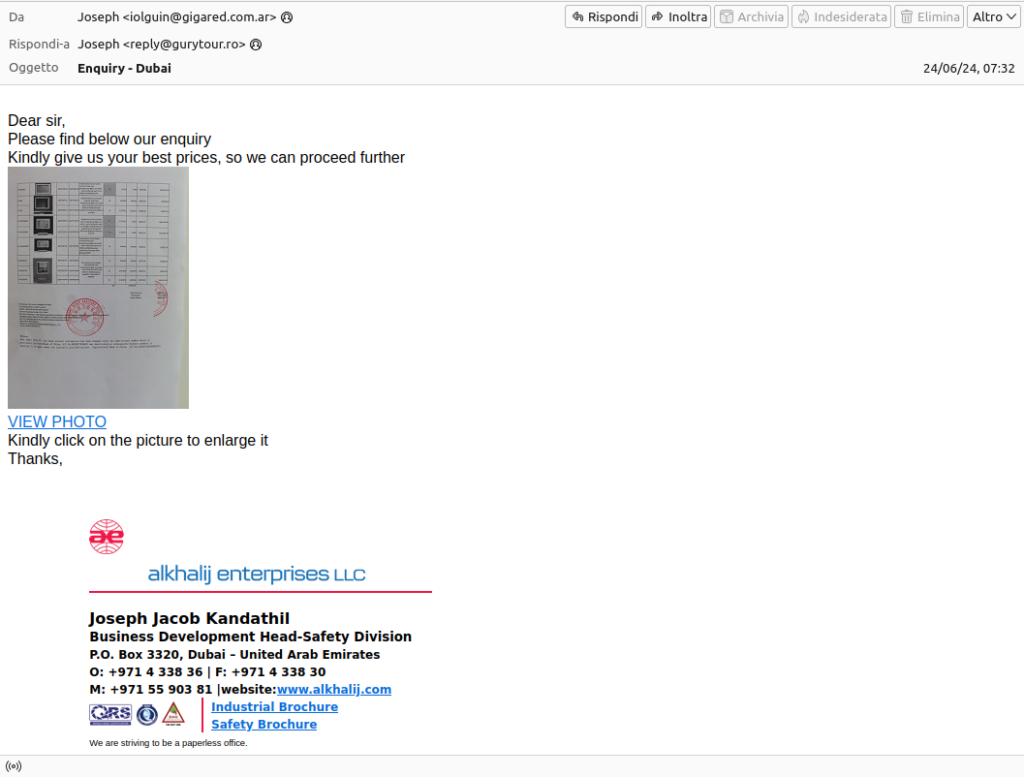

Nell’analisi del CERT, l’email vettore non è pensata in particolare per gli utenti italiani: è scritta in lingua inglese e al suo interno contiene un’immagine che presenta un link ad un file VBS che fa partire l’infezione.

La campagna è molto simile a quella dell’ottobre 2023, tralasciando alcuni dettagli come l’oggetto della mail, il mittente e la firma in calce.

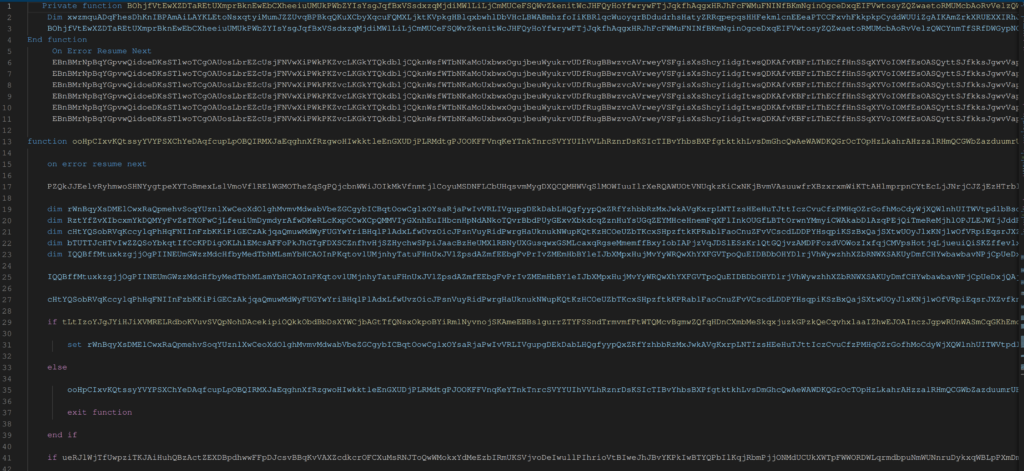

Cliccando sul link presente nell’email viene scaricato un file VBS classificabile come loader. Non è chiaro se questo loader abbia già un nome ma è già comparso in un’analisi spagnola del 2020. Il suo codice, com’è possibile vedere dall’immagine sottostante, è molto offuscato e non di facile lettura.

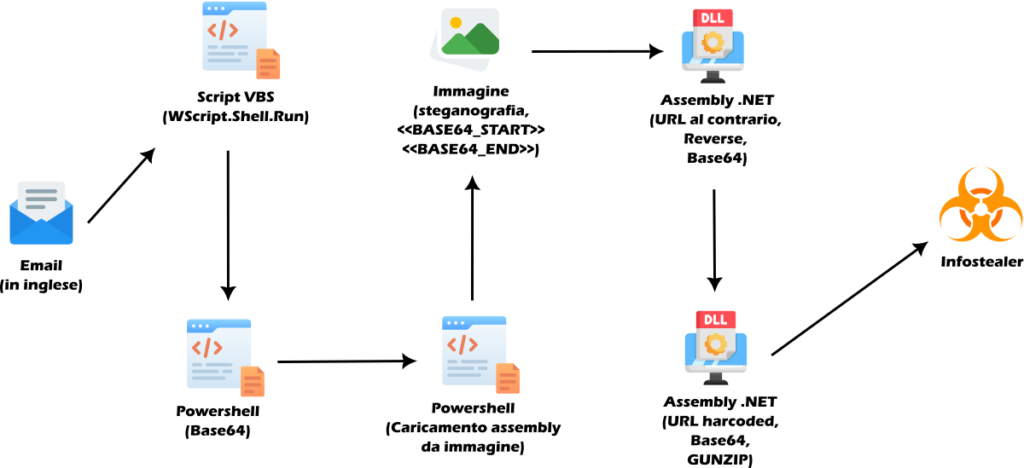

Una volta deoffuscato, il loader esegue una serie di comandi Powershell finalizzati a:

- scaricare l’immagine chiamata “rump_vbs.jpg” da uploaddeimagens.com[.]br. Nell’immagine è nascosto, utilizzando la steganografia, un assembly .NET codificato in base64;

- una volta decodificato, invocare il metodo “Fiber.Home.VAI” dell’assembly, con un URL scritto al contrario.

Questo nuovo stadio, a sua volta, è un assembly.NET: il suo codice non è offuscato ed ha il compito di scaricare il payload finale (il malware stesso), che è compresso con GZIP e codificato in base64.

Funzionalità di 0bj3ctivity: qualche dettaglio

0bj3ctivity non ha funzionalità complesse: si limita a raccogliere i dati da rubare, a salvarli come file di testo e ad inviarli via posta elettronica o ad un canale Telegram per poi terminare.

Tra i dati che vengono sottratti troviamo::

- informazioni sul dispositivo (es. Indirizzo IP locale, nome della macchina, versione Windows, quantità RAM ecc.);

- varie credenziali salvate sul browser;

- le carte di credito e i cookie salvati sul browser;

- dati di applicazioni wallet;

- dati delle sessioni (Telegram, Skype, Element, Discord);

- elenco dei programmi installati;

- le chiavi di attivazioni di Windows;

- dati della clipboard.

Per approfondire > Salvare le password: come farlo in modo sicuro

I dati raccolti hanno un valore inestimabile per l’aggressore, sia per la loro natura che quantità. I dati rubati possono essere utilizzati come tattica per accedere alla rete di un’organizzazione (password delle reti WiFi, IP del dispositivo). L’unica nota “positiva”, anche se amara, è che 0bj3ctivity non presenta tecniche di persistenza sul sistema: cerca quindi di rubare i dati una volta soltanto. Questo va sottolineato perché solitamente gli infostealer rimangono attivi in maniera indefinita (come ad esempio AgentTesla).

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come

- Initial Access Broker: il mercato degli accessi abusivi nel dark web