Report CERT 24-30 Giugno: quali malware girano nel panorama italiano? Quali campagne phishing? Nel report del CERT tutte le info utili.

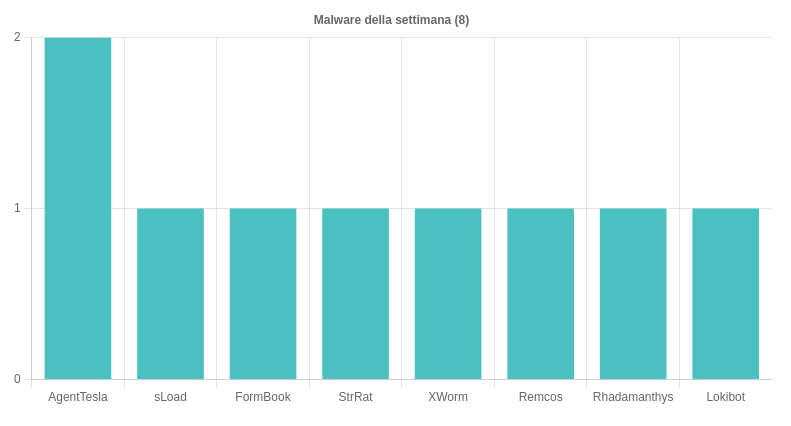

I malware della settimana 24-30 Giugno

La scorsa settimana, il CERT ha individuato e analizzato 25 campagne dannose, tutte mirate contro utenti italiani. Ci sono diverse novità, nei malware individuati in diffusione. Le famiglie malware distribuite sono ben 8, con AgentTesla (e questa non è una novità) in testa.

- AgentTesla è stato in diffusione con due campagne italiane. Una ha sfruttato il tema Delivery, l’altro il tema Pagamenti. Le email veicolavano allegati Doc e Z. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia;

- sLoad è stato distribuito con una campagna distribuita nel circuito PEC, contrastata dal CERT e dai gestori PEC. Per approfondire > sLoad nuovamente in diffusione via PEC: info e come eliminare il trojan rubadati

- FormBook è stato distribuito con una campagna a tema Pagamenti. Le email veicolavano allegati XZ.

Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia; - StrRat è stato rilevato in distribuzione con una campagna a tema Pagamenti. Le email veicolavano allegati JAR.

- XWorm è stato distribuito con una campagna a tema Pagamenti. Le email veicolavano allegati IMG contenenti, a loro volta, l’esegivile PureCrypter, un downloader molto utilizzato per distribuire ransomware e malware per il furto dati.

- Remcos è stato distribuito con una campagna a tema Pagamenti. Le email veicolavano allegati ZIp.

- Rhadamanthys arriva per la prima volta in Italia. Le email, a tema Documenti, veicolavano allegati ZIP dannosi.

- Lokibot torna in diffusione dopo una lunga pausa. La campagna, a tema Pagamenti, ha visto l’uso di email veicolanti allegati DOCX.

Rhadamanthys in breve

Rhadamanthys è un malware infostealer che prende di mira, principalmente, credenziali e indirizzi email, così come i wallet di criptovaluta. E’ organizzato secondo il modello del malware-as-a-service (MaaS) e i suoi autori lo pubblicizzano addirittura su Google Ads. Tra i dati, ruba anche le informazioni sull’hardware, sul sistema, sui software installati e registra persino l’indirizzo IP. Ha la capacità di eseguire comandi PowerShell.

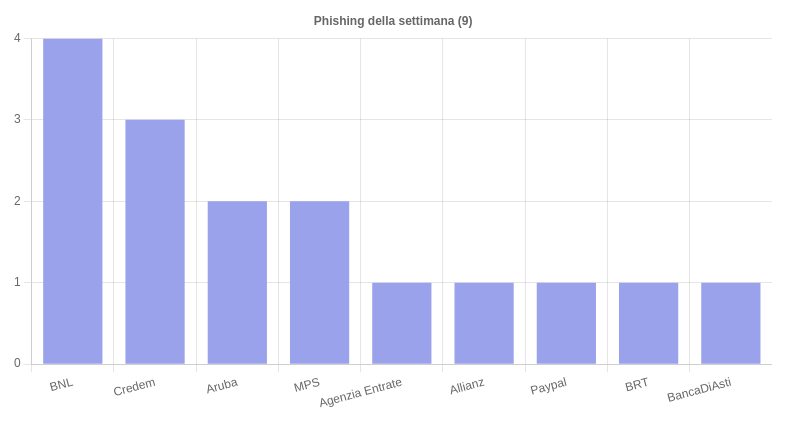

Le campagne di phishing e i temi della settimana 24-30 Giugno

Le campagne di phishing e smishing individuate sono state 16 e hanno coinvolto 9 brand. Al solito, il settore bancario è quello che ha concentrato maggiormente l’attenzione degli attaccanti. Nuovamente il CERT denuncia di aver individuato, come ormai succede da diverse settimane, una campagna di phishing che simula comunicazioni ufficiali dell’Agenzia delle Entrate. Lo scopo della campagna è la sottrazione degli estremi della carta di credito.

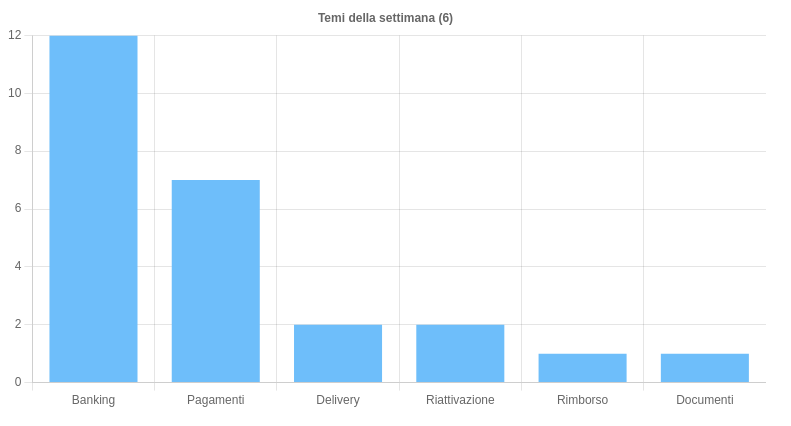

Venendo ai temi più sfruttati dalle campagne dannose, i principali sono:

- Banking: usato esclusivamente per le campagne di phishing e smishing contro utenti di istituti bancari italiani. Nessun malware è stato distribuito sfruttando questo tema;

- Pagamenti è stato usato, al contrario, per diffondere malware. In particolare AgentTesla, Formbook, XWorm, StrRat, Remcos e Lokibot;

- Delivery invece è l’argomento usato per una campagna che ha sfruttato il brand DHL e che distribuiva il malware AgentTesla e per una campagna smishing (BRT).

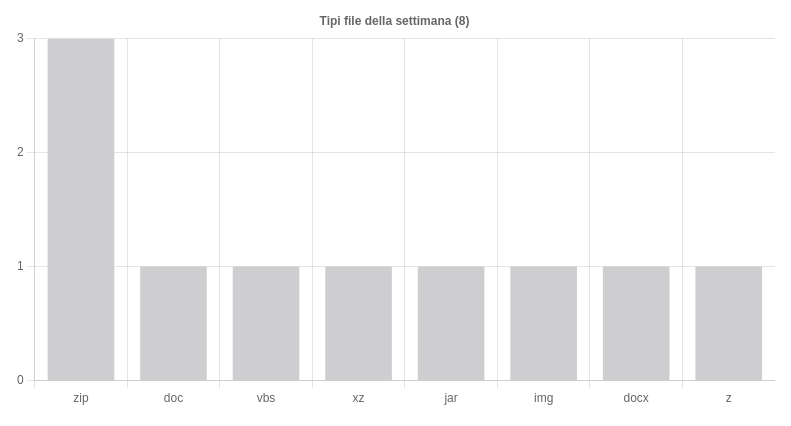

Tipologia di file di attacco e vettore

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come