Report CERT 17-23 Giugno 2023: quali malware girano nel panorama italiano? Quali campagne phishing? Nel report del CERT tutte le info utili.

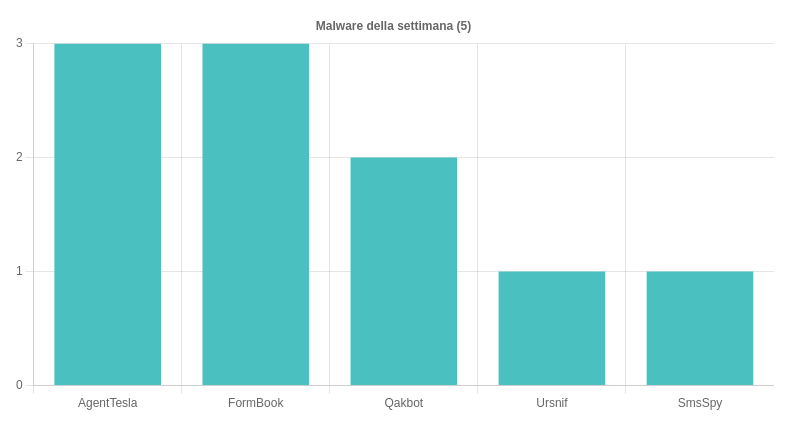

I malware della settimana 17-23 Giugno

La scorsa settimana il CERT ha individuato e analizzato 27 campagne dannose, delle quali 25 hanno preso di mira direttamente obiettivi italiani mentre 2 sono state generiche ma circolate anche nel cyber spazio italiano. In diffusione il CERT ha riscontrato 5 diverse famiglie malware. In particolare il CERT ha individuato:

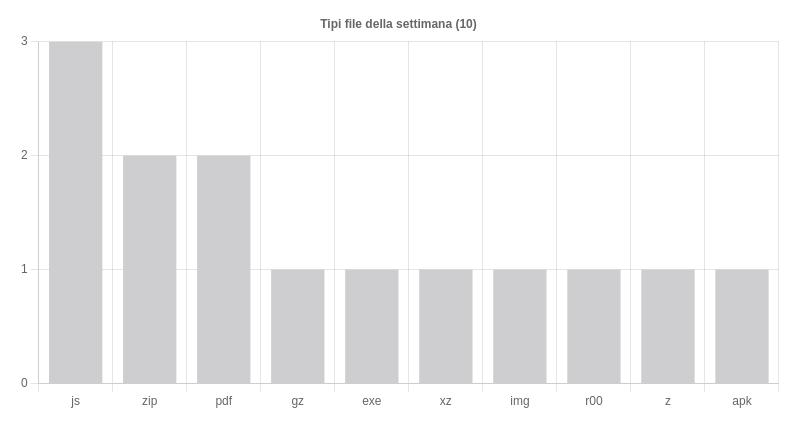

- AgentTesla è stato distribuito con 3 diverse campagne, 2 mirate contro utenti italiani e 1 generica. Gli attaccanti hanno sfruttato i temi Ordine e Pagamenti. Le email veicolavano allegati IMG e R00. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia;

- Formbook è stato in diffusione con 2 campagne mirate e una campagna generica. Tutte le campagne sono state contrastate dal CERT. Le email, a tema Ordine e Pagamenti, veicolavano allegati dannosi nei formati XZ, Z e GZ. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia;

- Qakbot è stato diffuso con due campagne mirate a tema Resend. Le email veicolavano allegati PDF contenenti il link ad una risorsa JS e allegati ZIP contenenti direttamente un JS dannoso. Per approfondire > Il malware Qbot usa Wordpad per infettare Windows;

- Ursnif è stato in diffusione con una campagna mirata contro utenti italiani a tema Agenzia delle Entrate. Le email veicolavano allegati PDF contenenti il link per il download di un file ZIP contenente, a sua volta, un file JS dannoso. Per approfondire > Ursnif Malware in Italia: l’analisi approfondita del CERT;

- SmsSpy è stato diffuso con una campagna mirata contro i clienti di un noto istituti bancario italiano.

SmsSpy in breve

è un malware per il furto dati dai dispositivi Android. Si nasconde dentro app fake. La principale funzionalità è quella di intercettare i messaggi SMS e inoltrarli a un sito remoto.

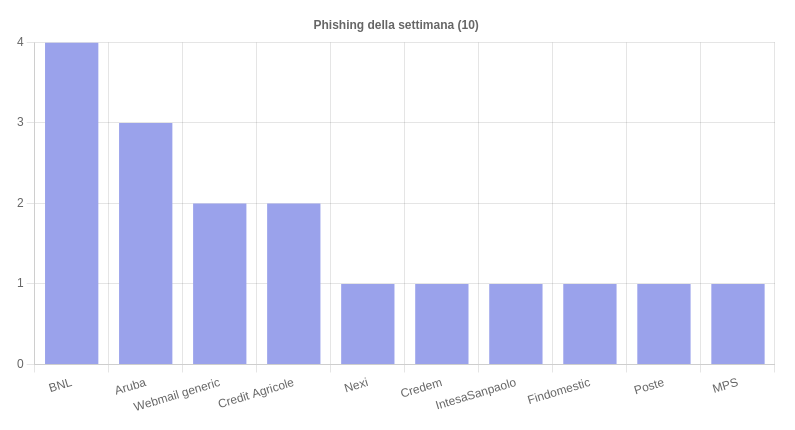

Le campagne di phishing e i temi della settimana 17-23 Giugno

Le campagne di phishing e smishing individuate e analizzate sono state 17 e hanno coinvolto 10 diversi brand. La maggior parte di questi, come da tradizione, afferiscono al sistema bancario italiano. I ricercatori del CERT concentrano l’attenzione sull’ennesima campagna di phishing a tema Agenzia delle Entrate finalizzata al furto delle credenziali di account PEC.

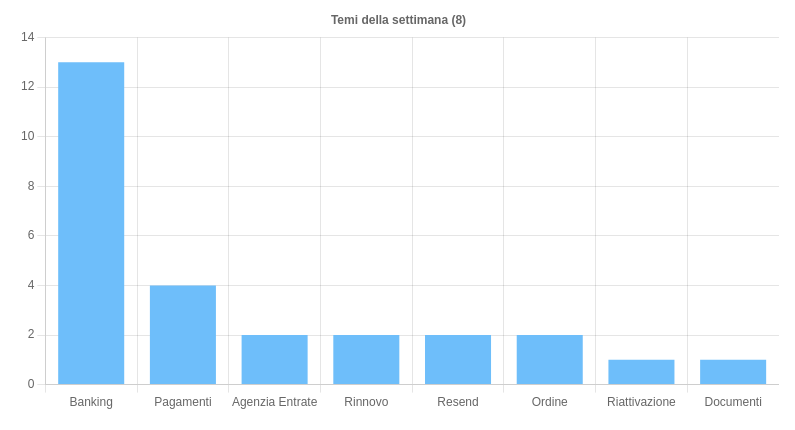

I temi sfruttati sono stati 8, tra i quali spiccano:

- il tema Bancario, ovviamente, usato sia per campagne di phishing che di smishing rivolte ai clienti degli istitui bancari italiani. Quello bancario è anche il tema usato per la campagna di distribuzione del malware SmsSpy mirata contro utenti Android;

- Pagamenti è il tema usato per diffondete i malware AgentTesla e Formbook;

- Agenzia delle Entrate è il tema usato per la campagna malware Ursnif, ma anche per il phishing contro utenti di Agenzia delle Entrate.

🇮🇹 Riprende la campagna #Ursnif a tema Agenzia delle Entrate che fa riferimento ad una finta ricevuta di pagamento.

— Cert AgID (@AgidCert) June 21, 2023

⚔️ PDF > ZIP > JS > DLL

💣 Disponibili gli IoC: 👇

🔗 https://t.co/ERnXMDVhDt

Telegram: https://t.co/1hhfP5Cilw pic.twitter.com/hfUVobGCF4

Tipologia di file di attacco e vettore

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come