Report CERT 03 – 09 Agosto 2024: quali campagne malevole girano nel panorama italiano? Nel report del CERT tutte le info utili

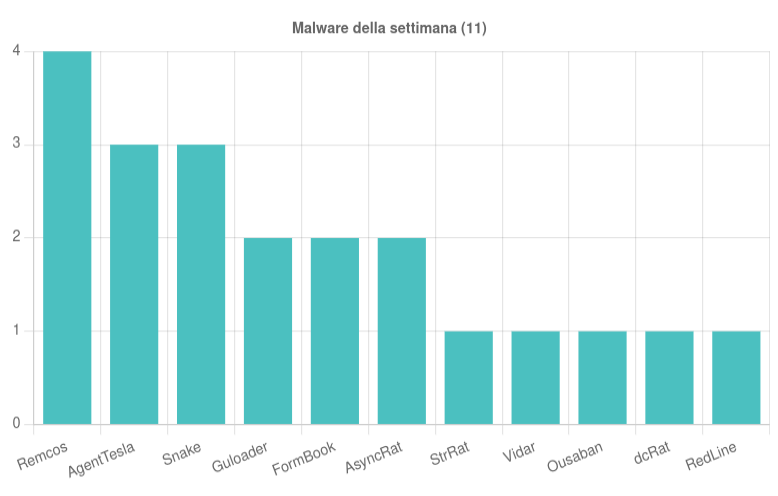

I malware della settimana 03 – 09 Agosto 2024

La scorsa settimana il CERT-AGID ha individuato e analizzato ben 54 campagne dannose nello scenario italiano. Di queste campagne ben 33 hanno preso di mira specificatamente gli obiettivi italiani. Ammontano invece a 21 quelle generiche che hanno comunque interessato il nostro paese.

Le famiglie malware individuate in diffusione sono 11, in dettaglio:

- Remcos è stato distribuito con ben quattro diverse campagne, due generiche e due mirate contro gli utenti italiani, che hanno sfruttato temi quali Ordine e Pagamenti. Tra gli allegati vettore del malware troviamo DOC, XLS, BAT, IMG e ISO. Per approfondire > Remcos: il software legittimo diffuso in Italia come RAT.

- AgentTesla, immancabile, è stato distribuito con due campagne mirate contro utenti italiani e una generica. I temi sfruttati sono Ordine, Pagamenti e Preventivo. Tra gli allegati vettore file RAR, EXE e Z. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia nel 2023.

- Snake Keylogger torna a minacciare gli utenti : è stato diffuso con due campagne italiane e una generica. I temi sfruttati sono Pagamenti e Preventivo, gli allegati vettore 7Z, XZ e Z. Per approfondire > Snake Keylogger: anatomia dello spyware diffuso in Italia.

- Guloader torna in diffusione con due campagne italiane. Il tema era Ordine, gli allegati email vettore del malware erano file 7Z e Z.

- Formbook nuovamente in diffusione con due campagne italiane, una a tema Ordine e l’altra a tema Banking. Gli allegati vettore del malware erano archivi RAR e Z. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia.

- AsyncRAT è stato in diffusione con due campagne, una italiana e una generica, a tema Documenti. Gli allegati vettore sono stati i classici allegati VBS.

- StRAT è stato in diffusione con una campagna italiana a tema Ordine: le email vettore erano file JAR.

- Vidar è stato rilevato in una campagna italiana a tema Pagamenti. Le email dannose hanno interessato il circuito PEC. Le email contenevano un link che portava al download di un file JS.

- Ousaban è stato in distribuzione con una campagna mirata contro utenti italiani a tema Documenti: gli allegati erano archivi ZIP.

- dcRAT è stato distribuito con una campagna generica. Le email veicolavano allegati RAR. L’acquisizione del malware è avvenuta tramite fonti OSINT quindi non se ne conoscono i temi utilizzati per la sua diffusione.

- RedLine è stato diffuso con una campagna italiana a tema Preventivo: le email veicolavano allegati RAR.

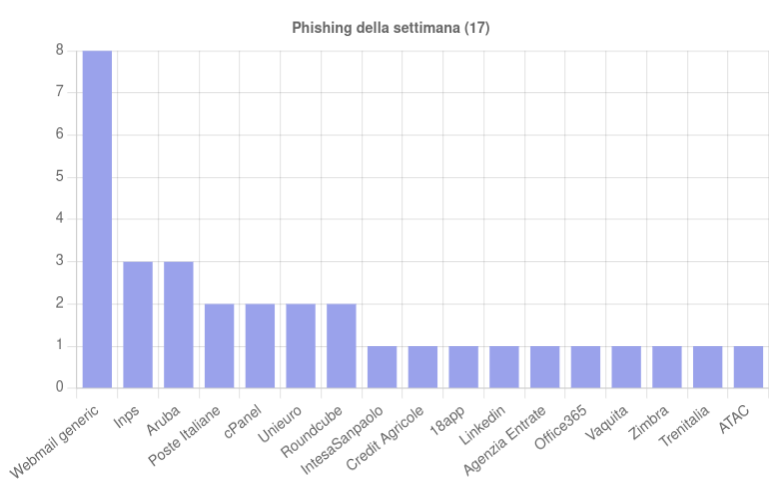

Le campagne di phishing e i brand più sfruttati della settimana 03 – 09 Agosto 2024

Il Report CERT-AGID della settimana 03 – 09 Agosto 2024 indica che ammontano a 16 i brand sfruttati nelle campagne di phishing e smishing. Tra brand più sfruttati troviamo indubbiamente INPS, Aruba e Poste italiane. Sul podio delle campagne più numerosi spuntano quelle webmail non brandizzate, finalizzate al furto di credenziali e altri dati sensibili degli utenti.

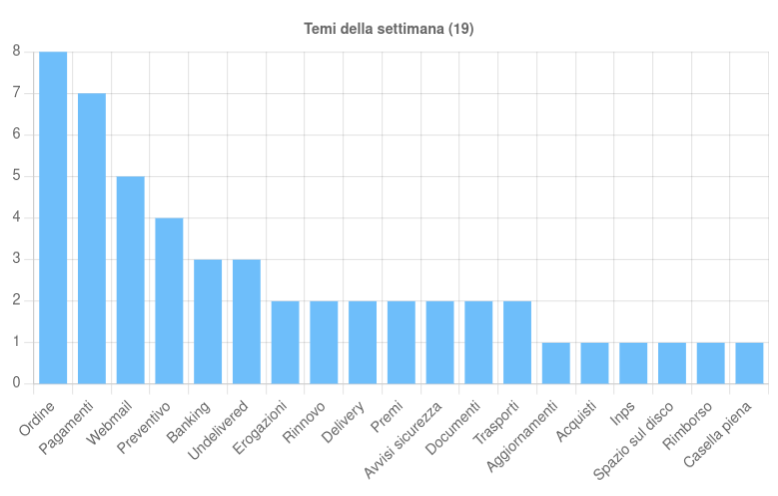

I temi più sfruttati nella settimana 03 – 09 Agosto 2024

Per quanto riguarda i temi più sfruttati per le campagne di tipo malware e phishing, ci sono alcune sorprese. In sintesi non sono i temi come Pagamenti e Bancario a essere i principali: ecco i dettagli.

- Ordine: tema di una campagna di phishing webmail generica, ma anche delle campagne per la diffusione di AgenTesla, Formbook, Remcos, Guloader e StrRat;

- Pagamenti è l’argomento ricorrente per la diffusione dei malware Vidar, Snake, AgenTesla e Remcos. Il CERT segnala anche una campagna di phishing a tema Office 365;

- Webmail tema prediletto per le campagne di phishing ai danni di cPanel e Roundcube.

- Preventivo è stato il tema secondario per la diffusione di Snake e AgentTesla, nonchè il tema più usato per diffondere RedLine.

- Banking questa volta si piazza molto in basso nella classifica dei temi più sfruttati e ha preso di mira principalmente i clienti Intesa San Paolo e Crédit Agricole. Anche il malware Formbook ha approfittato di questo tema.

USDoD, l’attaccante che rivendica di aver violato 330 milioni di indirizzi email

Tra gli “Eventi di particolare interesse” il CERT segnala un furto di email di grandi dimensioni. Gli analisti riferiscono che l’attaccante noto come USDoD ha dichiarato, in un forum nel dark web, di aver violato e condiviso oltre 330 milioni di indirizzi email sfruttando una nota piattaforma di threat intelligence, SOCRadar. L’azienda ha negato ogni data breach e pare che l’attaccante abbia ottenuto una licenza legittima nel dark web. Le email non sono accompagnate da password o altri dati sensibili.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come