Report CERT 29 Aprile – 5 Maggio 2023: quali malware girano nel panorama italiano? Quali campagne phishing? Nel report del CERT tutte le info utili

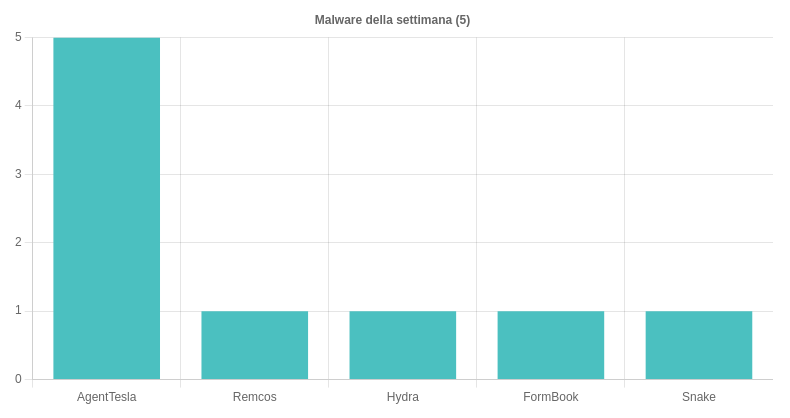

I malware della settimana 29 Aprile – 5 Maggio

La scorsa settimana il CERT Agid ha individuato e analizzato oltre 37 campagne dannose. 35 hanno preso di mira utenti italiani, 2 invece quelle generiche ma veicolate anche nel nostro cyber spazio. Le famiglie malware in diffusione sono state 5, in dettaglio:

- AgentTesla, che guadagna la posizione di malware più diffuso in Italia nell’ultimo mese. La scorsa settimana le campagne di diffusione, contrastate, sono state ben 5. Tra i temi sfruttati troviamo Ordine, Pagamenti e Banking (contro clienti Intesa San Paolo). Le email hanno veicolato allegati ISO contenenti, a loro volta, eseguibili e IMG con script di tipo CHM. Per approfondire > Anatomia di AgentTesla, lo spyware più diffuso in Italia;

- Remcos è stato diffuso con una campagna a tema Banking che ha sfruttato il brand BPM. Le email veicolavano allegai ISO dannosi;

- Hydra è stato diffuso con una campagna di smishing a tema Poste. Il malware Hydra è infatti progettato per dispositivi Android;

- Formbook è stato in diffusione con una campagna a tema ordine. Le email veicolavano i classici allegati ZIP. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia;

- Snake è stato diffuso con una campagna generica a tema Ordine. Le email hanno veicolato allegati BZ2 contenenti un file LNK. Per approfondire > Snake Keylogger: anatomia dello spyware diffuso in Italia.

Remcos RAT in breve:

Remcos è un software commerciale molto usato, scritto in C++. E’ uno strumento legittimo, usato molto spesso per fornire supporto remoto o in corso di penetration testing. E’ molto usato dai cyber attaccanti a mò di RAT, remote access trojan.

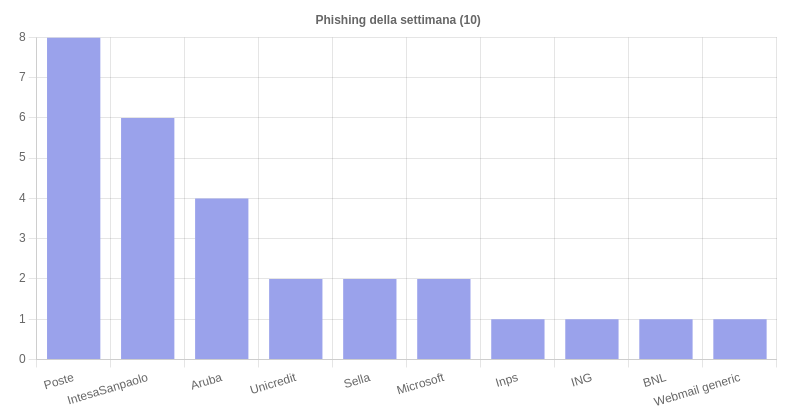

Le campagne di phishing e i temi della settimana 29 Aprile – 5 Maggio

Le campagne di phishing individuate ammontano a 28 e hanno coinvolto 10 brand. La maggior parte di questi afferiscono a noti istituti bancari italiani. Il CERT segnala però anche campagne volte a sottrarre credenziali di account webmail ma anche documenti di identità come nel caso di una campagna di smishing indirizzata contro utenti INPS.

Tra i brand più sfruttati, il gradino più alto del podio tocca, purtroppo, a Poste Italiane. Gli attaccanti hanno sfruttato Poste in ben 8 campagne di phishing nell’arco della settimana. Subito dopo Intesa san Paolo, il cui brand è stato sfruttato in 6 campagne, ma il terzo posto spetta ad Aruba, presa di mira per il furto di credenziali di account webmail.

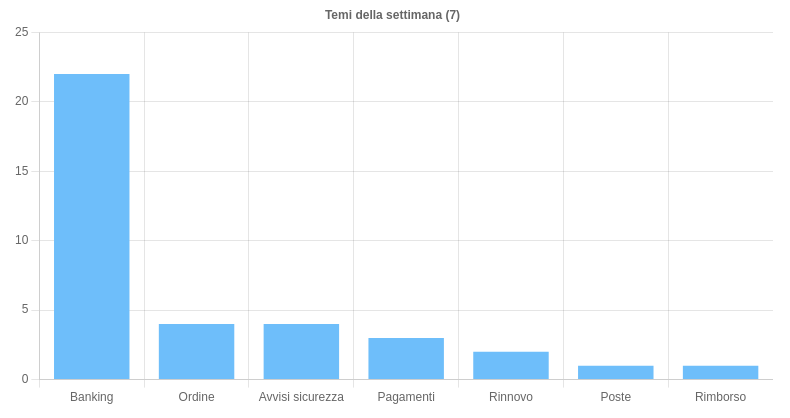

Venendo ai temi sfruttati, invece, la fa indubbiamente da padrone il tema bancario, che è il più utilizzato per provare ad ingannare gli utenti tramite campagne di phishing e smishing. Gli attaccanti lo hanno usato anche per le campagne malware Remcos e AgentTesla.

Il tema Ordine è stato sfruttato esclusivamente per diffondere malware, in particolare AgentTesla, Formbook e Snake Keylogger. Infine il tema Avvisi di sicurezza è stato il più utilizzato per le campagne di phishing mirate al furto di credenziali di account webmail.

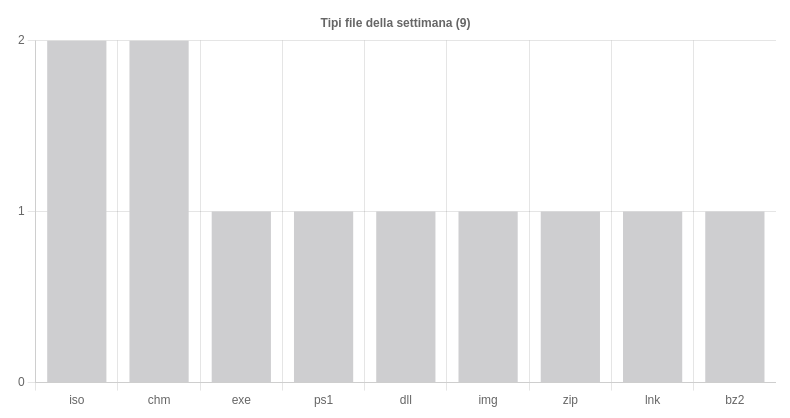

Tipologia di file di attacco e vettore

I dati relativi alla tipologia di file usati come vettore di attacchi riportati in questo Report CERT sono del tutto anomali rispetto a quanto visto precedentemente. Il file immagine ISO risulta il più utilizzato, seguito dal formato CHM, quindi dal formato eseguibile EXE. Ridotto, la scorsa settimana, l’uso dei formati archivio che solitamente, invece, registrano un alto utilizzo.

Guide utili per rimanere al sicuro da attacchi malware e phishing

- Attacchi basati sulle macro di Office: come funzionano? Breve vademecum

- Gli allegati email più usati per infettare Windows

- L’alert del CERT: in crescita il fenomeno delle campagne di phishing che cambiano i contenuti in base all’indirizzo email della vittima

- SOC – Security Operation Center: che cosa, perché, come