Quali malware girano nel panorama italiano? Quali campagne di attacco? Nei report settimanali del CERT-AgID tutte le informazioni utili: perché la prevenzione passa dalla consapevolezza.

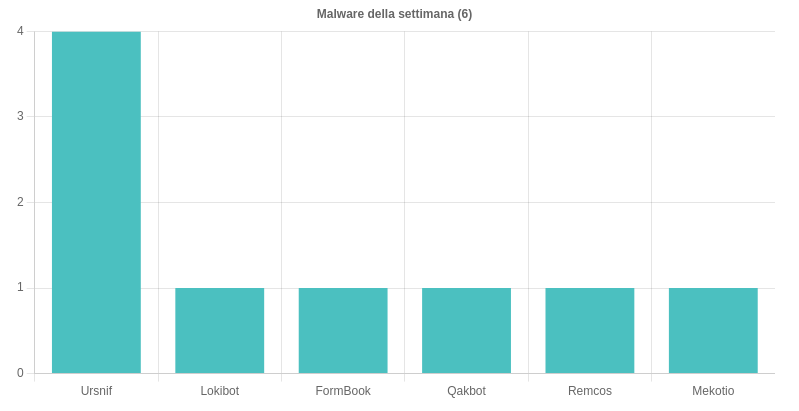

I malware della settimana 18 – 24 Marzo

La scorsa settimana il CERT-AgID ha individuato e contrastato 26 campagne dannose, delle quali 24 mirate contro obiettivi italiani e 2 generiche ma veicolate anche nel cyber spazio italiano. Le famiglie malware individuate in diffusione sono state 6. Ecco il dettaglio:

- Ursnif è stato in diffusione con quattro massive campagne di spam a tema Agenzia delle Entrate e Delivery. Ognuna delle quattro campagne ha visto l’uso di tecniche differenti. Per approfondire > Ursnif: il trojan bancario più diffuso in Italia;

- Lokibot è stato diffuso con una campagna mirata contro utenti italiani a tema Delivery. Le email veicolavano allegati RAR. Per saperne di più > Alert del CERT: è in corso in Italia l’ennesima campagna di diffusione del malware Lokibot. Qualche info tecnica per restare al sicuro;

- Formbook è stato in diffusione con una campagna mirata contro utenti italiani a tema Banking. Le email veicolavano allegati LZ. Per approfondire > Furto dati e credenziali: anatomia di FormBook, uno dei malware infostealer più diffuso in Italia

- Qakbot è stato diffuso con una campagna mirata a tema Resend. Le email veicolavano allegati HTML al cui interno c’è un JS dannoso. Per approfondire > Anatomia di Qakbot, il trojan bancario e infostealer che bersaglia l’Italia;

- Remcos è stato in diffusione con una campagna mirata a tema Banking. Le email veicolavano allegati ISO.

- Mekotio è stato diffuso con una campagna mirata a tema Pagamenti. Le email veicolavano allegati ZIP contenenti, a loro volta, file MSI.

Remcos RAT in breve:

Remcos è un software commerciale molto usato, scritto in C++. E’ uno strumento legittimo, usato molto spesso per fornire supporto remoto o in corso di penetration testing. E’ molto usato dai cyber attaccanti a mò di RAT, remote access trojan.

Per saperne di più > Ursnif Malware in Italia: l’analisi approfondita del CERT

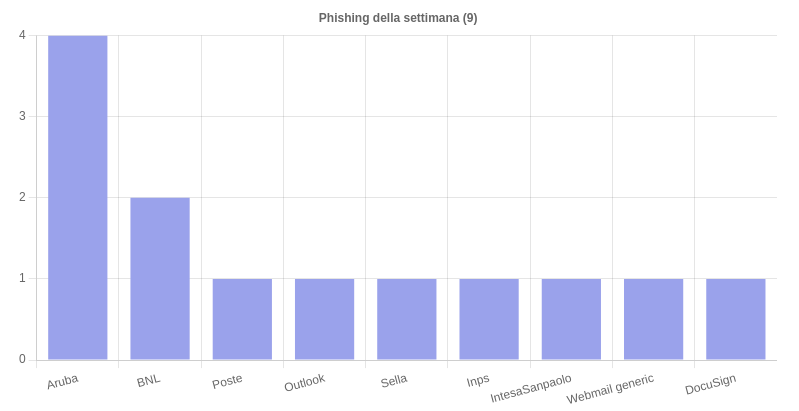

Le campagne di phishing e i temi della settimana 18 – 24 Marzo

Il CERT ha individuato e analizzato 13 campagne di phishing contro utenti italiani. I brand coinvolti sono stati ben 9. I dati mostrano:

- una crescita delle campagne mirate al furto dati dei clienti Aruba;

- l’ennesima campagna che ha sfruttato INPS per rubare documenti di identità di cittadini italiani.

Tra i brand più sfruttati Aruba, appunto, ma anche BNL e Poste Italiane.

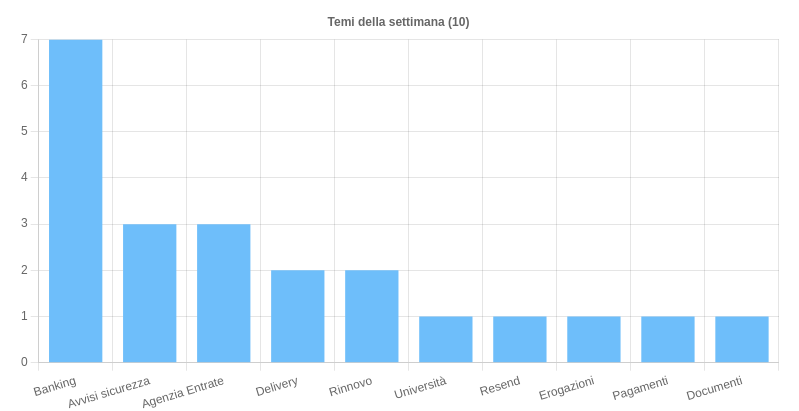

I temi sfruttati nelle campagne di phishing sono stati 10, in particolare il CERT indica:

- Banking: è il tema principale per le campagne di phishing e smishing volte al furto di credenziali bancarie e documenti. In particolare il tema banking è usato per distribuire Remcos e Formbook;

- Avvisi di sicurezzaè il tema usato per le campagne di phsihing mirate al furto delle credenziali di account webmail;

- Agenzia delle Entrate si conferma il tema preferito per veicolare Ursnif.

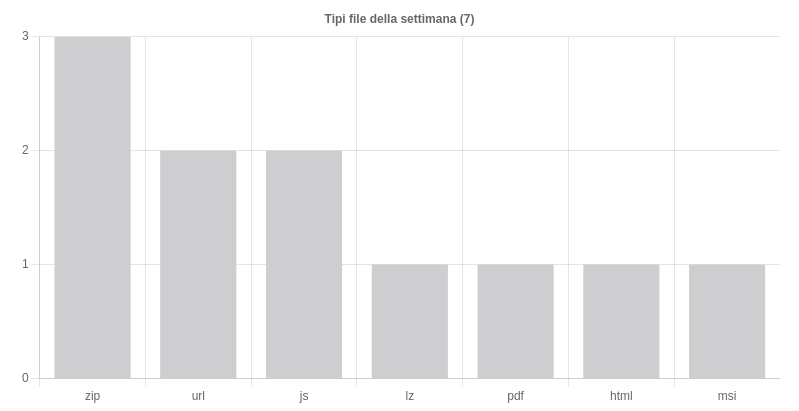

Tipologia di file di attacco e vettore

Tra i file vettore per distribuire malware questa settimana il formato archivio ZIP si conferma il più utilizzato, seguito dai formati URL e JS.